Description

The remote host supports the use of SSL ciphers that offer medium strength encryption. Nessus regards medium strength as any encryption that uses key lengths at least 64 bits and less than 112 bits, or else that uses the 3DES encryption suite.

远程主机支持使用提供中等强度加密的SSL密码。 Nessus认为中等强度是指使用密钥长度至少64位且小于112位的加密,或者使用3DES加密套件的加密。

Note that it is considerably easier to circumvent medium strength encryption if the attacker is on the same physical network.

请注意,如果攻击者位于同一物理网络上,那么要规避中等强度的加密要容易得多。

Solution

Reconfigure the affected application if possible to avoid use of medium strength ciphers.

如果可能,请重新配置受影响的应用程序,以避免使用中等强度的密码。

该漏洞影响了很多的服务,包括常见的3389,80,443,25等。基于windows,修复方法整理如下:

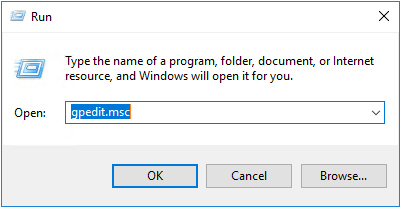

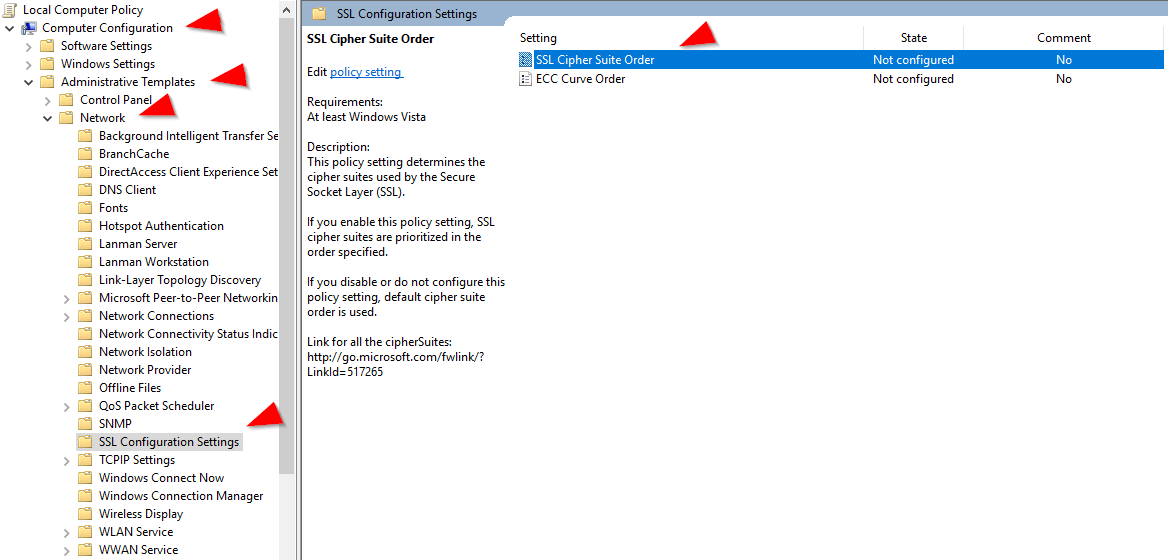

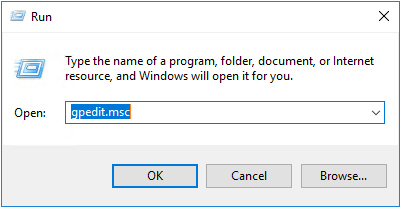

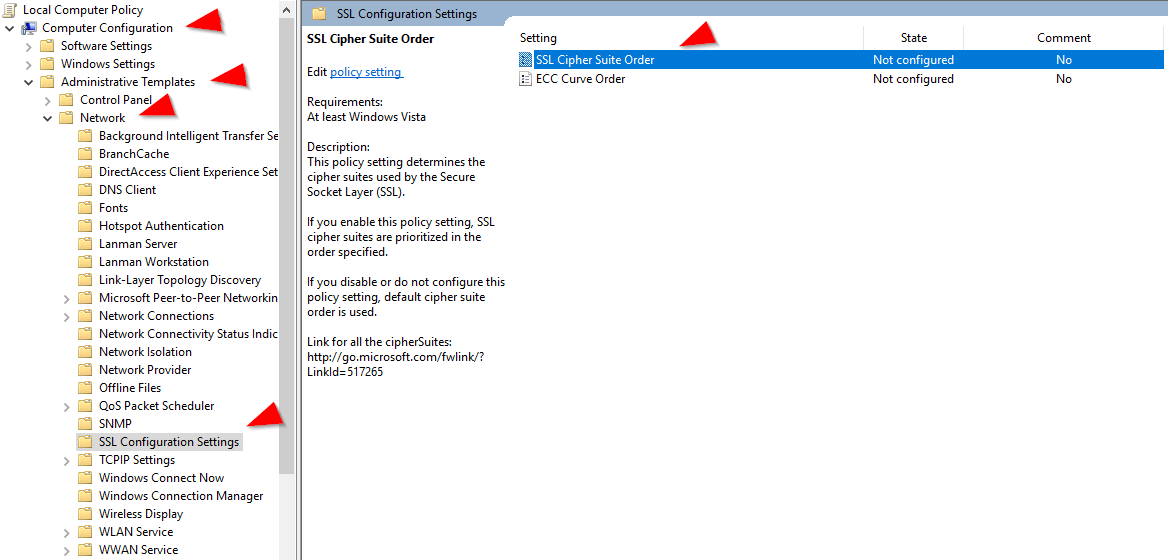

Run-gpedit.msc-computer configuration-administrtive templates-network-SSL Configuration Settings-SSL Cipher Suite Order

在SSL Cipher Suite Order中Enabled,并用下面的列表替换原来的列表。

替换列表:

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256,

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384,

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384,

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256,

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384,

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256,

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384,

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256,

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384,

TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,

TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,

TLS_DHE_DSS_WITH_AES_256_CBC_SHA,

TLS_DHE_DSS_WITH_AES_128_CBC_SHA,

TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA

以上就是SSL Medium Strength Cipher Suites Supported (SWEET32) 漏洞修复方法了。希望对大家有帮助吧。

DescriptionThe remote host supports the use of SSL ciphers that offer medium strength encryption. Nessus regards medium strength as any encryption that uses key lengths at least 64 bits and less than 112 bits, or else that uses the 3DES encryption suite.

这两天有个项目被扫描器报了几个中危,都是SSL证书的问题。记录一下解决方案吧。

第一个问题:SSL Certificate Signed Using Weak Hashing Algorithm

这里的原因是因为使用弱算法签名的证书。

解决方案查了下总结下来是换算法。

操作步骤:

1、从证书颁发机构安装服务器的身份验证证书

2、在注册表HKEY_LOCAL_MACHINE\SY...

支持SSL中等强度密码套件(SWEET32),远程主机支持使用提供中等强度加密的SSL密码。Nessus将中等强度视为使用至少64位且小于112位的密钥长度的任何加密,否则使用3DES加密套件。

问题为nginx配置文件中算法较弱的问题,修改一下加密算法即可。

修改nginx/conf.d/xxx.conf文件

找到ssl_ciphers,更改为以下算法

ssl_ciphers HIGH:!aNULL:!MD5:!DES:!3DES;

修改完成后,重启nginx刷新配置即可。

ciphersuite.info-TLS密码套件的目录

这是什么项目

IETF定义的每个密码套件的目录。 每个密码套件都细分为包含其的算法,然后分别评估其安全性。 根据已知漏洞的严重性生成不同的警告。

该项目针对谁?

该项目旨在成为有关TLS密码套件安全性的一般参考。 就是说,对于安全专家和具有加密知识的开发人员以及非专家来说,对于寻求某种算法是否足够安全的清晰表述,这都应该成为一种资源。

数据从哪里来?

所有密码套件及其定义的RFC都会自动从。 在可能的情况下,对加密算法的评估是基于IETF或其他组织的官方通知。 由于某些技术的安全性可能会根据特定的使用情况而有所不同,因此这并不总是明确的。 在这些情况下,会针对该技术可以使用的目的,或者本网站的作者是否认为此技术不安全提出建议。

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)漏洞:

TLS, SSH, IPSec协商及其他产品中使用的DES及Triple DES密码存在大约四十亿块的生日界,这可使远程攻击者通过Sweet32攻击,获取纯文本数据。

风险级别:低

该漏洞又称为SWEET32(https://sweet32.info)是对较旧的分组密码算法的攻击,它使用64位的块大小,缓解SWEET32攻击OpenSSL 1.0.1和OpenSSL 1.0.2中基于DES密码套件从“高”密码字符串组移至“中”;但Op

xxl-job 报错No appropriate protocol (protocol is disabled or cipher suites are inappropriate)