想象一下,能够利用企业级云呼叫、移动性和PBX功能以及Webex应用程序,通过Webex 软客户端或Cisco设备进行消息传递、会议和呼叫。 这正是 Webex Calling 为您提供的功能。

Control Hub 是一个基于Web的管理门户,与 bex Calling 集成,可简化订单和配置,并集中管理捆绑的产品( bex Calling 、 bex应用程序 Webex Meetings)。

表 1. 管理员可配置的功能Control Hub ( https://admin.webex.com )是一个与 Webex Calling 集成的管理门户,可简化您的订单和配置,并集中管理捆绑产品( Webex Calling 、 Webex应用程序 和 Meetings )。

Control Hub 是预先配置所有服务、设备和用户的中心点。 您可以首次设置呼叫服务,向云端注册 MPP 电话(使用 MAC 地址),通过关联设备,添加号码、服务、呼叫功能等来配置用户。 此外,您还可以从 Control Hub ,交叉启动到 呼叫管理门户 。

用户有权访问以下界面:

Webex Calling 应用程序 - 软客户端,用于由 Cisco 定制的呼叫。 有关更多信息,请参阅 探索新的 Cisco Webex Calling 应用程序 。

Webex设置 ( https://settings.webex.com ) -用户可以在该界面中设置档案首选项、下载Webex应用程序,以及交叉启动到 用户门户 进行呼叫设置。 有关更多信息,请参阅 更改您的 Cisco Webex 设置 。

Webex应用程序-作为思科品牌团队消息客户端包含在订阅中的应用程序。 有关更多信息,请参阅 isco Webex应用程序入门 。

Webex Meetings - 作为会议解决方案添加的可选应用程序。 有关更多信息,请参阅 Webex Meetings 。

本地网关是用于公共交换机电话网络 (PSTN) 交互和传统公共交换分机 (PBX) 交互(包括 Unified CM)的企业或合作伙伴管理的边缘设备。

您可以使用 Control Hub 将本地网关分配到某个位置,在此之后, Control Hub 会提供可在 CUBE 上配置的参数。 这些步骤会将本地网关注册到云端,然后会通过该网关向特定位置中的 Webex Calling 用户提供 PSTN 服务。

要指定和订购本地网关,请阅读 本地网关订购指南 。

对于与 Webex Calling 目的地不匹配的所有呼叫, Webex Calling 会将这些呼叫发送到分配给该位置的本地网关进行处理。 本地网关将所有呼叫从 Webex Calling 路由到 PSTN,以及反过来从 PSTN 路由到 Webex Calling 。

PSTN 网关可以是专用平台,也可以与本地网关共存。 如下图所示,我们建议采用此部署的专用 PSTN 网关变体;如果现有 PSTN 网关不能用作 Webex Calling 本地网关,可以使用此变体。

Webex Calling 路由逻辑的工作方式如下: 如果在 bex Calling 终端上拨打的号码无法路由到Webex 中同一客户中的任何其他目标,则呼叫将发送到本地网关进行进一步处理。 所有网外(Webex 外)呼叫都发送到本地网关。

对于未集成到现有 Unified CM 的 Webex Calling 部署,任何网外呼叫都被视为 PSTN 呼叫。 当与 Unified CM 结合使用时,网外呼叫仍可以是对 Unified CM 上托管的任何目的地的网内呼叫或对 PSTN 目的地的真实网外呼叫。 后两种呼叫类型之间的区别由 Unified CM 决定,取决于在 Unified CM 上预先配置的企业拨号方案。

下图显示了在美国拨打国内号码的 Webex Calling 用户。

现在,基于已配置的拨号方案的 Unified CM 将呼叫路由到本地注册的终端,被叫目的地在该终端上预先配置为电话号码。 对于这种情况,Unified CM 拨号方案需要支持路由 +E.164 号码。

从 Unified CM 到 Webex Calling 的呼叫

要在 Unified CM 上启用从 Unified CM 到 Webex Calling 的呼叫路由功能,需要预先配置一组路由,以在 Webex Calling 中定义一组 +E.164 和企业编号方案地址。

实施这些路由之后,下图中所示的两种呼叫方案都可行。

如果 PSTN 中的主叫方呼叫了分配给 Webex Calling 设备的 DID 号码,那么呼叫将通过企业的 PSTN 网关传递给企业,然后到达 Unified CM。 该呼叫的被叫地址与在 Unified CM 中预先配置的一个 Webex Calling 路由相匹配,并且该呼叫将发送到本地网关。 (被叫地址在发送到本地网关时,必须为 +E.164 格式。) 然后,Webex Calling路由逻辑确保根据<UNK>分配将呼叫发送到目标的 bex Calling 设备。

此外,源自 Unified CM 注册终端的呼叫(以 Webex Calling 中的目的地为目标)取决于在 Unified CM 上预先配置的拨号方案。 通常,此拨号方案允许用户使用常见的企业拨号习惯发起呼叫。 这些习惯并不一定只包含 +E.164 拨号。 除+E.164以外的任何拨号习惯都必须规范化为+E.164,然后才能将呼叫发送到本地网关,以便在Webex 中正确路由。

出于各种原因(包括避免呼叫循环和预防资费欺骗),始终建议实施严格的服务类限制。 在将 Webex Calling 本地网关与 Unified CM 服务类集成的情况下,我们需要考虑以下对象的服务类:

向 Unified CM 注册的设备

从 PSTN 进入 Unified CM 的呼叫

从Webex 进入Unified CM的呼叫

将 Webex Calling 目的地作为新的一类目的地添加到现有 CoS 设置非常直截了当: 呼叫 Webex Calling 目的地的权限通常等同于呼叫本地(包括站点间)目的地的权限。

如果企业拨号方案已实施“(简化)网内站点间”权限,那么已在 Unified CM 上预先配置了分区,我们可以使用和预先配置同一分区中的所有已知网内 Webex Calling 目的地。

否则,“(简化)网内站点间”权限的概念尚不存在,那么需要预先配置新的分区(例如“onNetRemote”), Webex Calling 目的地会添加到此分区,最后需要将此新分区添加到相应的呼叫搜索空间。

从 PSTN 进入 Unified CM 的呼叫

将 Webex Calling 目的地作为新的一类目的地添加到现有 CoS 设置非常直截了当: 呼叫 Webex Calling 目的地的权限通常等同于呼叫本地(包括站点间)目的地的权限。

如果企业拨号方案已实施“(简化)网内站点间”权限,那么已在 Unified CM 上预先配置了分区,我们可以使用和预先配置同一分区中的所有已知网内 Webex Calling 目的地。

否则,“(简化)网内站点间”权限的概念尚不存在,那么需要预先配置新的分区(例如“onNetRemote”), Webex Calling 目的地会添加到此分区,最后需要将此新分区添加到相应的呼叫搜索空间。

从Webex 进入Unified CM的呼叫

来自 PSTN 的呼叫需要访问所有 Webex Calling 目的地。 这要求将保存所有 Webex Calling 目的地的上述分区添加到用于 PSTN 中继上的传入呼叫的呼叫搜索空间中。 对 Webex Calling 目的地的访问权是对已经现存的访问权的补充。

对于来自 PSTN 的呼叫,需要访问 Unified CM DID 和 Webex Calling DID,而源自 Webex Calling 的呼叫则需要访问 Unified CM DID 和 PSTN 目的地。

本指南假定现有安装基于“Preferred Architecture for Cisco Collaboration On-Premises Deployments, CVD”中的最佳当前实践。 最新版本可从 此处 获取:

建议的拨号方案设计遵循 此处 提供的最新版本 Cisco Collaboration System SRND 的“拨号方案”章节中所述的设计方法。

要将Webex 目标的可访问性添加到此拨号方案,必须创建代表所有Webex 目标的分区(“Webex ”),并将Webex 中每个DID范围的+E.164路由模式添加到此分区。 此路由模式引用只有一个成员的路由列表: 将SIP干线连接到本地网关的路由组,用于对Webex 进行呼叫。 由于所有被叫目标都将标准化为+E.164,要么对源自Unified CM注册终端的呼叫使用拨号标准化转换模式,要么对源自PSTN的呼叫使用入站被叫方转换,这一组+E.164路由模式足以在Webex 中实现目标的可达性,而不受使用的拨号习惯的影响。

例如,如果用户拨打“914085550165”,则分区“UStoE164”中的拨号规范化转换模式会将此拨号字符串规范化为“+14085550165”,然后与分区“Webex ”中Webex 目标的路由模式相匹配。 Unified CM 最终会将呼叫发送到本地网关。

添加简化站点间拨号

向参考拨号方案添加简化站点间拨号的建议方法是将企业编号方案下所有站点的拨号规范化转换模式添加到专用分区(“ESN”,即“企业有效号码”)。 这些转换模式会拦截企业编号方案格式的拨号字符串,并将所拨的字符串规范化为 +E.164。

要将企业缩位拨号添加到Webex 目标,您可以将Webex 位置的相应拨号规范化转换模式添加到“Webex ”分区(例如,图中的“8101XX”)。 标准化后,在匹配“Webex ”分区中的路由模式后,呼叫再次发送到Webex 。

我们不建议将Webex 呼叫的简化拨号标准化转换模式添加到“ESN”分区,因为此配置可能会创建不需要的呼叫路由循环。

Webex Calling 将以下协议处理程序注册到操作系统,以便在 Web 浏览器或其他应用程序中启用“点击呼叫”功能。 当Webex应用程序是Mac或Windows上的缺省呼叫应用程序时,以下协议会在Webex应用程序中启动音频或视频呼叫:

CLICKTOCALL: 或 CLICKTOCALL://

SIP: 或 SIP://

TEL: 或 TEL://

WEBEXTEL: 或 WEBEXTEL://

Webex Calling 通过 Cisco Collaboration Flex Plan 提供。 您必须购买企业协议 (EA) 计划(适用于所有用户,包括 50% 工作空间的设备)或命名用户 (NU) 计划(部分或全部用户)。

Webex Calling 提供三种许可证类型( “站点类型” )

专业版 - 这些许可证可为整个组织提供完整的功能集。 此服务包括统一通信(Webex Calling)、移动性(支持多台设备的桌面和移动客户端)、 Webex应用程序 中的团队协作,以及每个会议最多容纳1000名参加者的捆绑会议选项。

基本 - 在没有移动功能或统一通信功能的情况下,如果用户需要有限的功能,请选择该选项。 他们仍将获得全功能的语音服务,但每个用户只能使用一台设备。

在大多数情况下,本地网关和端点可以使用 NAT 的专用 IP 地址驻留在内部客户网络中。 企业防火墙必须允许到特定 IP 地址/端口的出站流量(SIP、RTP/UDP、HTTP),这些内容都包含在 端口参考信息 中。

如果要将媒体路径优化与 ICE 配合使用,本地网关面向 Webex Calling 的接口必须与 Webex Calling 端点之间存在直连网络路径。 如果端点位于不同的位置,并且端点与本地网关面向 Webex Calling 的接口之间不存在直连网络路径,那么本地网关必须将公共 IP 地址分配给面向 Webex Calling 的接口,这样,本地网关与端点之间的呼叫才能使用媒体路径优化。 此外,它运行的必须是 IOS-XE 16.12.5 版本。

CCP 合作伙伴和地理覆盖范围在 此处 列出。 仅显示支持所在国家/地区的合作伙伴。 所列出的合作伙伴会带有一个图标或一串简短的文字,后面是带有括号的地区(如 (欧盟)、(美国)或(加拿大))。 使用徽标列出的合作伙伴始终提供 CCP 地区性媒体 。 对于显示为字符串的合作伙伴,请选择距您位置国家/地区最近的区域,以确保区域媒体用于 CCP。

如果您在列出的提供商下面看到 现在订购号码 选项,我们建议您选择该选项,以便获得集成 CCP 的好处。 通过集成 CCP,可在 Control Hub 中的单一面板上采购和配置电话号码。 非集成 CCP 要求您从 Control Hub 以外的 CCP 合作伙伴处采购电话号码。

(可选)在 PSTN 连接 下,根据您配置的 PSTN 连接类型,选择 云连接 PSTN 或 本地部署 PSTN (本地网关)。 单击 管理 以更改该配置,然后选择 继续 ,确认相关风险。 然后,选择以下选项之一并单击 保存 :

Cisco PSTN —如果希望 Cisco 提供云解决方案,PSTN 选择此选项。 Cisco Calling Plan 是一个完整的 PSTN 替代解决方案,提供紧急呼叫、入站和出站国内和国际呼叫,并允许您订购新的 PSTN 号码或将现有号码转网到Cisco。

CCP 合作伙伴和地理覆盖范围在 此处 列出。 仅显示支持所在国家/地区的合作伙伴。 所列出的合作伙伴会带有一个图标或一串简短的文字,后面是带有括号的地区(如 (欧盟)、(美国)或(加拿大))。 使用徽标列出的合作伙伴始终提供 CCP 地区性媒体 。 对于显示为字符串的合作伙伴,请选择距您位置国家/地区最近的区域,以确保区域媒体用于 CCP。

如果您在列出的提供商下面看到 现在订购号码 选项,我们建议您选择该选项,以便获得集成 CCP 的好处。 通过集成 CCP,可在 Control Hub 中的单一面板上采购和配置电话号码。 非集成 CCP 要求您从 Control Hub 以外的 CCP 合作伙伴处采购电话号码。

此设置是可选的,仅适用于有要求的国家/地区。

在某些国家/地区(例如: France),因此蜂窝无线电系统存在法规要求,以便在您进行紧急呼叫时建立小区标识,并提供给应急管理机构。 美国和加拿大等其他国家/地区使用其他方法实施位置确定。 有关更多信息,请参阅 增强型紧急呼叫 。

您的紧急呼叫提供商可能需要有关接入网络的信息,这可以通过定义新的专用 SIP 分机标头 P-Access-Network-Info 来获取。 报头携带与接入网有关的信息。

当您为位置设置紧急位置标识符时,位置值将作为SIP 消息的一部分发送到提供商。 请联系您的紧急呼叫提供商,确定是否需要此设置并使用紧急呼叫提供商提供的值。”

指定特定位置的内部拨号。 转至 ,选择位置,滚动至 拨号 ,然后根据需要更改内部和外部拨号:

中继信息显示在屏幕 注册域 、 中继组 OTG/DTG 、 线路/端口 和 出站代理地址 上。

我们建议您从 Control Hub 复制本信息并将其粘贴到本地文本文件或文档中,以便在准备配置本地部署 PSTN 时作为参考。

如果丢失凭证,则必须从 Control Hub 中的中继信息屏幕中生成它们。 单击 检索用户名并重置密码 ,生成要在中继上使用的一组新身份验证凭证。

interface GigabitEthernet0/0/0

description Interface facing PSTN and/or CUCM

ip address 192.168.80.14 255.255.255.0!

interface GigabitEthernet0/0/1

description Interface facing Webex Calling

ip address 192.168.43.197 255.255.255.0conf t

Enter configuration commands, one per line. End with CNTL/Z.

ip name-server 8.8.8.8

configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

crypto pki trustpoint sampleTP

revocation-check crl

sip-ua

crypto signaling default trustpoint sampleTP cn-san-validate server

transport tcp tls v1.2

tcp-retry 1000

缺省的 trustpool 捆绑包不包含在建立与Webex Calling的 TLS 连接期间验证服务器端证书所需的“DigiCert 根 CA”或“IdenTrust 商业”证书。

下载最新的“Cisco可信核心根捆绑包”从http://www.cisco.com/security/pki/以更新 trustpool 捆绑包。

configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

crypto pki trustpool import clean url http://www.cisco.com/security/pki/trs/ios_core.p7b

Reading file from http://www.cisco.com/security/pki/trs/ios_core.p7b

Loading http://www.cisco.com/security/pki/trs/ios_core.p7b

% PEM files import succeeded.

show crypto pki trustpool | include IdenTrust Commercial

cn=IdenTrust Commercial Root CA 1

cn=IdenTrust Commercial Root CA 1

media bulk-stats

no supplementary-service sip refer

no supplementary-service sip handle-replaces

fax protocol t38 version 0 ls-redundancy 0 hs-redundancy 0 fallback none

stun flowdata agent-id 1 boot-count 4

stun flowdata shared-secret 0 Password123$

g729 annexb-all

early-offer forced

asymmetric payload full

以下是配置字段的说明:

预防收费欺诈

voice service voip

ip address trusted list

ipv4 x.x.x.x y.y.y.y

启用本地网关预期来自其的合法网络语音呼叫的实体的源 IP 地址,例如Webex Calling对等机、 Unified CM节点和 IP PSTN。

缺省情况下,LGW 会阻止来自不在其受信任列表中的 IP 地址的所有呼入网络语音呼叫设置。 缺省情况下,来自具有“会话目标 IP”的拨号对等机或服务器组的 IP 地址受信任,无需在此处填充。

列表中的 IP 地址必须与根据区域列出的 IP 子网匹配Webex Calling连接的数据中心。 有关更多信息,请参阅 Webex Calling 的端口参考信息。

no supplementary-service sip refer

no supplementary-service sip handle-replaces

禁用 REFER 并使用对等对话 ID 替换替换标头中的对话 ID。 有关更多信息,请参阅补充服务 SIP 。

fax protocol t38 version 0 ls-redundancy 0 hs-redundancy 0 fallback none

为传真传输启用T.38,但传真流量不会加密。 有关此命令的更多信息,请参阅传真协议 t38(语音服务) 。

启用全局眩晕

stun flowdata agent-id 1 boot-count 4

stun flowdata shared-secret 0 Password123$

当您将呼叫转移到Webex Calling用户(例如,被叫方和主叫方均为Webex Calling订阅者,并且如果您将媒体锚定在Webex Calling SBC),则媒体无法流到本地网关,因为针孔没有打开。

本地网关上的 stun 绑定功能允许本地生成的 stun 请求通过协商的媒体路径发送。 击晕有助于打开防火墙上的针孔。

本地网关发送眩晕消息的前提条件是眩晕密码。 您可以配置基于Cisco IOS/IOS XE 的防火墙,以动态检查密码和打开针孔(例如,无需明确的进出规则)。 但对于本地网关部署,您需要静态配置防火墙以根据Webex Calling SBC 子网。 因此,防火墙必须将 SBC 子网视为任何入站 UDP 数据包,这样会触发针孔开放,而不明确查看数据包内容。

voice class sip-profiles 200

rule 9 request ANY sip-header SIP-Req-URI modify "sips:(.*)" "sip:\1"

rule 10 request ANY sip-header To modify "<sips:(.*)" "<sip:\1"

rule 11 request ANY sip-header From modify "<sips:(.*)" "<sip:\1"

rule 12 request ANY sip-header Contact modify "<sips:(.*)>" "<sip:\1;transport=tls>"

rule 13 response ANY sip-header To modify "<sips:(.*)" "<sip:\1"

rule 14 response ANY sip-header From modify "<sips:(.*)" "<sip:\1"

rule 15 response ANY sip-header Contact modify "<sips:(.*)" "<sip:\1"

rule 20 request ANY sip-header From modify ">" ";otg=hussain2572_lgu>"

rule 30 request ANY sip-header P-Asserted-Identity modify "sips:(.*)" "sip:\1"

以下是配置字段的说明:

确保将标头列为 “SIP-Req-URI” 而非 “SIP-Req-URL” 。

该规则在 SIP URI 和 SIP URL 之间转换,因为Webex Calling不支持在请求/响应消息中使用 SIP URI,但在 SRV 查询中需要它们,例如: _sips._tcp.<outbound-proxy>.第 20 条

修改从标头以包含来自 Control Hub 的中继组OTG/DTG 参数,以便唯一标识企业内的本地网关站点。

将 SIP 配置文件应用到所有面向流量的语音类租户 200(稍后讨论) Webex Calling 。 有关更多信息,请参阅语音类 SIP 配置文件。

有关规则命令的更多信息,请参阅规则(语音翻译规则) 。

语音类 stun 用法200 voice class stun-usage 200

stun usage firewall-traversal flowdata

stun usage ice lite

定义眩晕的用法。 当Unified CM电话将呼叫前转到另一个Webex Calling电话时,对所有面向Webex Calling的(2XX 标记)拨号对等机应用眩晕功能,以避免出现单向音频。 请参阅stun 使用情况防火墙-遍历流数据和眩晕使用 Ice lite 。

voice class tenant 200

registrar dns:40462196.cisco-bcld.com scheme sips expires 240 refresh-ratio 50 tcp tls

credentials number Hussain6346_LGU username Hussain2572_LGU password 0 meX7]~)VmF realm BroadWorks

authentication username Hussain2572_LGU password 0 meX7]~)VmF realm BroadWorks

authentication username Hussain2572_LGU password 0 meX7]~)VmF realm 40462196.cisco-bcld.com

no remote-party-id

sip-server dns:40462196.cisco-bcld.com

connection-reuse

srtp-crypto 200

session transport tcp tls

url sips

error-passthru

asserted-id pai

bind control source-interface GigabitEthernet0/0/1

bind media source-interface GigabitEthernet0/0/1

no pass-thru content custom-sdp

sip-profiles 200

outbound-proxy dns:la01.sipconnect-us10.cisco-bcld.com

privacy-policy passthru

以下是配置字段的说明:

语音类租户

200

为 SIP 干线上的多个租户启用特定的全局配置,从而为租户提供差异化服务。 有关更多信息,请参阅

语音类租户

。

注册商

dns:40462196.cisco-bcld.com

计划

啜饮

过期

240

刷新率

50

tcp tls

本地网关的注册服务器,其注册设置为每两分钟(240 秒的 50%)刷新一次。 有关更多信息,请参阅

注册商

。

凭证号

侯赛因6346_ LGU

用户名

侯赛因2572_ LGU

密码

0

meX71]~)Vmf

领域

BroadWorks

用于中继注册质询的凭证。 有关更多信息,请参阅

凭证 (SIP UA)

。

验证用户名

侯赛因6346_ LGU

密码

0

meX71]~)Vmf

领域

BroadWorks

验证用户名

侯赛因6346_ LGU

密码

0

meX71]~)Vmf

领域

40462196.cisco-bcld.com

呼叫的验证质询。 有关更多信息,请参阅

验证(拨号对等)

。

no remote-party-id

禁用 SIP Remote-Party-ID (RPID) 标头,因为Webex Calling支持 PAI,而 PAI 使用 CIO 启用

断言 id pai

。 有关更多信息,请参阅

远程方 id

。

connection-reuse

使用相同的永久连接进行注册和呼叫处理。 有关更多信息,请参阅

连接复用

。

srtp-crypto

200

定义

语音类 srtp-crypto

200

指定 SHA1_ 80(在步骤 3 中指定)。 有关更多信息,请参阅

语音类 srtp-crypto。

session transport tcp tls

将传输设置为 TLS。 有关更多信息,请参阅

会话传输

。

url sips

SRV 查询必须是 access SBC 支持的 SIP;所有其他消息都由 sip-profile 200 更改为 SIP。

error-passthru

指定 SIP 错误响应直通功能。 有关更多信息,请参阅

错误直通

。

asserted-id pai

在本地网关中开启 PAI 处理。 有关更多信息,请参阅

断言 id

。

绑定控制源-接口

千兆以太网0/0/1

配置源IP地址,用于信令面向Webex 的源接口。

绑定媒体源接口

千兆以太网0/0/1

配置面向Webex 的媒体源接口的源IP地址。 有关绑定命令的更多信息,请参阅

绑定

。

no pass-thru content custom-sdp

租户下的缺省命令。 有关此命令的更多信息,请参阅

传递内容

。

SIP 配置文件

200

将 SIP 更改为 SIP 并修改 INVITE 和 REGISTER 消息的线路/端口,如中所定义

SIP 配置文件

200

。 有关更多信息,请参阅

语音类 SIP 配置文件

。

出站代理

dns:la01.sipconnect-us10.cisco-bcld.com

Webex Calling访问 SBC。 有关更多信息,请参阅

出站代理

。

privacy-policy passthru

从传入分支到传出分支以透明方式传递隐私标头值。 有关更多信息,请参阅

隐私权策略

。

error-passthru

bind control source-interface GigabitEthernet0/0/0

bind media source-interface GigabitEthernet0/0/0

no pass-thru content custom-sdp

voice class tenant 300

bind control source-interface GigabitEthernet0/0/0

bind media source-interface GigabitEthernet0/0/0

no pass-thru content custom-sdp

Received

INVITE sip:+16785550123@198.18.1.226:5061;transport=tls;dtg=hussain2572_lgu SIP/2.0

Via: SIP/2.0/TLS 199.59.70.30:8934;branch=z9hG4bK2hokad30fg14d0358060.1

pattern :8934

dial-peer voice 101 voip

description Outgoing dial-peer to IP PSTN

destination-pattern BAD.BAD

session protocol sipv2

session target ipv4:192.168.80.13

voice-class codec 99

dtmf-relay rtp-nte

voice-class sip tenant 100

no vad

以下是配置字段的说明:

dial-peer voice 101 voip

description Outgoing dial-peer to PSTN

定义了一个标记为101并给出了有意义的说明,以便于管理和故障排除。

destination-pattern BAD.BAD

允许选择拨号对等体101 。 但是,您可以使用 dpg 语句从入站拨号对等体直接调用此传出拨号对等体,从而绕过数字模式匹配条件。 您正在使用基于目标模式 CLI 允许的字母数字数字的任意模式。

session protocol sipv2

指定拨号对等体101处理SIP 呼叫段。

session target ipv4:192.168.80.13

指示发送呼叫分支段的目标的目标IPv4 地址。 在本例中,为 ITSP 的 IP 地址。

voice-class codec 99

表示将用于此拨号对等方的编解码器首选项列表 99 用于此拨号对等方。

dtmf-relay rtp-nte

将 RTP-NTE (RFC2833) 定义为此呼叫支线上预期的 DTMF 功能。

voice-class sip tenant 100

拨号对等体从租户继承所有参数100除非在拨号对等体本身下定义了相同的参数。

no vad

禁用语音活动检测。

出站拨号对等机向Webex Calling (您要更新出站拨号对等机,使其充当入站拨号对等机: Webex Calling以及配置指南后面的内容)。

dial-peer voice 200201 voip

description Inbound/Outbound Webex Calling

destination-pattern BAD.BAD

session protocol sipv2

session target sip-server

voice-class codec 99

dtmf-relay rtp-nte

voice-class stun-usage 200

no voice-class sip localhost

voice-class sip tenant 200

no vad

命令说明:

dial-peer voice 200201 voip

description Inbound/Outbound Webex Calling

定义了一个标记为200201并提供了有意义的说明,以便于管理和故障排除

session target sip-server

表示全局 SIP 服务器是从该拨号对等方发起的呼叫的目的地。 Webex Calling中定义的服务器租户 200为拨号对等体继承200201 。

voice-class stun-usage 200

允许在本地网关上本地生成的眩晕请求通过协商的媒体路径发送。 Stun 有助于打开防火墙上的针孔。

no voice-class sip localhost

禁用使用 DNS 本地主持人名称替换传出邮件的发件人、呼叫 ID 和 Remote-Party-ID 标头中的物理IP 地址的功能。

voice-class sip tenant 200

拨号对等体从租户继承所有参数200 (LGW <--> Webex Calling Trunk),除非您在拨号对等体本身下定义相同的参数。

为呼叫分支段启用 SRTP。

no vad

禁用语音活动检测。

指定拨号对等体100处理SIP 呼叫段。

incoming uri via 100

指定语音类 uri 100匹配从 IP PSTN 到 VIA 标头的主机IP 地址上的本地网关的所有传入流量。 有关更多信息,请参阅传入 uri 。

destination dpg 200 指定拨号对等体组200以选择出站拨号对等成员。 有关设置拨号对等组的更多信息,请参阅语音类 dpg 。

voice-class sip tenant 300

拨号对等体从租户继承所有参数300除非在拨号对等体本身下定义了相同的参数。

no vad

禁用语音活动检测。

incoming uri request 200

指定语音类 uri 200匹配以下来源的所有传入流量Webex Calling在请求 URI 中的唯一 dtg 模式上发送到 LGW,唯一标识企业内和Webex Calling生态系统。 有关更多信息,请参阅传入 uri 。

destination dpg 100指定拨号对等体组100以选择出站拨号对等成员。 有关设置拨号对等组的更多信息,请参阅语音类 dpg 。

max-conn 250

将 LGW 和Webex Calling ,假设单个拨号对等体面对Webex Calling本文中定义的入站和出站呼叫。 有关涉及本地网关的并发呼叫限制的更多信息,请参阅文档从Unified CM过渡到Webex Calling 。

PSTN 到 Webex Calling

将本地网关上的所有传入 IP PSTN 呼叫分支与拨号对等体匹配100为带有 IP PSTN 的IP 地址的 VIA 标头定义匹配条件。 DPG 200调用传出拨号对等体200201 ,即Webex Calling服务器作为目标。

Webex Calling 到 PSTN

匹配所有传入的Webex Calling使用拨号对等体的本地网关上的呼叫分支200201使用此本地网关部署独有的中继组OTG/DTG 参数定义 REQUEST URI 标头模式的匹配条件。 DPG 100调用传出拨号对等体101 ,将 IP PSTN IP 地址作为目标位置。

error-passthru

bind control source-interface GigabitEthernet0/0/0

bind media source-interface GigabitEthernet0/0/0

no pass-thru content custom-sdp

voice class tenant 300

bind control source-interface GigabitEthernet0/0/0

bind media source-interface GigabitEthernet0/0/0

no pass-thru content custom-sdp

Received

INVITE sip:+16785550123@198.18.1.226:5061;transport=tls;dtg=hussain2572_lgu SIP/2.0

Via: SIP/2.0/TLS 199.59.70.30:8934;branch=z9hG4bK2hokad30fg14d0358060.1

pattern :8934

配置以下语音类服务器组:

定义 Unified Unified CM 组1(5 个节点)的Unified CM干线的目标主机IP 地址和端口号。 Unified CM 将端口 5065 用于 Webex Calling 中继上的入站流量 (Webex Calling <-> LGW --> Unified CM)。

voice class server-group 301

ipv4 192.168.80.60 port 5065

定义 Unified Unified CM 组1(5 个节点)的Unified CM干线的目标主机IP 地址。 Unified CM 将缺省端口 5060 用于 PSTN 中继上的入站流量。 如果未指定端口号,可以使用缺省的 5060 端口。 (PSTN <--> LGW --> Unified CM)

voice class server-group 305

ipv4 192.168.80.60

dial-peer voice 101 voip

description Outgoing dial-peer to IP PSTN

destination-pattern BAD.BAD

session protocol sipv2

session target ipv4:192.168.80.13

voice-class codec 99

dtmf-relay rtp-nte

voice-class sip tenant 100

no vad

以下是配置字段的说明:dial-peer voice 101 voip

description Outgoing dial-peer to PSTN

定义了一个标记为101并提供了有意义的说明以便于管理和故障排除。

destination-pattern BAD.BAD 允许选择拨号对等体101 。 但是,您使用 dpg 语句从入站拨号对等体直接调用传出拨号对等体,这会绕过数字模式匹配条件。 您正在使用基于目标模式 CLI 允许的字母数字数字的任意模式。

会话协议SIPV2 指定拨号对等体101处理SIP 呼叫段。

会话目标ipv4:192.168.80.13 指示发送呼叫分支段的目标的目标IPv4 地址。 (在本例中为 ITSP 的IP 地址。)

语音类编解码器99 指示编解码器首选项列表99用于此拨号对等机。

语音类 SIP 租户100 拨号对等体从租户继承所有参数100除非您在拨号对等体本身下定义相同的参数。

出站拨号对等机向Webex Calling (更新出站拨号对等机以充当入站拨号对等机: Webex Calling ):

dial-peer voice 200201 voip

description Inbound/Outbound Webex Calling

destination-pattern BAD.BAD

session protocol sipv2

session target sip-server

voice-class codec 99

dtmf-relay rtp-nte

voice-class stun-usage 200

no voice-class sip localhost

voice-class sip tenant 200

no vad

以下是配置字段的说明:

dial-peer voice 200201 voip

description Inbound/Outbound Webex Calling

定义了一个标记为200201并给出了有意义的说明,以便于管理和故障排除。

session target sip-server 指示全球 SIP 服务器是来自拨号对等体的呼叫的目标200201 。 Webex Calling中定义的服务器租户 200为拨号对等体继承200201 。

语音类眩晕使用200 允许本地生成的眩晕请求通过协商的媒体路径发送。 Stun 有助于打开防火墙上的针孔。

no voice-class sip localhost 禁用使用 DNS 本地主持人名称替换传出邮件的发件人、呼叫 ID 和 Remote-Party-ID 标头中的物理IP 地址的功能。

语音类 SIP 租户200 拨号对等体从租户继承所有参数200 (LGW <--> Webex Calling trunk),除非您在拨号对等体本身下定义相同的参数。

srtp 为呼叫分支段启用 SRTP。

到 Unified CM 的出站拨号对等体Webex Calling干线:

dial-peer voice 301 voip

description Outgoing dial-peer to CUCM-Group-1 for

inbound from Webex Calling - Nodes 1 to 5

destination-pattern BAD.BAD

session protocol sipv2

session server-group 301

voice-class codec 99

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

voice-class sip tenant 100

no vad

以下是配置字段的说明:

dial-peer voice 301 voip

description Outgoing dial-peer to CUCM-Group-1 for

inbound from Webex Calling – Nodes 1 to 5

定义了一个标记为301并给出了有意义的说明,以便于管理和故障排除。

会话服务器组301 您指向的不是拨号对等体中的会话目标 IP,而是指向目标服务器组 (拨号对等体 301 的服务器组 301 ) 以定义多个目标 UCM 节点,尽管该示例仅显示一个节点。

出站拨号对等体中的服务器组

通过 DPG 中的多个拨号对等体和拨号对等体服务器组中的多个服务器,您可以在所有Unified CM呼叫处理订户之间实现呼叫的随机分布,或者基于定义的首选项进行寻线。 每个服务器组可以有最多五台服务器(带有或不带端口的 IPv4/v6)。 如果使用五个以上的呼叫处理订户,则仅需要第二个拨号对等机和第二个服务器组。

有关更多信息,请参阅出站拨号对等机中的服务器组在Cisco Unified Border Element配置指南 - Cisco IOS XE 17.6 及更高版本。

指向 Unified CM 的第二个出站拨号对等体Webex Calling干线(如果您的Unified CM节点超过 5 个):

dial-peer voice 303 voip

description Outgoing dial-peer to CUCM-Group-2

for inbound from Webex Calling - Nodes 6 to 10

destination-pattern BAD.BAD

session protocol sipv2

session server-group 303

voice-class codec 99

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

voice-class sip tenant 100

no vad

dial-peer voice 305 voip

description Outgoing dial-peer to CUCM-Group-1for inbound from PSTN - Nodes 1 to 5

destination-pattern BAD.BAD

session protocol sipv2

session server-group 305

voice-class codec 99

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

voice-class sip tenant 100

no vad

dial-peer voice 307 voip

description Outgoing dial-peer to CUCM-Group-2 for inbound from PSTN - Nodes 6 to 10

destination-pattern BAD.BAD

session protocol sipv2

session server-group 307

voice-class codec 99

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

voice-class sip tenant 100

no vad

配置以下 DPG:

定义 DPG 100。 出站拨号对等方 101 是调用拨号对等方组 100 的任何呼入拨号对等方的目标。 我们申请DPG 100到稍后定义的传入拨号对等体 302 Unified CM --> LGW --> PSTN路径:

voice class dpg 100

dial-peer 101 preference 1

以下是配置字段的说明:dial-peer voice 100 voip

description Incoming dial-peer from PSTN

定义了一个标记为100并给出了有意义的说明,以便于管理和故障排除。

session protocol sipv2 指定拨号对等体100处理SIP 呼叫段。

传入 URI 通过100 指定语音类 uri 100到 VIA 标头的主机IP 地址上从Unified CM到 LGW 的所有传入流量。 有关更多信息,请参阅传入 uri 。

目标 dpg 302 指定拨号对等体组302以选择出站拨号对等机。 有关设置拨号对等组的更多信息,请参阅语音类 dpg 。

语音类 SIP 租户300 拨号对等体从租户继承所有参数300除非您在拨号对等体本身下定义相同的参数。

呼入 Webex Calling 呼叫支线的入站拨号对等方:

dial-peer voice 200201 voip

description Inbound/Outbound Webex Calling

max-conn 250

destination dpg 300

incoming uri request 200

以下是配置字段的说明:

dial-peer voice 200201 voip

description Inbound/Outbound Webex Calling

更新标记为 的网络语音拨号对等体200201并给出了有意义的说明,以便于管理和故障排除。

传入的 uri 请求200 指定语音类 uri 200到请求 URI 中唯一 dtg 模式上从Unified CM到 LGW 的所有传入流量,在企业内和Webex Calling生态系统中唯一标识本地网关站点。 有关更多信息,请参阅传入 uri 。

目标 dpg 300 指定拨号对等体组300以选择出站拨号对等机。 有关设置拨号对等组的更多信息,请参阅语音类 dpg 。

最大连接数250 限制并发呼叫数250如本指南中定义的那样,在 LGW 和Webex Calling之间使用一个面向Webex Calling的单一拨号对等体。 有关涉及本地网关的并发呼叫限制的更多详细信息,请参阅文档从Unified CM过渡到Webex Calling 。

以 Webex Calling 作为目的地的呼入 Unified CM 呼叫支线的入站拨号对等方:

dial-peer voice 300 voip

description Incoming dial-peer from CUCM for Webex Calling

session protocol sipv2

destination dpg 200

incoming uri via 300

voice-class codec 99

dtmf-relay rtp-nte

voice-class sip tenant 300

no vad

以下是配置字段的说明:

dial-peer voice 300 voip

description Incoming dial-peer from CUCM for Webex Calling

定义了一个标记为300并给出了有意义的说明,以便于管理和故障排除。

传入 URI 通过300 指定语音类 URI 300到通过源端口 (5065) 从Unified CM到 LGW 的所有传入流量。 有关更多信息,请参阅传入 uri 。

目标 dpg 200 指定拨号对等体组200以选择出站拨号对等机。 有关设置拨号对等组的更多信息,请参阅语音类 dpg 。

语音类 SIP 租户300 拨号对等体从租户继承所有参数300除非您在拨号对等体本身下定义相同的参数。

以 PSTN 作为目的地的呼入 Unified CM 呼叫支线的入站拨号对等方:

dial-peer voice 302 voip

description Incoming dial-peer from CUCM for PSTN

session protocol sipv2

destination dpg 100

incoming uri via 302

voice-class codec 99

dtmf-relay rtp-nte

voice-class sip tenant 300

no vad

以下是配置字段的说明:

dial-peer voice 302 voip

description Incoming dial-peer from CUCM for PSTN

定义了一个标记为302并给出了有意义的说明,以便于管理和故障排除。

传入 URI 通过302 指定语音类 uri 302到通过源端口 (5065) 从Unified CM到 LGW 的所有传入流量。 有关更多信息,请参阅传入 uri 。

目标 dpg 100 指定拨号对等体组100以选择出站拨号对等机。 有关设置拨号对等组的更多信息,请参阅语音类 dpg 。

语音类 SIP 租户300 拨号对等体从租户继承所有参数300除非您在拨号对等体本身下定义相同的参数。

诊断签名 (DS) 可主动检测基于 IOS XE 的本地网关中常见的问题,并生成事件的电子邮件、系统日志或终端消息通知。 也可以安装 DS 自动收集诊断数据,并将收集到的数据转移到 Cisco TAC 案例,从而加快解决时间。

诊断签名 (DS) 是 XML 文件,其中包含有关问题触发事件的信息,以及为通知、诊断和补救问题而应采取的操作。您可以使用系统日志消息、SNMP 事件并通过对特定 show 命令输出的定期监控来定义问题检测逻辑。

操作类型包括收集 show 命令输出:

生成整合的日志文件

将文件上传到用户提供的网络位置,例如 HTTPS、SCP、FTP 服务器

TAC 工程师创作 DS 文件并对其进行数字签名以确保完整性。 每个 DS 文件都有系统分配的唯一数字标识。 诊断签名查找工具(DSLT) 是查找适用签名以监控和解决各种问题的单一来源。

准备工作:

请勿编辑从以下位置下载的 DS 文件: DSLT 。 您修改的文件由于完整性检查错误而导致安装失败。

本地网关发送电子邮件通知所需的简单邮件传输协议 (SMTP) 服务器。

如果希望使用安全SMTP 服务器来发送电子邮件通知,请确保本地网关运行 IOS XE 17.6.1 或更高版本。

configure terminal

call-home

mail-server <username>:<pwd>@<email server> priority 1 secure tls

输入以下命令以启用诊断签名。

configure terminal

call-home reporting contact-email-addr sch-smart-licensing@cisco.com

将电子邮件服务器配置为当设备运行的版本低于 17.3.2 时发送主动通知。

configure terminal

call-home

mail-server <email server> priority 1

使用要接收通知的管理员电子邮件地址配置环境变量 ds_email。

configure terminal

call-home

diagnostic-signature

environment ds_email <email address>

下面是在Cisco IOS XE 17.3.2 上运行的本地网关的配置示例,用于将主动通知发送到tacfaststart@gmail.com使用 Gmail 作为安全SMTP 服务器:

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com"

0 Bad SNMP version errors

1 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

37763 Number of requested variables

2 Number of altered variables

34560 Get-request PDUs

138 Get-next PDUs

2 Set-request PDUs

0 Input queue packet drops (Maximum queue size 1000)

158277 SNMP packets output

0 Too big errors (Maximum packet size 1500)

20 No such name errors

0 Bad values errors

0 General errors

7998 Response PDUs

10280 Trap PDUs

Packets currently in SNMP process input queue: 0

SNMP global trap: enabled

使用下列诊断签名查找工具中的下拉选项下载 DS 64224:

将 DS XML 文件复制到本地网关 flash 中。

LocalGateway# copy ftp://username:password@<server name or ip>/DS_64224.xml bootflash:

以下示例显示如何将文件从 FTP 服务器复制到本地网关。

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash:

Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...!

[OK - 3571/4096 bytes]

3571 bytes copied in 0.064 secs (55797 bytes/sec)

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_64224.xml

Load file DS_64224.xml success

使用显示 call-home 诊断签名命令以验证是否已成功安装签名。 状态栏中应该存在“已注册”值。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: username@gmail.com

Download DSes:

将 DS XML 文件复制到本地网关。

copy ftp://username:password@<server name or ip>/DS_64117.xml bootflash:

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_64117.xml

Load file DS_64117.xml success

LocalGateway#

使用显示 call-home 诊断签名命令以验证是否已成功安装签名。 状态列的值必须为“已注册”。

0 Bad SNMP version errors

1 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

37763 Number of requested variables

2 Number of altered variables

34560 Get-request PDUs

138 Get-next PDUs

2 Set-request PDUs

0 Input queue packet drops (Maximum queue size 1000)

158277 SNMP packets output

0 Too big errors (Maximum packet size 1500)

20 No such name errors

0 Bad values errors

0 General errors

7998 Response PDUs

10280 Trap PDUs

Packets currently in SNMP process input queue: 0

SNMP global trap: enabled

使用诊断签名查找工具中的下列选项下载 DS 65221:

将 DS XML 文件复制到本地网关。

copy ftp://username:password@<server name or ip>/DS_65221.xml bootflash:

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_65221.xml

Load file DS_65221.xml success

使用显示 call-home 诊断签名命令以验证是否已使用 成功安装签名。 状态列的值必须为“已注册”。

安装诊断签名以解决问题

使用诊断签名 (DS) 快速解决问题。 Cisco TAC工程师创作了多个签名,可启用对给定问题进行故障诊断、检测问题发生、收集正确的诊断数据并将数据自动传输到Cisco TAC案例所需的必要调试。 诊断签名 (DS) 无需手动检查问题是否发生,并且可以更轻松地解决间歇性和暂时性问题。

您可以使用诊断签名查找工具以查找适用的签名并安装它们以自行解决给定的问题,或者您可以安装 TAC 工程师推荐的签名,作为支持服务的一部分。

以下示例说明了如何查找和安装 DS 以检测是否存在“%VOICE_IEC-3-GW: CCAPI: Internal Error (call spike threshold): IEC=1.1.181.1.29.0" 系统日志,并使用以下步骤自动收集诊断数据:

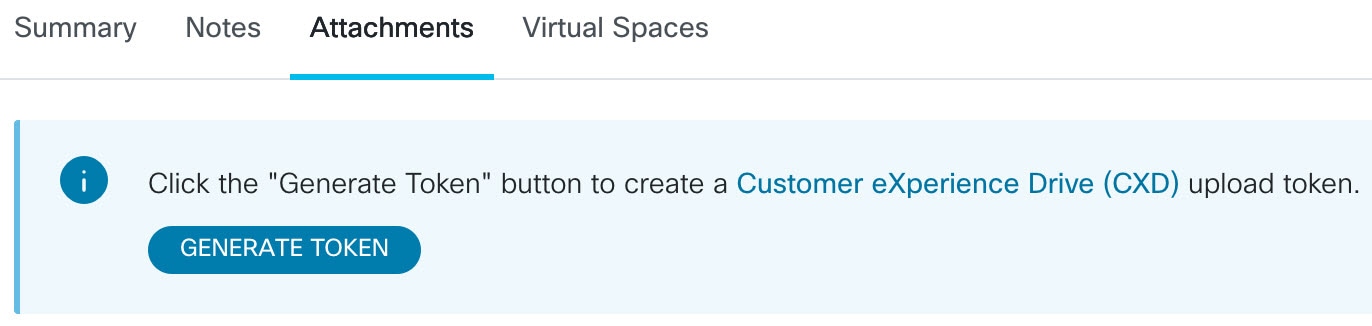

配置其他 DS 环境变量ds_fsurl_prefix即收集的诊断数据上传到的Cisco TAC文件服务器路径 (cxd.cisco.com)。 文件路径中的用户名是案例编号,密码是文件上传令牌,可从支持案例管理器在以下命令中。 如果需要,可以在“支持案例管理器”的附件部分中生成文件上传令牌。

configure terminal

call-home

diagnostic-signature

LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://<case number>:<file upload token>@cxd.cisco.com"

call-home

diagnostic-signature

environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"

确保使用显示 snmp命令。 如果未启用,请配置snmp 服务器管理器命令。

show snmp

%SNMP agent not enabled

config t

snmp-server manager

确保安装高 CPU 监控 DS 64224 作为主动措施,在 CPU 利用率高时禁用所有调试和诊断签名。 使用诊断签名查找工具中的下列选项下载 DS 64224:

将 DS XML 文件复制到本地网关。

copy ftp://username:password@<server name or ip>/DS_64224.xml bootflash:

copy ftp://username:password@<server name or ip>/DS_65095.xml bootflash:

安装 DS 64224 以监控 CPU 占用率是否过高,然后在本地网关中安装 DS 65095 XML 文件。

call-home diagnostic-signature load DS_64224.xml

Load file DS_64224.xml success

call-home diagnostic-signature load DS_65095.xml

Load file DS_65095.xml success

使用显示 call-home 诊断签名命令。 状态列的值必须为“已注册”。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: username@gmail.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com

Downloaded DSes:

验证诊断签名执行

在以下命令中,显示 call-home 诊断签名命令更改为“正在运行”,同时本地网关执行签名中定义的操作。 的输出显示 call-home 诊断签名统计信息是验证诊断签名是否检测到相关事件并执行操作的最佳方法。 “已触发/最大/卸载”列指示给定签名触发事件的次数、为检测事件而定义的最大数量以及签名在检测到最大数量的触发事件后是否自行卸载。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com

Downloaded DSes:

用于故障诊断的诊断签名通常定义为在检测到某些问题发生后卸载。 如果要手动卸载签名,请从显示 call-home 诊断签名命令并运行以下命令:

call-home diagnostic-signature deinstall <DS ID>

call-home diagnostic-signature deinstall 64224

为了更好地管理Cisco IOS XE 网关,我们建议您通过 Control Hub 注册和管理网关。 它是可选配置。 注册后,您可以使用 Control Hub 中的配置验证选项来验证您的本地网关配置并找出任何配置问题。 目前,只有基于注册的干线支持此功能。

有关更多信息,请参阅以下内容:

interface GigabitEthernet0/0/0

description Interface facing PSTN and/or CUCM

ip address 192.168.80.14 255.255.255.0

interface GigabitEthernet0/0/1

description Interface facing Webex Calling

ip address 198.51.100.1 255.0.0.0

enrollment terminal pem

serial-number none

subject-name CN=my-cube.domain.com (This has to match the DNS hostname through which this router is reachable)

revocation-check none

rsakeypair TestRSAkey !(this has to match the RSA key you just created)

crypto pki trustpoint Intermediate_CA

enrollment terminal

chain-validation continue Root_CA_CERT

revocation-check none

crypto pki authenticate Intermediate_CA

<paste Intermediate CA X.64 based certificate here >

crypto pki authenticate CUBE_CA_CERT

<paste Intermediate CA X.64 based certificate here >

crypto pki import CUBE_CA_CERT certificate

<paste CUBE CA X.64 based certificate here >

输入以下命令以打开本地网关应用程序。 (请参阅Cisco Webex Calling的端口参考信息获取要添加为信任列表的最新 IP 子网):

configure terminal

voice service voip

ip address trusted list

ipv4 x.x.x.x y.y.y.y

allow-connections sip to sip

no supplementary-service sip refer

no supplementary-service sip handle-replaces

fax protocol t38 version 0 ls-redundancy 0 hs-redundancy 0 fallback none

early-offer forced

asymmetric payload full

以下是配置字段的说明:

预防收费欺诈

voice service voip

ip address trusted list

ipv4 x.x.x.x y.y.y.y

启用本地网关预期来自其的合法网络语音呼叫的实体的源 IP 地址: Webex Calling同行。

默认情况下,本地网关阻止来自不在其受信任列表中的 IP 地址的所有传入 VoIP 呼叫设置。 来自具有“会话目标IP”或服务器组的拨号对等方的IP地址在缺省情况下受信任,不在此处填充。

此列表中的 IP 地址必须与根据区域提供的 IP 子网匹配。 Webex Calling客户连接的数据中心。 请参阅Webex Calling的端口参考信息了解更多信息。

有关如何使用IP 地址受信任列表来防止收费欺诈的更多信息,请参阅受信任IP 地址。

fax protocol t38 version 0 ls-redundancy 0 hs-redundancy 0 fallback none

为传真传输启用T.38,尽管传真流量未加密。 有关此命令的更多信息,请参阅传真协议 t38(语音服务) 。

early-offer forced

强制本地网关在初始 INVITE 消息中发送 SDP 信息,而不是等待来自相邻对等机的确认。 有关此命令的更多信息,请参阅提前报价。

asymmetric payload full

为 DTMF 和动态编解码器负载配置会话发起协议 (SIP)非对称负载支持。 有关此命令的更多信息,请参阅非对称负载。

配置命令以限制支持的加密。

voice class srtp-crypto 100

crypto 1 AES_CM_128_HMAC_SHA1_80

以下是配置字段的说明:

语音类 srtp-crypto 100

指定 SHA1_ 80 作为本地网关在提供和应答中的 SDP 中提供的唯一 SRTP 密码套件。 Webex Calling 仅支持 SHA180。_

有关更多信息,请参阅语音类 srtp-crypto 。

(对于具有公共IP地址的SBC,请执行此步骤。) 配置“SIP 配置文件 100”。 在示例中,cube1.abc.lgwtrunking.com 是为本地网关选择的 FQDN,“192.65.79.21”是指向Webex Calling的本地网关接口的公共 IP地址:

voice class sip-profiles 100

rule 10 request ANY sip-header Contact modify "192.65.79.21" "cube1.abc.lgwtrunking.com"

rule 20 response ANY sip-header Contact modify "192.65.79.21" "cube1.abc.lgwtrunking.com"

以下是配置字段的说明:

规则 10 和规则 20

确保将请求和响应消息的“联系人”标头中的本地网关IP 地址替换为 FQDN。 这是对用作给定站点中的干线的本地网关进行验证的必要条件。 Webex Calling位置。

(对于静态NAT后面的SBC,执行此步骤。) 为静态 NAT 配置 SBC(可选)。 在此示例中,cube1.abc.lgwtrunking.com 是为本地网关选择的 FQDN,“10.80.13.12”是指向Webex Calling的 SBC 接口IP 地址,“192.65.79.20”是 NAT公共 IP地址。

如果 SBC 部署为使用静态 NAT,则需要以下入站和出站SIP 配置文件配置,以在 SIP 请求和响应中将专用 IP地址修改为 NAT公共 IP地址。

到Webex Calling的出站消息的 SIP 配置文件

voice class sip-profiles 200

rule 10 request ANY sip-header Contact modify "@.*:" "@cube1.abc.lgwtrunking.com:"

rule 11 response ANY sip-header Contact modify "@.*:" "@cube1.abc.lgwtrunking.com:"

rule 20 response ANY sdp-header Audio-Attribute modify "a=candidate:1 1(.*) 10.80.13.12 (.*)" "a=candidate:1 1\1 192.65.79.20 \2"

rule 30 response ANY sdp-header Audio-Attribute modify "a=candidate:1 2(.*) 10.80.13.12 (.*)" "a=candidate:1 2\1 192.65.79.20 \2"

rule 40 response ANY sdp-header Audio-Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.20"

rule 41 request ANY sdp-header Audio-Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.20"

rule 50 request ANY sdp-header Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.20"

rule 51 response ANY sdp-header Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.20"

rule 60 response ANY sdp-header Session-Owner modify "(.*) IN IP4 10.80.13.12" "\1 IN IP4 192.65.79.20"

rule 61 request ANY sdp-header Session-Owner modify "(.*) IN IP4 10.80.13.12" "\1 IN IP4 192.65.79.20"

rule 80 request ANY sdp-header Audio-Attribute modify "a=rtcp:(.*) IN IP4 10.80.13.12" "a=rtcp:\1 IN IP4 192.65.79.20"

rule 81 response ANY sdp-header Audio-Attribute modify "a=rtcp:(.*) IN IP4 10.80.13.12" "a=rtcp:\1 IN IP4 192.65.79.20"

rule 91 request ANY sdp-header Audio-Attribute modify "a=candidate:1 1(.*) 10.80.13.12 (.*)" "a=candidate:1 1\1 192.65.79.20 \2"

rule 93 request ANY sdp-header Audio-Attribute modify "a=candidate:1 2(.*) 10.80.13.12 (.*)" "a=candidate:1 2\1 192.65.79.20 \2"

来自Webex Calling的入站消息的 SIP 配置文件

voice class sip-profiles 201

rule 10 response ANY sdp-header Video-Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.20"

rule 20 response ANY sip-header Contact modify "@.*:" "@cube1.abc.lgwtrunking.com:"

rule 30 response ANY sdp-header Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.20"

rule 40 response ANY sdp-header Audio-Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.20"

rule 60 response ANY sdp-header Session-Owner modify "(.*) IN IP4 10.80.13.12" "\1 IN IP4 192.65.79.20"

rule 70 response ANY sdp-header Audio-Attribute modify "a=candidate:1 1(.*) 10.80.13.12 (.*)" "a=candidate:1 1\1 192.65.79.20 \2"

rule 80 response ANY sdp-header Audio-Attribute modify "a=candidate:1 2(.*) 10.80.13.12 (.*)" "a=candidate:1 2\1 192.65.79.20 \2"

rule 90 response ANY sdp-header Audio-Attribute modify "a=rtcp:(.*) IN IP4 10.80.13.12" "a=rtcp:\1 IN IP4 192.65.79.20"

有关更多信息,请参阅语音类 SIP 配置文件。

description OutBound Webex Calling

session protocol sipv2

session target dns:<insert us01.sipconnect.bcld.webex.com>

session transport tcp tls

destination e164-pattern-map 2002

voice-class codec 100

voice-class stun-usage 100

voice-class sip rel1xx disable

voice-class sip asserted-id pai

voice-class sip profiles 100

voice-class sip tenant 200

voice-class sip options-keepalive profile 100

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

no vad

指定拨号对等体101处理SIP 呼叫段。 有关更多信息,请参阅会话协议(拨号对等) 。

会话目标 dns: <insert us01.sipconnect.bcld.webex.com="">

指示 Control Hub 中发送呼叫分支段的目标的目标 SRV 地址。 有关更多信息,请参阅会话目标(网络语音拨号对等体) 。

语音类 SIP 档案100

缺省情况下,使用基本模板 sip-profile 100。 如果 SBC 配置了静态 NAT,我们建议您映射出站 SIP 配置文件 200。 有关更多信息,请参阅语音类 SIP 档案。

语音类 SIP 租户200

我们建议您使用具有中继拨号对等方的租户,其中每个中继都有自己的侦听端口、TLS证书以及CN或SAN验证列表。 此处,与租户关联的tls配置文件包含用于接受或创建新连接的信任点,并具有用于验证传入连接的CN或SAN列表。

语音类 SIP 选项-保持连接档案100

此命令用于使用特定配置文件 (100) 监控一组 SIP 服务器或终端。

error-passthru

bind control source-interface GigabitEthernet0/0/2

bind media source-interface GigabitEthernet0/0/2

no pass-thru content custom-sdp

privacy-policy passthru

语音类 200

我们建议您使用具有中继拨号对等方的租户,其中每个中继都有自己的侦听端口、TLS证书以及CN或SAN验证列表。 此处,与租户关联的tls配置文件包含用于接受或创建新连接的信任点,并具有用于验证传入连接的CN或SAN列表。

侦听端口安全 5061

在租户配置中设置特定的SIP侦听端口。 安全指定TLS端口值。 安全端口号范围: 1—65535。

no remote-party-id

禁用Remote-Party-ID转换。

srtp-crypto100

配置 SRTP呼叫分支(连接)的首选密码套件。 有关更多信息,请参阅语音类 srtp-crypto 。

localhost dns: cube1.abc.lgwtrunking.com

全局配置Cisco IOS语音网关、Cisco Unified Border Elements (Cisco UBE)或Cisco Unified Communications Manager Express (Cisco Unified CME)以将域名系统(DNS)主机名或域替换为本地主机名,以代替传出消息中“发件人”、“呼叫ID”和“远程方ID”标头中的物理IP地址。

session transport tcp tls

将传输设置为 TLS。 有关更多信息,请参阅会话传输。

无会话刷新

全局禁用SIP会话刷新。

绑定控制源接口 千兆以太网0/0/2

为信令源接口配置的源IP 地址Webex Calling 。 有关更多信息,请参阅绑定。

绑定媒体源接口 千兆以太网0/0/2

配置面向的媒体源接口的源IP 地址Webex Calling 。 有关更多信息,请参阅绑定。

隐私政策 通

在全局级别配置隐私标头策略选项。 将收到的消息中的隐私值传递到下一个呼叫分支。

voice class sip-profiles 115

rule 10 request OPTIONS sip-header Contact modify "<sip:.*:" "<sip:cube1.abc.lgwtrunking.com:"

rule 30 request ANY sip-header Via modify "SIP(.*) 10.80.13.12(.*)" "SIP\1 192.65.79.22\2"

rule 40 response ANY sdp-header Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.22"

rule 50 response ANY sdp-header Audio-Connection-Info modify "IN IP4 10.80.13.12" "IN IP4 192.65.79.22"

voice class sip-options-keepalive 100

description Keepalive Webex calling

up-interval 5

transport tcp tls

sip-profiles 115

voice-class sip profiles 100

voice-class sip srtp-crypto 100

voice-class sip bind control source-interface GigabitEthernet 0/0/1

voice-class sip bind media source-interface GigabitEthernet 0/0/1

基于请求 URI 中的主机名匹配从Webex Calling到本地网关的所有传入流量,唯一标识企业内和Webex Calling生态系统中的本地网关站点。 有关更多信息,请参阅传入 uri 。

语音类 SIP 档案100

默认情况下,使用基本模板sip配置文件100。 如果为 SBC 配置了静态 NAT,我们建议您映射入站 SIP 配置文件 201。 有关更多信息,请参阅语音类 SIP 配置文件。

语音类 srtp-crypto 100

配置 SRTP呼叫分支(连接)的首选密码套件。 有关更多信息,请参阅语音类 srtp-crypto 。

绑定控制源-接口千兆以太网0/0/1

配置源IP地址,用于信令面向Webex 的源接口。 有关更多信息,请参阅绑定。

绑定媒体源接口千兆以太网0/0/1

配置面向Webex 的媒体源接口的源IP地址。

dial-peer voice 121 voip

description Outgoing dial-peer to IP PSTN

destination-pattern BAD.BAD

session protocol sipv2

session target ipv4:192.168.80.13

voice-class codec 100

dtmf-relay rtp-nte

no vad

以下是配置字段的说明:

dial-peer voice 121 voip

description Outgoing dial-peer to PSTN

定义了一个标记为121并给出了有意义的说明,以便于管理和故障排除。 有关更多信息,请参阅拨号对等体语音。

destination-pattern BAD.BAD

允许选择拨号对等体121 。 但是,您可以使用 DPG 语句从入站拨号对等体直接调用此传出拨号对等体,从而绕过数字模式匹配条件。 您正在使用基于目标模式 CLI 允许的字母数字数字的任意模式。 有关更多信息,请参阅目标模式(接口) 。

session protocol sipv2

指定拨号对等体121处理SIP 呼叫段。 有关更多信息,请参阅会话协议(拨号对等) 。

session target ipv4:192.168.80.13

指示发送呼叫分支段的目标的目标IPv4 地址。 此处的会话目标是 ITSP 的IP 地址。 有关更多信息,请参阅会话目标(网络语音拨号对等成员) 。

voice-class codec 100

指示编解码器首选项列表100用于拨号对等体121 。 有关更多信息,请参阅语音类编解码器。

dtmf-relay rtp-nte

将 RTP-NTE (RFC2833) 定义为呼叫分支段上预期的 DTMF 功能。 有关更多信息,请参阅DTMF 中继(IP 语音) 。

no vad

禁用语音活动检测。 有关更多信息,请参阅vad(拨号对等机) 。

为带有 IP PSTN 的IP 地址的 VIA 标头定义匹配条件。 匹配具有拨号对等体的本地网关上的所有传入 IP PSTN 呼叫分支122 。 有关更多信息,请参阅传入 url 。

destination dpg 100

绕过具有目标 DPG 的本地网关中的经典出站拨号对等机匹配条件100 。 使用目标 DPG 中定义的拨号对等体设置去电分支100 ,即拨号对等体101 , 102 , 103 , 104 。 有关配置拨号对等组的更多信息,请参阅语音类 dpg 。no vad

禁用语音活动检测。 有关更多信息,请参阅vad(拨号对等机) 。

PSTN 至Webex Calling :

将本地网关上的所有传入 IP PSTN 呼叫分支与拨号对等体匹配122为带有 IP PSTN 的IP 地址的 VIA 标头定义匹配条件。 DPG 100调用传出拨号对等体101 , 102 , 103 , 104 ,将Webex Calling服务器作为目标位置。

Webex Calling到 PSTN:

匹配所有传入的Webex Calling使用拨号对等体的本地网关上的呼叫分支110定义具有本地网关主机名的 REQUEST URI 标头模式的匹配条件,对本地网关部署而言是唯一的。 DPG 120调用传出拨号对等体121 ,将 IP PSTN IP 地址作为目标位置。

dial-peer voice 121 voip

description Outgoing dial-peer to IP PSTN

destination-pattern BAD.BAD

session protocol sipv2

session target ipv4:192.168.80.13

voice-class codec 100

dtmf-relay rtp-nte

no vad

以下是配置字段的说明:

dial-peer voice 121 voip

description Outgoing dial-peer to PSTN

定义了一个标记为121并给出了有意义的说明,以便于管理和故障排除。 有关更多信息,请参阅拨号对等体语音。

destination-pattern BAD.BAD

允许选择拨号对等体121 。 但是,我们使用 DPG 语句从入站拨号对等体直接调用此传出拨号对等体,并绕过数字模式匹配条件。 我们使用基于目标模式 CLI 允许的字母数字数字的任意模式。 有关更多信息,请参阅目标模式(接口) 。

这个 session protocol sipv2 部分指定拨号对等体 121处理SIP 呼叫段。 有关更多信息,请参阅会话协议(拨号对等) 。

session target ipv4:192.168.80.13

提供目标的目标IPv4 地址以发送呼叫分支。 (在本例中为 ITSP 的IP 地址。) 有关更多信息,请参阅会话目标(网络语音拨号对等成员) 。

voice-class codec 100

指示编解码器首选项列表100用于拨号对等体121 。

有关更多信息,请参阅语音类编解码器。

dial-peer voice 200201 voip

description Outgoing dial-peer to Webex Calling

destination-pattern BAD.BAD

session protocol sipv2

session target dns:<insert peering1 address from Control Hub>:5062

session transport tcp tls

voice-class sip rel1xx disable

voice-class codec 100

voice-class stun-usage 100

voice-class sip profiles 100

voice-class sip srtp-crypto 100

voice-class sip options-keepalive

voice-class sip bind control source-interface GigabitEthernet 0/0/1

voice-class sip bind media source-interface GigabitEthernet 0/0/1

dtmf-relay rtp-nte

dial-peer voice 200202 voip

description Outgoing dial-peer to Webex Calling

destination-pattern BAD.BAD

session protocol sipv2

session target dns:<insert peering2 address from Control Hub>:5062

session transport tcp tls

voice-class sip rel1xx disable

voice-class codec 100

voice-class stun-usage 100

voice-class sip profiles 100

voice-class sip srtp-crypto 100

voice-class sip options-keepalive

voice-class sip bind control source-interface GigabitEthernet 0/0/1

voice-class sip bind media source-interface GigabitEthernet 0/0/1

dtmf-relay rtp-nte

dial-peer voice 200203 voip

description Outgoing dial-peer to Webex Calling

destination-pattern BAD.BAD

session protocol sipv2

session target dns:<insert peering3 address from Control Hub>:5062

session transport tcp tls

voice-class sip rel1xx disable

voice-class codec 100

voice-class stun-usage 100

voice-class sip profiles 100

voice-class sip srtp-crypto 100

voice-class sip options-keepalive

voice-class sip bind control source-interface GigabitEthernet 0/0/1

voice-class sip bind media source-interface GigabitEthernet 0/0/1

dtmf-relay rtp-nte

dial-peer voice 200204 voip

description Outgoing dial-peer to Webex Calling

destination-pattern BAD.BAD

session protocol sipv2

session target dns:<insert peering4 address from Control Hub>:5062

session transport tcp tls

voice-class sip rel1xx disable

voice-class codec 100

voice-class stun-usage 100

voice-class sip profiles 100

voice-class sip srtp-crypto 100

voice-class sip options-keepalive

voice-class sip bind control source-interface GigabitEthernet 0/0/1

voice-class sip bind media source-interface GigabitEthernet 0/0/1

dtmf-relay rtp-nte

以下是配置字段的说明:

dial-peer voice 200201 voip

description Outgoing dial-peer to Webex Calling

定义了一个标记为200201、200202、200203、200204并给出了有意义的说明,以便于管理和故障排除。

voice-class stun-usage 100

通过协商的媒体路径发送本地生成的眩晕请求。 Stun 打开了防火墙上的针孔。

为呼叫分支段启用 SRTP。

dial-peer voice 301 voip

description Outgoing dial-peer to CUCM-Group-1 for inbound from Webex Calling - Nodes 1 to 5

destination-pattern BAD.BAD

session protocol sipv2

session server-group 301

voice-class codec 100

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

no vad

以下是配置字段的说明:

dial-peer voice 301 voip

description Outgoing dial-peer to CUCM-Group-1 for inbound from Webex Calling – Nodes 1 to 5

定义了一个标记为301并给出了有意义的说明,以便于管理和故障排除。

session server-group 301

定义多个Unified CM节点的会话目标(拨号对等体 301 的服务器组 301 ),尽管该示例仅显示一个节点。

出站拨号对等机中的服务器组

通过 DPG 中的多个拨号对等体和拨号对等体服务器组中的多个服务器,在所有Unified CM呼叫处理订阅者上实现呼叫的随机分布,或者基于定义的首选项进行寻线。 每个服务器组最多可以有五个服务器(带有或不带有端口的 IPv4/IPv6)。 对于五个以上的呼叫处理订户,您只能使用第二个拨号对等机和第二个服务器组。

有关更多信息,请参阅出站拨号对等机中的服务器组在Cisco Cisco IOS XE 17.5 之前的Cisco Unified Border Element配置指南。

dial-peer voice 303 voip

description Outgoing dial-peer to CUCM-Group-2 for inbound from Webex Calling - Nodes 6 to 10

destination-pattern BAD.BAD

session protocol sipv2

session server-group 303

voice-class codec 100

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

no vad

dial-peer voice 305 voip

description Outgoing dial-peer to CUCM-Group-1 for inbound from PSTN - Nodes 1 to 5

destination-pattern BAD.BAD

session protocol sipv2

session server-group 305

voice-class codec 100

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

no vad

dial-peer voice 307 voip

description Outgoing dial-peer to CUCM-Group-2 for inbound from PSTN - Nodes 6 to 10

destination-pattern BAD.BAD

session protocol sipv2

session server-group 307

voice-class codec 100

voice-class sip bind control source-interface GigabitEthernet 0/0/2

voice-class sip bind media source-interface GigabitEthernet 0/0/2

dtmf-relay rtp-nte

no vad

指定拨号对等体100处理SIP 呼叫段。

incoming uri via 100

指定语音类 uri 100以匹配从 IP PSTN 到传入 VIA 标头的主机IP 地址上的本地网关的所有传入流量。 有关更多信息,请参阅传入 uri 。

destination dpg 302指定拨号对等体组302以选择出站拨号对等成员。 有关配置拨号对等组的更多信息,请参阅语音类 dpg 。

呼入 Webex Calling 呼叫支线的入站拨号对等方:

dial-peer voice 110 voip

description Incoming dial-peer from Webex Calling

session protocol sipv2

session transport tcp tls

destination dpg 300

incoming uri request 120

voice-class codec 100

voice-class stun-usage 100

voice-class sip profiles 100

voice-class sip srtp-crypto 100

voice-class sip bind control source-interface GigabitEthernet 0/0/1

voice-class sip bind media source-interface GigabitEthernet 0/0/1

以下是配置字段的说明:

dial-peer voice 110 voip

description Incoming dial-peer from Webex Calling

更新标记为 的网络语音拨号对等体110并给出了有意义的说明,以便于管理和故障排除。

destination dpg 300

指定拨号对等体组120以选择出站拨号对等成员。 有关配置拨号对等组的更多信息,请参阅语音类 dpg 。

voice class srtp-crypto 100配置 SRTP呼叫分支(连接)的首选密码套件。 有关更多信息,请参阅语音类 srtp-crypto 。

bind control source-interface GigabitEthernet0/0/1为信令源接口配置的源IP 地址Webex Calling 。

有关 bind 命令的更多信息,请参阅绑定。

bind media source-interface GigabitEthernet0/0/1配置面向的媒体源接口的源IP 地址Webex Calling 。

以 Webex Calling 作为目的地的呼入 Unified CM 呼叫支线的入站拨号对等方:

dial-peer voice 300 voip

description Incoming dial-peer from CUCM for Webex Calling

session protocol sipv2

destination dpg 100

incoming uri via 300

voice-class codec 100

dtmf-relay rtp-nte

no vad

以下是配置字段的说明:

dial-peer voice 300 voip

description Incoming dial-peer from CUCM for Webex Calling

定义了一个标记为300并给出了有意义的说明,以便于管理和故障排除。 有关更多信息,请参阅拨号对等体语音。

incoming uri via 300

指定语音类 URI 300到通过源端口 (5065) 从Unified CM到 LGW 的所有传入流量。 有关更多信息,请参阅传入 uri 。

destination dpg 100

指定拨号对等体组200以选择出站拨号对等成员。 有关配置拨号对等组的更多信息,请参阅语音类 dpg 。

dial-peer voice 302 voip

description Incoming dial-peer from CUCM for PSTN

session protocol sipv2

destination dpg 100

incoming uri via 302

voice-class codec 100

dtmf-relay rtp-nte

no vad

以下是配置字段的说明:

dial-peer voice 302 voip

description Incoming dial-peer from CUCM for PSTN

定义了一个标记为302并给出了有意义的说明,以便于管理和故障排除。 有关更多信息,请参阅拨号对等体语音。

incoming uri via 302

指定语音类 URI 300匹配从Unified CM到 VIA 端口上 PSTN 目标的本地网关的所有传入流量。 您可以将 5060 端口用作标准 SIP 端口。 有关更多信息,请参阅传入 uri 。

destination dpg 100

指定拨号对等体组100以选择出站拨号对等成员。 有关配置拨号对等组的更多信息,请参阅语音类 dpg 。

诊断签名 (DS) 可主动检测基于Cisco IOS XE 的本地网关中常见的问题,并生成事件的电子邮件、系统日志或终端消息通知。 也可以安装 DS 自动收集诊断数据,并将收集到的数据转移到 Cisco TAC 案例,从而加快解决时间。

诊断签名 (DS) 是 XML 文件,其中包含有关问题触发事件和操作的信息,以及用于通知、诊断和补救问题的操作。 使用系统日志消息、SNMP 事件并通过对特定 show 命令输出的定期监控来定义问题检测逻辑。 操作类型包括:

收集 show 命令输出

生成整合的日志文件

将文件上传到用户提供的网络位置,例如 HTTPS、SCP、FTP 服务器

TAC 工程师创作 DS 文件并对其进行数字签名以确保完整性。 每个 DS 文件都有系统分配的唯一数字标识。 诊断签名查找工具(DSLT) 是查找适用签名以监控和解决各种问题的单一来源。

准备工作:

请勿编辑从以下位置下载的 DS 文件: DSLT 。 您修改的文件由于完整性检查错误而导致安装失败。

本地网关发送电子邮件通知所需的简单邮件传输协议 (SMTP) 服务器。

如果希望使用安全SMTP 服务器来发送电子邮件通知,请确保本地网关运行 IOS XE 17.6.1 或更高版本。

configure terminal

call-home

mail-server <username>:<pwd>@<email server> priority 1 secure tls

配置环境变量ds_email与管理员的电子邮件地址向您通知。

configure terminal

call-home

diagnostic-signature

LocalGateway(cfg-call-home-diag-sign)environment ds_email <email address>

输入以下命令可启用“诊断签名”。

configure terminal

call-home reporting contact-email-addr sch-smart-licensing@cisco.com

配置电子邮件服务器以在设备运行 17.6.1 之前的版本时发送主动通知。

configure terminal

call-home

mail-server <email server> priority 1

配置环境变量ds_email以及您通知的管理员的电子邮件地址。

configure terminal

call-home

diagnostic-signature

LocalGateway(cfg-call-home-diag-sign)environment ds_email <email address>

下面是在Cisco IOS XE 17.6.1 上运行的本地网关的配置示例,用于将主动通知发送到tacfaststart@gmail.com使用 Gmail 作为安全SMTP 服务器:

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com"

0 Bad SNMP version errors

1 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

37763 Number of requested variables

2 Number of altered variables

34560 Get-request PDUs

138 Get-next PDUs

2 Set-request PDUs

0 Input queue packet drops (Maximum queue size 1000)

158277 SNMP packets output

0 Too big errors (Maximum packet size 1500)

20 No such name errors

0 Bad values errors

0 General errors

7998 Response PDUs

10280 Trap PDUs

Packets currently in SNMP process input queue: 0

SNMP global trap: enabled

使用下列诊断签名查找工具中的下拉选项下载 DS 64224:

copy ftp://username:password@<server name or ip>/DS_64224.xml bootflash:

将 DS XML 文件复制到本地网关 flash 中。

copy ftp://username:password@<server name or ip>/DS_64224.xml bootflash:

以下示例显示如何将文件从 FTP 服务器复制到本地网关。

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash:

Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...!

[OK - 3571/4096 bytes]

3571 bytes copied in 0.064 secs (55797 bytes/sec)

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_64224.xml

Load file DS_64224.xml success

确保使用以下命令启用 SNMP显示 snmp 。 如果 SNMP 未启用,请配置snmp 服务器管理器命令。

show snmp

%SNMP agent not enabled

config t

snmp-server manager

使用显示 call-home 诊断签名命令以验证是否已成功安装签名。 状态列的值必须为“已注册”。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: username@gmail.com

Download DSes:

确保使用以下命令启用 SNMP显示 snmp 。 如果 SNMP 未启用,请配置snmp 服务器管理器命令。

show snmp

%SNMP agent not enabled

config t

snmp-server manager

show snmp

Chassis: ABCDEFGHIGK

149655 SNMP packets input

0 Bad SNMP version errors

1 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

37763 Number of requested variables

2 Number of altered variables

34560 Get-request PDUs

138 Get-next PDUs

2 Set-request PDUs

0 Input queue packet drops (Maximum queue size 1000)

158277 SNMP packets output

0 Too big errors (Maximum packet size 1500)

20 No such name errors

0 Bad values errors

0 General errors

7998 Response PDUs

10280 Trap PDUs

Packets currently in SNMP process input queue: 0

SNMP global trap: enabled

使用诊断签名查找工具中的下列选项下载 DS 65221:

将 DS XML 文件复制到本地网关。

copy ftp://username:password@<server name or ip>/DS_65221.xml bootflash:

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_65221.xml

Load file DS_65221.xml success

使用命令显示 call-home 诊断签名以验证是否已成功安装签名。 状态栏中应该存在“已注册”值。

您还可以使用诊断签名 (DS) 来快速解决问题。 Cisco TAC工程师创作了多个签名,可启用对给定问题进行故障诊断、检测问题发生、收集正确的诊断数据并将数据自动传输到Cisco TAC案例所需的必要调试。 无需手动检查问题发生次数,并可轻松对间歇性和暂时性问题进行故障诊断。

您可以使用诊断签名查找工具以查找适用的签名并安装它们以自行解决给定的问题,或者您可以安装 TAC 工程师推荐的签名,作为支持服务的一部分。

以下示例说明了如何查找和安装 DS 以检测是否存在“%VOICE_IEC-3-GW: CCAPI: Internal Error (call spike threshold): IEC=1.1.181.1.29.0" 系统日志,并使用以下步骤自动收集诊断数据:

配置其他 DS 环境变量ds_fsurl_prefix作为Cisco TAC文件服务器路径 (cxd.cisco.com),以上传诊断数据。 文件路径中的用户名是案例编号,密码是文件上传令牌,可从支持案例管理器如下所示。 文件上传令牌可以在附件根据需要,在 Support Case Manager 中添加。

configure terminal

call-home

diagnostic-signature

LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://<case number>:<file upload token>@cxd.cisco.com"

end

例如:

call-home

diagnostic-signature

environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"

我们建议安装高 CPU 监控 DS 64224 作为主动措施,在 CPU 利用率高时禁用所有调试和诊断签名。 使用诊断签名查找工具中的下列选项下载 DS 64224:

将 DS XML 文件复制到本地网关。

copy ftp://username:password@<server name or ip>/DS_64224.xml bootflash:

copy ftp://username:password@<server name or ip>/DS_65095.xml bootflash:

在本地网关中安装高 CPU 监控 DS 64224 和 DS 65095 XML 文件。

call-home diagnostic-signature load DS_64224.xml

Load file DS_64224.xml success

call-home diagnostic-signature load DS_65095.xml

Load file DS_65095.xml success

验证是否已成功安装签名,使用显示 call-home 诊断签名。 状态栏中应该存在“已注册”值。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: username@gmail.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com

Downloaded DSes:

验证诊断签名执行

在以下命令中,将命令的“状态”列显示 call-home 诊断签名更改为“正在运行”,同时本地网关执行签名中定义的操作。 的输出显示 call-home 诊断签名统计信息是验证诊断签名是否检测到相关事件并执行操作的最佳方式。 “已触发/最大/卸载”列指示给定签名触发事件的次数、为检测事件而定义的最大数量以及签名在检测到最大数量的触发事件后是否自行卸载。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com

Downloaded DSes:

使用诊断签名进行故障诊断,通常定义为在检测到某些问题发生后进行卸载。 如果希望手动卸载签名,请从显示 call-home 诊断签名并运行以下命令:

call-home diagnostic-signature deinstall <DS ID>

call-home diagnostic-signature deinstall 64224

本文中提供的配置准则是假定您采用了没有现行语音配置的专用本地网关平台。 如果要修改现有的 CUBE 企业版部署以同时利用 Cisco Webex Calling 的本地网关功能,请密切注意所应用的配置,以确保现有呼叫流程和功能不会中断,并确保遵守 CUBE HA 的设计要求。

硬件和软件组件

作为本地网关,CUBE HA 需要使用 IOS-XE V16.12.2 或更高版本以及同时支持 CUBE HA 和 LGW 功能的平台。

以下是各种平台的一些详细 CUBE HA 配置指南:

CSR 1000v (vCUBE) -https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/voice/cube/configuration/cube-book/voi-cube-high-availability-CSR1000v.html

Cisco Webex Calling 的 Cisco 首选架构 -https://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/Collaboration/hybrid/AltDesigns/PA-WbxCall.pdf

Webex Calling 解决方案概述

Cisco Webex Calling 是一款协作产品,可以为本地 PBX 电话服务提供基于多租户云的替代方案,并有多个 PSTN 选项可供客户选择。

本文重点介绍本地网关部署(如下所示)。 Webex Calling 中的本地网关(本地部署 PSTN)中继支持连接到客户自有的 PSTN 服务。 此外,它还提供与本地 IP PBX 部署(如 Cisco Unified CM)的连接。 所有与云之间的通信都将使用 TLS 传输(对于 SIP)和 SRTP(对于媒体)进行保护。

下图显示了没有任何现行 IP PBX 的 Webex Calling 部署,适用于单站点或多站点部署。 本文概述的配置基于此部署。

第 2 层设备对设备冗余

CUBE HA 第 2 层设备对设备冗余使用了冗余组 (RG) 基础结构协议来构成活动/待机路由器对。 此路由器对在各自的接口上共享同一个虚拟 IP 地址 (VIP),并持续交换状态消息。 系统将在路由器对之间就 CUBE 会话信息执行检查点检查,从而在活动路由器停止服务时让待机路由器立即接管所有的 CUBE 呼叫处理工作,以实现有状态信令和媒体保持。

从 IOS-XE 16.12.2 开始,可以将 CUBE HA 部署为 Cisco Webex Calling 中继(本地部署 PSTN)部署的本地网关,我们将在本文中介绍设计注意事项和配置。 此图显示了作为 Cisco Webex Calling 中继部署的本地网关的典型 CUBE HA 设置。

冗余组基础结构组件

冗余组 (RG) 基础结构组件将在两个 CUBE 之间提供设备对设备 (B2B) 通信基础结构支持,并协商最终的稳定冗余状态。 此外,该组件还提供:

一种类似于 HSRP 的协议,用于通过在两个 CUBE 之间(经控制接口,即上图中的 GigabitEthernet3)交换 keepalive 消息和 hello 消息,从而协商每个路由器的最终冗余状态。

一种传输机制,用于对从活动路由器传输到待机路由器(经数据接口,即上图中的 GigabitEthernet3)的每个呼叫的信令和媒体状态执行检查点检查。

流量接口(可以使用同一个 RG 组来配置多个流量接口)的虚拟 IP (VIP) 接口配置和管理 - 上图中的 GigabitEthernet 1 和 GigabitEthernet 2 被视为流量接口。

该 RG 组件必须要明确地配置为支持语音 B2B HA。

用于信令和媒体的虚拟 IP (VIP) 地址管理

B2B HA 依靠 VIP 来实现冗余。 在 CUBE HA 对中,两个 CUBE 上的 VIP 和关联物理接口必须位于同一个 LAN 子网中。 要想支持语音 B2B HA,必须配置 VIP 并将 VIP 接口绑定到特定的语音应用程序 (SIP) 上。 外部设备(如 Unified CM、Webex Calling 接入 SBC、服务商或代理)将 VIP 用作穿越 CUBE HA 路由器的呼叫的目标 IP 地址。 因此,从 Webex Calling 的角度讲,CUBE HA 对将充当单个本地网关。

针对已建立的呼叫,系统将在活动路由器和待机路由器之间对其呼叫信令和 RTP 会话信息执行检查点检查。 当活动路由器关闭时,待机路由器会接管其工作,并继续转发先前由第一个路由器路由的 RTP 流。

切换后,将不会保留在执行故障转移时处于过渡状态的呼叫。 例如:未完全建立的呼叫,或是正在通过转接或保持功能进行修改的呼叫。 切换后,已建立的呼叫可能会被断开。

将 CUBE HA 用作本地网关以实现有状态呼叫故障转移时,必须满足以下要求:

CUBE HA 不能让 TDM 或模拟接口处于同一位置

Gig1 和 Gig2 被称为流量 (SIP/RTP) 接口,而 Gig3 为冗余组 (RG) 控制接口/数据接口

最多可以在同一个第 2 层域中放置 2 个 CUBE HA 对,其中一个具有组标识 1,另一个具有组标识 2。 如果使用同一个组标识来配置 2 个 HA 对,则 RG 控制接口/数据接口必须属于不同的第 2 层域(vlan,单独的交换机)

RG 控制接口/数据接口和流量接口都支持端口通道

所有信令/媒体均发送自/发送到虚拟 IP 地址

每次在 CUBE HA 关系中重新加载某个平台时,该平台始终作为待机平台启动

所有接口(Gig1、Gig2 和 Gig3)的低位地址都应该位于同一平台上

在同一个第 2 层域中,一个对/接口组合的冗余接口标识符 (rii) 必须是唯一的

两个 CUBE 的配置必须相同(包括物理配置),且必须在相同类型的平台和 IOS-XE 版本上运行

环回接口不能用于绑定,因为它们始终处于打开状态

多个流量 (SIP/RTP) 接口(Gig1 和 Gig2)要求配置接口跟踪

在 RG 控制/数据链路 (Gig3) 的跨接线缆连接上,不支持 CUBE HA

两个平台必须相同,且必须在所有类似接口之间通过 物理交换机 进行连接,这样 CUBE HA 才能正常工作。也就是说,CUBE-1 和 CUBE-2 的 GE0/0/0 必须端接到同一个交换机上,依此类推。

WAN 不能直接端接到 CUBE 上,且任一端不能端接到数据 HA 上

活动/待机路由器必须位于同一个数据中心中

必须为冗余使用单独的 L3 接口(RG 控制接口/数据接口,即 Gig3)。也就是说,用于流量的接口不能用于 HA keepalive 消息和检查点检查

故障转移后,依照设计,先前的活动 CUBE 将进行重新加载,以实现信令和媒体保持

conf t

track 1 interface GigabitEthernet1 line-protocol

track 2 interface GigabitEthernet2 line-protocol

name LocalGateway-HA

priority 100 failover threshold 75

control GigabitEthernet3 protocol 1

data GigabitEthernet3

timers delay 30 reload 60

track 1 shutdown

track 2 shutdown

protocol 1

timers hellotime 3 holdtime 10

control GigabitEthernet3 protocol 1 - 配置用于在两个 CUBE 之间交换 keepalive 消息和 hello 消息的接口,指定将附加到控制接口的协议实例,并进入冗余应用程序协议配置模式

data GigabitEthernet3 - 配置用于对数据流量执行检查点检查的接口

track - 接口的 RG 组跟踪

protocol 1 - 指定要附加到控制接口的协议实例,并进入冗余应用程序协议配置模式

timers hellotime 3 holdtime 10 - 配置 hellotime 计时器和 holdtime 计时器:

Hellotime - 两条连续 hello 消息之间的间隔(缺省值为 3 秒)。 范围是 250 毫秒到 254 秒

Holdtime - 从收到 Hello 消息到推定发送路由器已发生故障之间的间隔。 此持续时间必须大于 hellotime,缺省值为 10 秒。 范围是 750 毫秒到 255 秒

建议将 holdtime 计时器配置为 hellotime 计时器的 3 倍或以上。

最后重新加载 VCUBE-2;依据设计思路,最后要重新加载的平台始终为待机平台。

VCUBE-1#show redundancy application group all

Faults states Group 1 info:

Runtime priority: [100]

RG Faults RG State: Up.

Total # of switchovers due to faults: 0

Total # of down/up state changes due to faults: 0

Group ID:1

Group Name:LocalGateway-HA

Administrative State: No Shutdown

Aggregate operational state: Up

My Role: ACTIVE

Peer Role: STANDBY

Peer Presence: Yes

Peer Comm: Yes

Peer Progression Started: Yes

RF Domain: btob-one

RF state: ACTIVE

Peer RF state: STANDBY HOT

RG Protocol RG 1

------------------

Role: Active

Negotiation: Enabled

Priority: 100

Protocol state: Active

Ctrl Intf(s) state: Up

Active Peer: Local

Standby Peer: address 10.1.1.2, priority 100, intf Gi3

Log counters:

role change to active: 1

role change to standby: 1

disable events: rg down state 0, rg shut 0

ctrl intf events: up 1, down 0, admin_down 0

reload events: local request 0, peer request 0

RG Media Context for RG 1

--------------------------

Ctx State: Active

Protocol ID: 1

Media type: Default

Control Interface: GigabitEthernet3

Current Hello timer: 3000

Configured Hello timer: 3000, Hold timer: 10000

Peer Hello timer: 3000, Peer Hold timer: 10000

Stats:

Pkts 1509, Bytes 93558, HA Seq 0, Seq Number 1509, Pkt Loss 0

Authentication not configured

Authentication Failure: 0

Reload Peer: TX 0, RX 0

Resign: TX 0, RX 0

Standy Peer: Present. Hold Timer: 10000

Pkts 61, Bytes 2074, HA Seq 0, Seq Number 69, Pkt Loss 0

VCUBE-1#以下是根据如上所示的 Control Hub 参数而应用于两个平台的本地网关配置,请保存并重新加载。 来自 Control Hub 的 SIP 摘要式凭证以粗体高亮显示。

configure terminal

crypto pki trustpoint dummyTp

revocation-check crl

sip-ua

crypto signaling default trustpoint dummyTp cn-san-validate server

transport tcp tls v1.2

configure terminal

crypto pki trustpool import clean url

http://www.cisco.com/security/pki/trs/ios_core.p7b

configure terminal

voice service voip

ip address trusted list

ipv4 x.x.x.x y.y.y.y

allow-connections sip to sip

media statistics

media bulk-stats

no supplementary-service sip refer

no supplementary-service sip handle-replaces

fax protocol pass-through g711ulaw

stun flowdata agent-id 1 boot-count 4

stun flowdata shared-secret 0 Password123!

g729 annexb-all

early-offer forced

configure terminal

voice class sip-profiles 200

rule 9 request ANY sip-header SIP-Req-URI modify "sips:(.*)"

"sip:\1"

rule 10 request ANY sip-header To modify "<sips:(.*)" "<sip:\1"

rule 11 request ANY sip-header From modify "<sips:(.*)" "<sip:\1"

rule 12 request ANY sip-header Contact modify "<sips:(.*)>"

"<sip:\1;transport=tls>"

rule 13 response ANY sip-header To modify "<sips:(.*)" "<sip:\1"

rule 14 response ANY sip-header From modify "<sips:(.*)" "<sip:\1"

rule 15 response ANY sip-header Contact modify "<sips:(.*)"

"<sip:\1"

rule 20 request ANY sip-header From modify ">"

";otg=hussain1076_lgu>"

rule 30 request ANY sip-header P-Asserted-Identity modify

"sips:(.*)" "sip:\1"

voice class codec 99

codec preference 1 g711ulaw

codec preference 2 g711ulaw

voice class srtp-crypto 200

crypto 1 AES_CM_128_HMAC_SHA1_80

voice class stun-usage 200

stun usage firewall-traversal flowdata

voice class tenant 200

registrar dns:40462196.cisco-bcld.com scheme sips expires 240

refresh-ratio 50 tcp tls

credentials number Hussain5091_LGU username Hussain1076_LGU

password 0 lOV12MEaZx realm Broadworks

authentication username Hussain5091_LGU password 0 lOV12MEaZx

realm BroadWorks

authentication username Hussain5091_LGU password 0 lOV12MEaZx

realm 40462196.cisco-bcld.com

no remote-party-id

sip-server dns:40462196.cisco-bcld.com

connection-reuse

srtp-crypto 200

session transport tcp tls

url sips

error-passthru

asserted-id pai

bind control source-interface GigabitEthernet1

bind media source-interface GigabitEthernet1

no pass-thru content custom-sdp

sip-profiles 200

outbound-proxy dns:la01.sipconnect-us10.cisco-bcld.com

privacy-policy passthru

voice class tenant 100

session transport udp

url sip

error-passthru

bind control source-interface GigabitEthernet2

bind media source-interface GigabitEthernet2

no pass-thru content custom-sdp

voice class tenant 300

bind control source-interface GigabitEthernet2

bind media source-interface GigabitEthernet2

no pass-thru content custom-sdp

voice class uri 100 sip

host ipv4:198.18.133.3

voice class uri 200 sip

pattern dtg=hussain1076.lgu

dial-peer voice 101 voip

description Outgoing dial-peer to IP PSTN

destination-pattern BAD.BAD

session protocol sipv2

session target ipv4:198.18.133.3

voice-class codec 99

voice-class sip tenant 100

dtmf-relay rtp-nte

no vad

dial-peer voice 201 voip

description Outgoing dial-peer to Webex Calling

destination-pattern BAD.BAD

session protocol sipv2

session target sip-server

voice-class codec 99

voice-class stun-usage 200

no voice-class sip localhost

voice-class sip tenant 200

dtmf-relay rtp-nte

no vad

voice class dpg 100

description Incoming WebexCalling(DP200) to IP PSTN(DP101)

dial-peer 101 preference 1

voice class dpg 200

description Incoming IP PSTN(DP100) to Webex Calling(DP201)

dial-peer 201 preference 1

dial-peer voice 200 voip

description Incoming dial-peer from Webex Calling

session protocol sipv2

destination dpg 100

incoming uri request 200

voice-class codec 99

voice-class stun-usage 200

voice-class sip tenant 200

dtmf-relay rtp-nte

no vad

copy run start

为了显示 show 命令的输出,我们依次重新加载了 VCUBE-2 和 VCUBE-1,其中 VCUBE-1 为待机 CUBE,而 VCUBE-2 为活动 CUBE

Tenant: 200

--------------------Registrar-Index 1 ---------------------

Line peer expires(sec) reg survival P-Associ-URI

============================== ========== ============ === ======== ============

Hussain5091_LGU -1 48 yes normal

VCUBE-2#

从以上输出中可以看到,VCUBE-2 是向“Webex Calling 接入 SBC”进行注册的活动 LGW,而“show sip-ua register status”在 VCUBE-1 中的输出为空

VCUBE-1#debug ccsip non-call

SIP Out-of-Dialog tracing is enabled

VCUBE-1#debug ccsip info

SIP Call info tracing is enabled

VCUBE-1#debug ccsip message

Tenant: 200

--------------------Registrar-Index 1 ---------------------

Line peer expires(sec) reg survival P-Associ-URI

============================== ========== ============ === ======== ============

Hussain5091_LGU -1 56 yes normal

VCUBE-1#

VCUBE-1 现在为活动 LGW。

VCUBE-1#show log

Jan 9 18:37:24.769: %RG_MEDIA-3-TIMEREXPIRED: RG id 1 Hello Time Expired.

Jan 9 18:37:24.771: %RG_PROTCOL-5-ROLECHANGE: RG id 1 role change from Standby to Active

Jan 9 18:37:24.783: %VOICE_HA-2-SWITCHOVER_IND: SWITCHOVER, from STANDBY_HOT to ACTIVE state.

Jan 9 18:37:24.783: //-1/xxxxxxxxxxxx/SIP/Info/info/4096/sip_ha_notify_active_role_event: Received notify active role event

Jan 9 18:37:25.758: //-1/xxxxxxxxxxxx/SIP/Msg/ccsipDisplayMsg:

Sent:

REGISTER sip: 40462196.cisco-bcld.com:5061 SIP/2.0

Via: SIP/2.0/TLS 198.18.1.228:5061;branch=z9hG4bK0374

From: <sip:Hussain5091_LGU@40462196.cisco-bcld.com;otg=hussain1076_lgu>;tag=8D573-189

To: <sip:Hussain5091_LGU@40462196.cisco-bcld.com>

Date: Thu, 09 Jan 2020 18:37:24 GMT

Call-ID: FFFFFFFFEA0684EF-324511EA-FFFFFFFF800281CD-FFFFFFFFB5F93B97

User-Agent: Cisco-SIPGateway/IOS-16.12.02

Max-Forwards: 70

Timestamp: 1578595044

CSeq: 2 REGISTER

Contact: <sip:Hussain5091_LGU@198.18.1.228:5061;transport=tls>

Expires: 240

Supported: path

Content-Length: 0

Jan 9 18:37:25.995: //-1/000000000000/SIP/Msg/ccsipDisplayMsg:

Received:

SIP/2.0 401 Unauthorized

Via: SIP/2.0/TLS 198.18.1.228:5061;received=173.38.218.1;branch=z9hG4bK0374;rport=4742

From: <sip:Hussain5091_LGU@40462196.cisco-bcld.com;otg=hussain1076_lgu>;tag=8D573-189

To: <sip:Hussain5091_LGU@40462196.cisco-bcld.com>;tag=SD1u8bd99-1324701502-1578595045969

Date: Thu, 09 Jan 2020 18:37:24 GMT

Call-ID: FFFFFFFFEA0684EF-324511EA-FFFFFFFF800281CD-FFFFFFFFB5F93B97

Timestamp: 1578595044

CSeq: 2 REGISTER

WWW-Authenticate; DIGEST realm="BroadWorks",qop="auth",nonce="BroadWorksXk572qd01Ti58zliBW",algorithm=MD5

Content-Length: 0

Jan 9 18:37:26.000: //-1/xxxxxxxxxxxx/SIP/Msg/ccsipDisplayMsg:

Sent:

REGISTER sip:40462196.cisco-bcld.com:5061 SIP/2.0

Via: SIP/2.0/TLS 198.18.1.228:5061;branch=z9hG4bK16DC

From: <sip:Hussain5091_LGU@40462196.cisco-bcld.com;otg=hussain1076_lgu>;tag=8D573-189

To: <sip:Hussain5091_LGU@40462196.cisco-bcld.com>

Date: Thu, 09 Jan 2020 18:37:25 GMT

Call-ID: FFFFFFFFEA0684EF-324511EA-FFFFFFFF800281CD-FFFFFFFFB5F93B97

User-Agent:Cisco-SIPGateway/IOS-16.12.02

Max-Forwards: 70

Timestamp: 1578595045

CSeq: 3 REGISTER

Contact: <sip:Hussain5091_LGU@198.18.1.228:5061;transport=tls>

Expires: 240

Supported: path

Authorization: Digest username="Hussain1076_LGU",realm="BroadWorks",uri="sips:40462196.cisco-bcld.com:5061",response="b6145274056437b9c07f7ecc08ebdb02",nonce="BroadWorksXk572qd01Ti58z1iBW",cnonce="3E0E2C4D",qop=auth,algorithm=MD5,nc=00000001

Content-Length: 0

Received:

SIP/2.0 200 OK

Via: SIP/2.0/TLS 198.18.1.228:5061;received=173.38.218.1;branch=z9hG4bK16DC;rport=4742

From: <sip:Hussain5091_LGU@40462196.cisco-bcld.com;otg=hussain1076_lgu>;tag=8D573-189

To: <sip:Hussain5091_LGU@40462196.cisco-bcld.com>;tag=SD1u8bd99-1897486570-1578595-46184

Call-ID: FFFFFFFFEA0684EF-324511EA-FFFFFFFF800281CD-FFFFFFFFB5F93B97

Timestamp: 1578595045

CSeq: 3 REGISTER

Contact: <sip:Hussain5091_LGU@198.18.1.228:5061;transport=tls>;expires=120;q=0.5

Allow-Events: call-info,line-seize,dialog,message-summary,as-feature-event,x-broadworks-hoteling,x-broadworks-call-center-status,conference

Content-Length: 0

要分配服务,在该服务的列中添加 TRUE;要排除服务,添加 FALSE。 用户标识/电子邮件(必填)列是唯一的必填字段。 如果为每个新用户提供了特定的电话号码和外部号码,请为外部号码包括前导 +,但不包括其他字符,

如果您使用自动许可证分配,请在使用 CSV 导入创建用户时将服务列留空。 Webex 会自动将这些服务的许可证分配给新用户。

您必须为 Webex 站点启用“与会者”帐户功能,以便将用户指定为与会者。 如果在 CSV 文件中看不到“与会者”帐户列,请联系 您的客户成功经理 (CSM)、合作伙伴成功经理 (PSM) 或 Cisco 技术支持中心 (TAC) 以为 Webex 站点启用该功能。

与会者帐户类型不适用于具有 Webex 站点管理员角色的用户。 如果您要向这些用户分配与会者帐户,必须删除其在 Webex Meetings 站点的管理权限。

在 Control Hub 中,您可以了解不同的权限级别并设置客户管理员。 客户管理员可以是完全权限管理员、支持管理员、用户和设备管理员、设备管理员、只读管理员或合规专员。 如果拥有完全管理员权限,您可以将一个或多个角色分配给组织中的任何用户。

通常,组织中都需要多名管理员。 这是一种最佳实践,在其中一个管理员不可用时,将始终允许您进行管理更改。

可以为组织内的用户分配特定的管理角色,以便确定他们可以查看和访问 Control Hub 中的哪些内容。 在分配特定管理角色时,您可以简化职责,从而更轻松地让管理员承担责任。 合规专员可以查找公司中的特定人员,找到他们共享的内容,或者在特定空间中搜索,然后生成搜索结果报告。

人们工作时会聚集在许多场所,如午餐室、会议大厅和会议室。 您可以在这些工作空间设置共享的 Cisco Webex 设备,添加服务,从而让协作水到渠成。

工作空间设备的关键原则是,它不会分配给特定用户,而是分配给物理位置,从而允许共享使用。

列出的设备支持Webex Calling。 虽然这些设备大部分都可以使用 MAC 地址注册,但只有以下子集可以使用激活码进行注册:

Cisco IP Phone 6800 系列多平台电话(音频电话 - 6821、6841、6851)

Cisco IP Phone 7800 系列多平台电话(音频电话 - 7811、7821、7841、7861)

Cisco IP Phone 8800 系列多平台电话(音频电话 - 8811、8841、8851、8861)

Cisco IP Phone 8800 系列多平台电话(视频电话 - 8845、8865)

Cisco IP Conference Phone 7832 和 8832

Cisco Video Phone 8875

从下拉列表中选择设备类型,选择要用激活码(如果有该选项)还是 MAC 地址注册电话,然后单击下一步。 请记住,如果您选择使用激活码注册设备,该代码将通过电子邮件发送给该位置的指定管理员。

对于 Webex Calling,只能向工作空间添加一个共享电话。

对于 Cisco IP 会议电话 7832,可能无法使用某些软键。 如果您需要一套完整的软键,我们建议您将此电话改而分配给用户。

人们工作时会聚集在许多工作空间,如午餐室、会议大厅和会议室。 您可以在这些工作空间设置共享的 Cisco Webex 设备,添加服务,从而让协作水到渠成。

工作空间设备的关键原则是,它不会分配给特定用户,而是分配给物理位置,从而允许共享使用。

此处列出的设备支持 Webex Calling。

在Webex上呼叫(一对一呼叫,非PSTN)—用户只能使用SIP地址(例如 @example.calls.webex.com)发起 bex应用程序 或Webex会话发起协议(SIP)呼叫。

Webex Calling - 除了能够发起和接听 Webex 应用程序和 SIP 呼叫之外,此工作空间的用户还可以使用设备拨打和接听 Webex Calling 编号方案内的电话。 例如,您可以拨打电话号码555-555-5555、分机 5555 或 SIP 地址 username@example.webex.com 来呼叫同事,但也可以呼叫本地的比萨店。

要将多个设备分配给用户和工作空间,您可以使用所需信息填充CSV文件,并只需几个简单的步骤即可激活这些设备。

此处列出的设备支持 Webex Calling。 您可以使用MAC地址注册所有设备;但是,使用激活码注册以下设备子集:

Cisco IP Phone 6800 系列多平台电话(音频电话 - 6821、6841、6851)

Cisco IP Phone 7800 系列多平台电话(音频电话 - 7811、7821、7841、7861)

Cisco IP Phone 8800 系列多平台电话(音频电话 - 8811、8841、8851、8861)

Cisco IP Phone 8800 系列多平台电话(视频电话 - 8845、8865)

Cisco IP Conference Phone 7832 和 8832

Cisco Video Phone 8875

我的组织中的用户—您可以获取组织中所有用户及其关联属性的列表,因此无需手动查找每个用户。

添加设备示例模板—您可以使用可用的模板输入用户名、类型(指示是用户还是工作区)、MAC地址和设备型号等信息。 请记住以下几件事:

输入电话号码、分机或两者。

注: 这些字段之前的标题为目录号码和直线;在短时间内,这些列名仍将受支持。

对于CSV文件的 用户名列,请确保输入用户的电子邮件地址,而不是用户标识或姓名。 您还可以在此列中插入工作空间名称。

我们建议您将设备数限制为每个 CSV 文件 1000 个。 如果必须添加1000个以上的设备,请使用第二个CSV文件。

如果您输入的工作空间尚不存在,系统将自动创建该工作空间。

要将任何多平台电话、ATA或DECT设备与Webex 配合使用,请将设备类型设置为IP。

如果设备类型为IP,则需要型号(例如Cisco 7841、Cisco 8851等)。

共享线路显示允许您向用户的主设备添加线路,并重新排列线路的显示方式。 此功能允许用户使用自己的电话接听和拨打来自其他用户的分机的呼叫。 共享线路的一个示例是,行政助理想要从老板的线路拨打和接听电话。 共用线路外观也可以是主用户线路的另一个实例。

每个用户电话号码(包括用户的桌面应用程序或移动应用程序)的最大配置限制为 35 个设备。 您可以向工作空间电话添加其他线路,但不能将工作空间电话添加为共享线路。

分配共享线路时,您可以分配来自不同地方的号码。 Webex Calling位置到其他位置的设备。 例如,英国位置的号码(用户、工作空间、虚拟线路)可以分配给分配给美国位置的用户的设备。

有关跨位置共享线路的更多信息,请参阅: 跨位置配置共享线路和虚拟线路。

正确配置的防火墙和代理对于成功的呼叫部署至关重要。 Webex Calling使用 SIP 和 HTTPS 进行呼叫信令,使用关联的地址和端口进行媒体、网络连接和网关连接Webex Calling是一项全球服务。

并非所有防火墙配置都需要打开端口。 但是,如果您运行由内到外的规则,则必须为所需协议打开端口以释放服务。

Webex 应用程序和设备在建立 TLS 会话时验证服务器的证书。 证书检查(例如证书颁发者和数字签名)依赖于验证证书链(直至根证书)。 为了执行验证检查,Webex 应用程序和设备使用操作系统信任存储区中安装的一组受信任的根 CA 证书。

如果您已部署 TLS 检查代理来拦截、解密和检查Webex Calling流量。 确保代理提供的证书(代替Webex 服务证书)由证书颁发机构签名,并且根证书已安装在 Webex 应用程序或 Webex 设备的信任存储区中。

对于 Webex 应用程序 - 在设备的操作系统中安装用于通过代理签署证书的CA 证书。

对于 Webex Room 设备和Cisco多平台 IP 电话 - 向 TAC 团队提出服务请求,以安装CA 证书。

Cisco支持Webex Calling和 Webex Aware 服务,部署在安全的Cisco和 Amazon Web Services (AWS) 数据中心内。 Amazon 已保留其 IP 子网仅供 Cisco 使用,并在 AWS 虚拟私有云中保护这些子网中的服务。

配置防火墙以允许来自您的设备、应用程序和面向互联网的服务的通信,以正常执行其功能。 此配置允许访问所有受支持的Webex Calling和 Webex Aware 云服务、域名、IP 地址、端口和协议。

将以下内容加入白名单或开放访问权限,以便Webex Calling和 Webex Aware 服务正常工作。

部分中提及的 URL/域Webex Calling服务的域和 URL

部分中提及的 IP 子网、端口和协议Webex Calling服务的 IP 子网

如果您使用的是Webex Meetings、 和其他服务,请确保您也可打开本文中提到的域/URL Webex服务的 要求

如果您仅使用防火墙,则不支持单独使用IP地址过滤 bex Calling 流量,因为IP地址池是动态的,随时可能更改。 定期更新规则,未能更新防火墙规则列表可能会影响用户的体验。 Cisco不支持基于特定地理区域或云服务提供商过滤 IP 地址子集。 按区域过滤可能会导致呼叫体验严重下降。

如果您的防火墙不支持域/URL 过滤,请使用企业代理服务器选项。 此选项按 URL/域过滤/允许将 HTTPS 信令流量发送到Webex Calling和 Webex Aware 服务,然后转发到防火墙。

对于Webex Calling ,UDP 是 Cisco 首选的媒体传输协议,建议仅使用 SRTP over UDP。 TCP 和 TLS 作为媒体传输协议不受支持: Webex Calling在生产环境中。 这是因为这些协议面向连接的性质会影响有损网络上的媒体质量。 如果您对传输协议有疑问,请提交支持申请单。

云连接 UC

当电话首次连接到网络时或在未设置 DHCP 选项的情况下恢复恢复出厂设置设置后,它将联系设备激活服务器以进行零接触设置。 新电话使用 activate.cisco.com 以及固件版本低于 11.2(1) 的电话,继续使用 webapps.cisco.com 进行设置。

下载设备固件和区域设置更新: binaries.webex.com 。