等保测评2.0-Windows Server主机漏洞修复(2)

概述

利用Nessus漏扫工具对Windows Server 2012 R2系统进行漏洞扫描,发现漏洞如下表所示。

| 序号 | 漏洞信息 | 备注 |

|---|---|---|

| 1 | 42873 - SSL Medium Strength Cipher Suites Supported (SWEET32) | 高危 |

| 2 | 65821 - SSL RC4 Cipher Suites Supported (Bar Mitzvah) | 中危 |

| 3 | 104743 - TLS Version 1.0 Protocol Detection | 中危 |

| 4 | 157288 - TLS Version 1.1 Protocol Deprecated | 中危 |

本期文章就以上表的系统漏洞为案例向各位小伙伴总结分享相关的修复方案。

系统漏洞修复目标

通过修改Windows Server 2012 R2系统“SSL 密码套件顺序”的配置修复上表的系统漏洞。

备注:

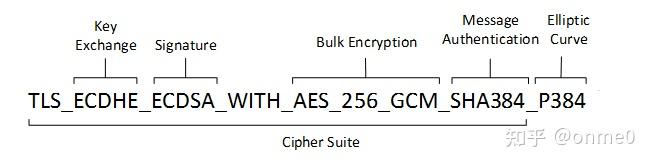

密码套件是一组加密算法。TLS/SSL协议的schannel SSP实现使用密码套件中的算法来创建密钥和加密信息。密码套件为以下每种任务指定一种算法:密钥交换、批量加密和消息验证。

密钥交换算法:保护创建共享密钥所需的信息。这些算法是非对称的 (公钥算法) ,并且对于相对较少的数据性能良好。

批量加密算法:对客户端和服务器之间交换的消息进行加密。这些算法是对称的,适用于大量数据。

消息身份验证:算法生成消息哈希和签名,以确保消息的完整性。

修改系统SSL 密码套件顺序

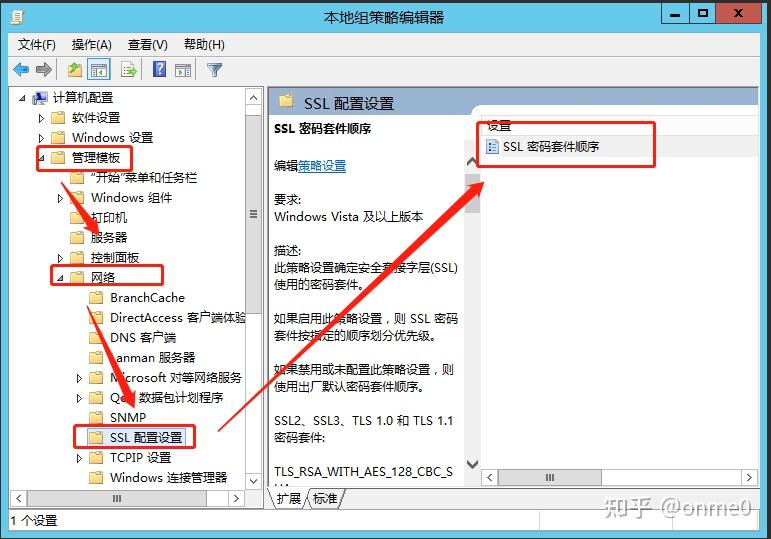

在命令提示符(CMD)中,输入命令“gpedit”打开系统“本地组策略编辑器”;依次打开管理模板->网络->SSL配置设置->SSL密码套件顺序(双击)。

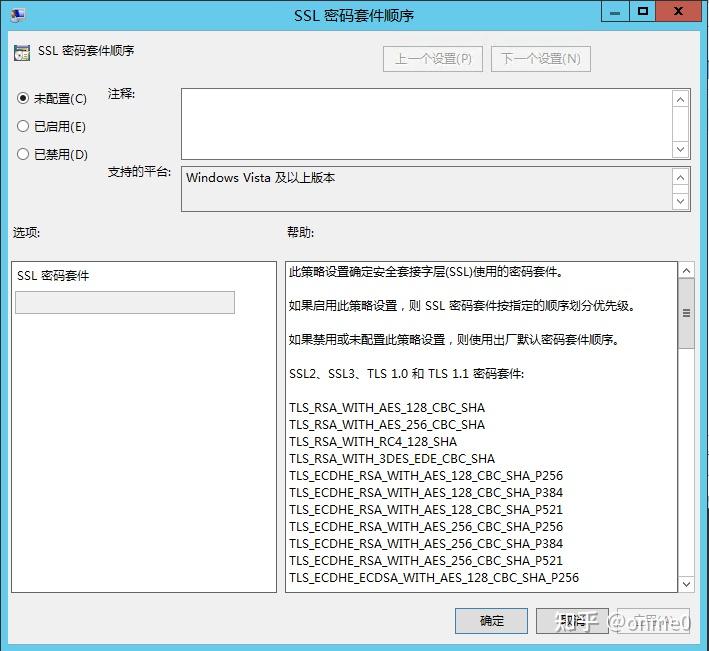

默认情况下,SSL密码套件顺序处于未配置的状态。

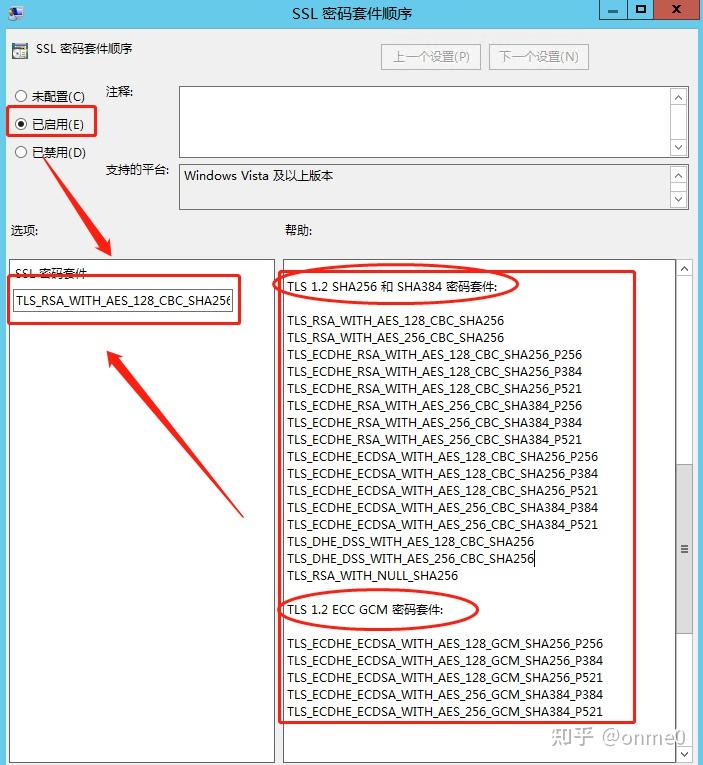

设置“已启用”,并且使用TLS 1.2 SHA256 和 SHA384 密码套件和TLS 1.2 ECC GCM 密码套件替代系统默认的SSL密码套件。

系统默认SSL密码套件:

TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_RC4_128_SHA,TLS_RSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA,TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA,TLS_RSA_WITH_RC4_128_MD5,SSL_CK_RC4_128_WITH_MD5,SSL_CK_DES_192_EDE3_CBC_WITH_MD5,TLS_RSA_WITH_NULL_SHA256,TLS_RSA_WITH_NULL_SHA

TLS 1.2 SHA256 和 SHA384 密码套件和TLS 1.2 ECC GCM 密码套件:

TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_NULL_SHA256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521

替换完毕后,点击“确认”,然后 重启服务器 生效;

测试验证

通过Nessus漏扫工具重新对系统进行扫描,可验证上表的系统漏洞已成功修复。

总结

不同的Windows操作系统版本采用SSL密码套件略有不同,本期文章是以Windows Server 2012 R2为测试系统对上表系统漏洞进行修复和验证。

以上分享,希望各位小伙伴有所收获,不足之处,欢迎各位小伙伴留言指正。