相关文章推荐

|

|

快乐的板凳 · 日本brooks - Top ...· 1 年前 · |

|

|

玩滑板的键盘 · JetPack 之 Navigation - 简书· 1 年前 · |

|

|

大力的充值卡 · Mac配置jdk环境并安装IDEA_mac ...· 1 年前 · |

|

|

求醉的小刀 · Monokai风格随机单选题anki模板io ...· 1 年前 · |

|

|

奔跑的哑铃 · 如何用python给graphviz ...· 1 年前 · |

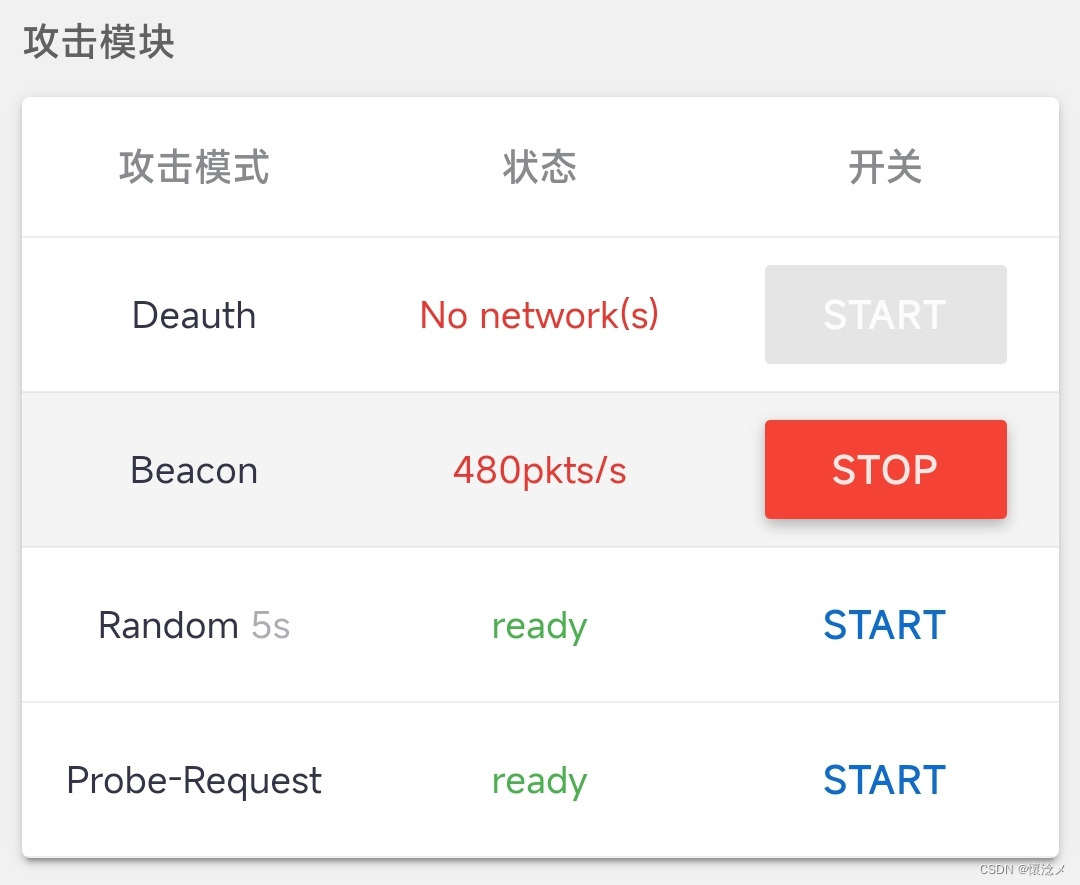

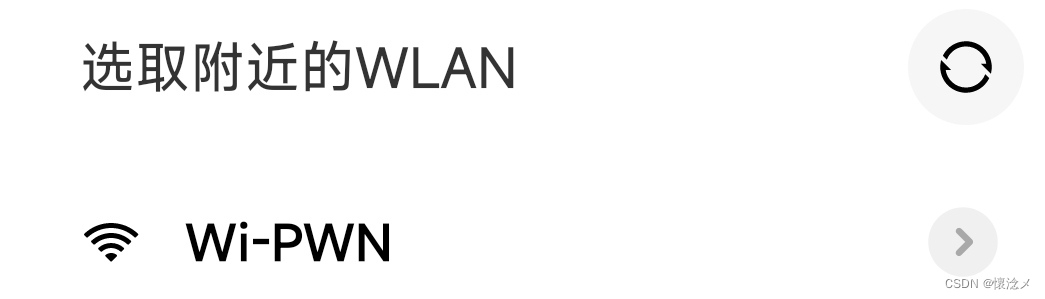

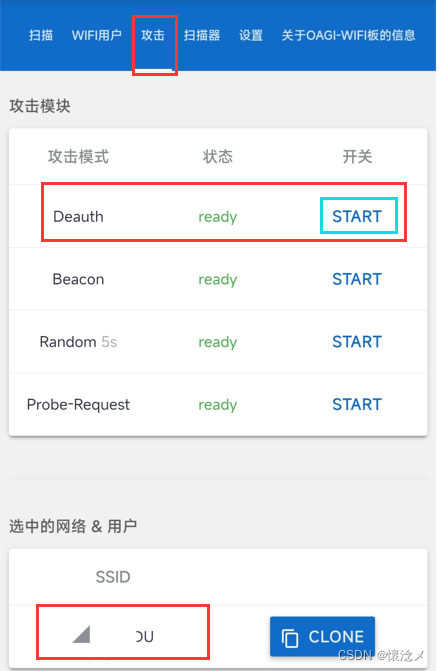

点击“Beacon”的START,开始攻击!

点击“Beacon”的START,开始攻击!