.将解压出的bin conf target 目录覆盖原先新旧版本的安装目录下,修改配置文件application.prpperties 数据库配置

start.sh

首先查看nacos目录下 logs/start.out或logs/nacos.log 观察到nacos启动成功的日志,如 Nacos started successfully

cluster mode. use xxx storage 说明程序已启动成功。

之后在观察 logs/naming-server.log 中,可以看到有upgrade check result

以上操作一致,在nacos其中一个节点操作

升级其他节点

待该节点的服务及实例信息已经同步完毕后(可从控制台进行确认)。重复上述操作

确认升级完成

当集群中最后一个节点也升级到2.0.X版本时,集群会开始进行升级检测。每个节点会对该节点的服务信息和实例信息进行校验,并检测是否还有未完成的双写任务。

当该节点的服务信息和实例信息已经核对成功,并且没有双写任务存在时,该节点会判定自己已经做好升级准备,并修改自己的状态且通知其他Nacos节点。每台节点是否完成升级准备可以从控制台的集群管理中元数据信息中看到"readyToUpgrade": false/true。

当集群中所有节点均判定为准备完毕时。Nacos集群中的节点会进行升级切换,自动升级到Nacos2.0的处理逻辑。

可以从logs/naming-server.log日志中观察到upgrade check result true及Upgrade to 2.0.X。

关闭双写

当集群升级完成后,可以先观察一段时间运行情况,当确认无误后,可以关闭双写,从而释放性能,具体的关闭方式是通过API进行:

curl -X PUT ‘localhost:8848/nacos/v1/ns/operator/switches?entry=doubleWriteEnabled&value=false’

关闭后可以从logs/naming-server.log日志中观察到Disable Double write, stop and clean v1.x cache and features字样。说明关闭双写。

注意,关闭双写后无法在进行平滑降级,请先确认关闭前集群正确运行。

降级

集群升级完毕后,依旧会进行双写,当升级后发现Nacos2.0存在问题时,可以快速进行降级,降级流程为重复上述升级步骤,需要把配置替换为旧版本的配置文件

当第一台降级完成后,集群即可观察到logs/naming-server.log 中的upgrade check result false ,且控制台集群管理中,所有新版本"readyToUpgrade": false。

修改nacos配置文件

nacos.core.auth.enabled=true

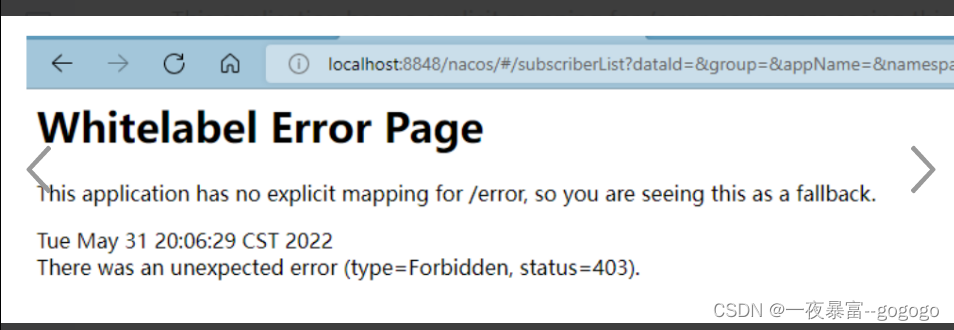

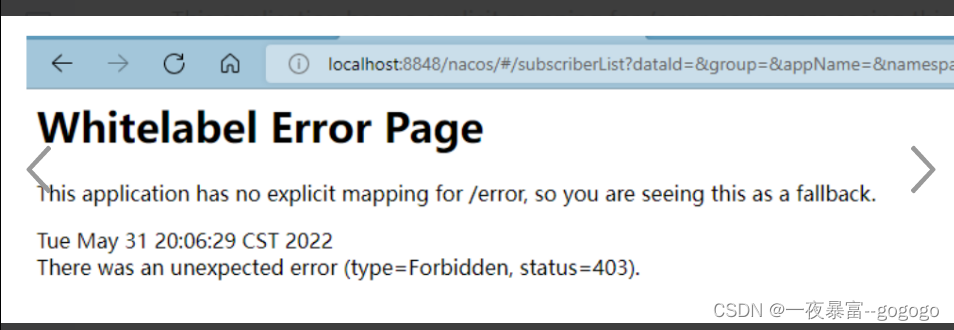

这个时候再访问nacos页面,则会直接报错。

因此,还需要再设置两个属性(数值可以随便填)。

nacos.core.auth.server.identity.key=authKey

nacos.core.auth.server.identity.value=nacosSecurty

这两个属性是auth的白名单,用于标识来自其他服务器的请求。

添加好这两个属性时页面就能正常访问了。

还需要再其他服务的配置文件中加上如下配置。(修改代码方式)注意:密码不要有特殊符号不然会报错

spring.cloud.nacos.username=nacos

spring.cloud.nacos.password=nacos

当该节点的服务信息和实例信息已经核对成功,并且没有双写任务存在时,该节点会判定自己已经做好升级准备,并修改自己的状态且通知其他Nacos节点。当集群中最后一个节点也升级到2.0.X版本时,集群会开始进行升级检测。集群升级完毕后,依旧会进行双写,当升级后发现Nacos2.0存在问题时,可以快速进行降级,降级流程为重复上述升级步骤,需要把配置替换为旧版本的配置文件。Nacos集群中的节点会进行升级切换,自动升级到Nacos2.0的处理逻辑。待该节点的服务及实例信息已经同步完毕后(可从控制台进行确认)。

默认情况下获取

Nacos

中的

配置

是不需要

权限

认证

的, 这个估计是由其使用场景决定的(绝大多数都是仅内网可访问).

今天调查了下如何在获取

配置

时增加

权限

验证以提高其安全性.

1. 启用

Nacos

的

权限

认证

只要

nacos

.core.auth.enabled设置为true就行了.

### If turn on auth system:

nacos

.core.auth.enabled=true

2. 添加

Nacos

用户

默认的用户

nacos

绑定的角色是ROLE_ADMIN...

文章目录一、漏洞修复1. 未授权访问漏洞2. 解决方案3. 修复效果图二、403 异常解决2.1. 版本对照2.2. 线上采用版本2.3. yml文件

配置

2.4. pom依赖2.5. 效果图

一、漏洞修复

1. 未授权访问漏洞

前因:政府项目被扫出

nacos

未授权访问漏洞

2. 解决方案

在

nacos

/conf/application.properties

nacos

开启

权限

认证

配置

:

nacos

.core.auth.enabled=true

3. 修复效果图

http://127.0.

升级

Nacos

版本的步骤可以根据不同的情况而有所不同。对于升级到1.0.0版本的步骤,可以参考提供的文章中的详细说明。根据该文章,以下是从

Nacos

0.8.0以上

版本升级

到1.0.0版本的一般步骤:

1. 首先,备份当前的

Nacos

配置

文件和数据库。这是为了防止升级过程中出现问题时可以还原回原始状态。

2. 下载

Nacos

1.0.0的发布包,并解压缩。

3. 将解压缩后的新版本

Nacos

的

配置

文件与旧版本的

配置

文件进行比对,根据需要进行相关的修改。确保新版本的

配置

文件与旧版本的

配置

文件在功能上是兼容的。

4. 关闭当前运行的

Nacos

实例。

5. 将新版本的

Nacos

发布包中的文件覆盖到旧版本的

Nacos

目录中,以完成版本的替换。

6. 运行新版本的

Nacos

实例。

7. 在新版本的

Nacos

界面中,检查并确保数据库的升级已经完成。

8. 验证新版本的

Nacos

是否正常运行,并确保所有功能都正常工作。

需要注意的是,根据引用中提到的降级流程,如果在升级后发现新版本存在问题,可以快速进行降级。降级的步骤为重复上述升级步骤,将新版本的

配置

文件替换为旧版本的

配置

文件。

综上所述,升级

Nacos

版本的一般步骤包括备份、下载新版本、修改

配置

文件、替换文件、运行新版本、验证功能。如果需要降级,可以重复升级步骤并将

配置

文件替换为旧版本的文件。<span class="em">1</span><span class="em">2</span><span class="em">3</span>

#### 引用[.reference_title]

- *1* *3* [

nacos

版本升级

和

开启

权限

认证

配置

(

1.3

.2—

2.0

.3)](https://blog.csdn.net/weixin_52492280/article/details/127536169)[target="_blank" data-report-click={"spm":"1018.2226.3001.9630","extra":{"utm_source":"vip_chatgpt_common_search_pc_result","utm_medium":"distribute.pc_search_result.none-task-cask-2~all~insert_cask~default-1-null.142^v92^chatsearchT0_1"}}] [.reference_item style="max-width: 50%"]

- *2* [

nacos

1.0.0 超强稳定版.zip](https://download.csdn.net/download/lhyp1996/12355160)[target="_blank" data-report-click={"spm":"1018.2226.3001.9630","extra":{"utm_source":"vip_chatgpt_common_search_pc_result","utm_medium":"distribute.pc_search_result.none-task-cask-2~all~insert_cask~default-1-null.142^v92^chatsearchT0_1"}}] [.reference_item style="max-width: 50%"]

[ .reference_list ]