PHP reset函数

输出数组中的当前元素和下一个元素的值,然后把数组的内部指针重置到数组中的第一个元素

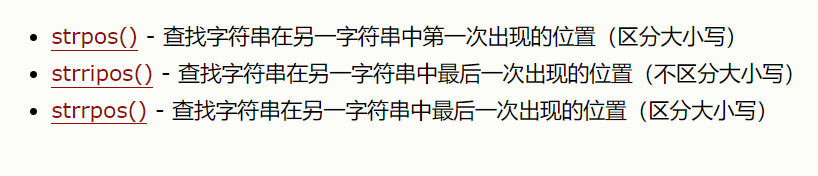

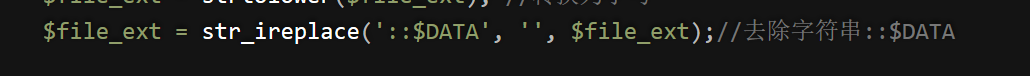

过滤机制对MIME和文件后缀都进行了检查。 但是取后缀的时候判断

<script type="text/javascript">

function selectFile(fnUpload) {

var filename = fnUpload.value;

//过substr获取文件名最后一个点好后面的后缀(包括点号)进行判断

var mime = filename.toLowerCase().substr(filename.lastInd

1. 上传文件漏洞原理

现在大部分web应用程序都有上传文件的功能,例如个人博客上传各种文件和图片,招聘网站上传doc文件格式的简历等等。只要web应用程序有上传文件的功能,就可能会存在上传文件漏洞。

为什么会有上传文件漏洞?

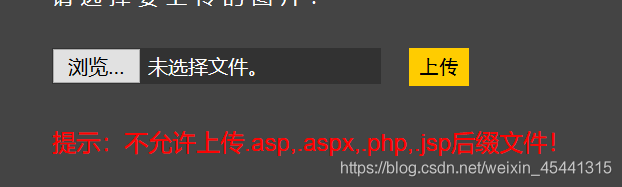

一般用户在上传文件时,如果web应用程序的代码没有对上传的文件进行严格的校验和过滤时,容易出现允许上传任意文件的情况,然后恶意攻击者利用这一点上传恶意脚本文件(aspx,php,jsp等文件)到服务器,从而获取网站的管理员权限,对服务器造成巨大威胁,这个恶意文件则被称为webs

文件上传漏洞定义

文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力,这种攻击方式是最为直接和有效的,"文件上传"本身没有问题,有问题的是文件上传后,服务器怎么处理,解析文件,如果服务器的处理逻辑做的不够安全,则会导致严重的后果

文件上传漏洞危害

上传文件是web脚本语言,服务器的web容器解释并执行了用户上传的脚本,导致代码执行

上传文件是病毒或者木马时,主要用于诱骗用户或者管理员下载执行或者直接自动运行

关于文件上传漏洞,想必玩web安全的同学们都有接触,之前本站也发布过一篇文章介绍文件上传漏洞的各种绕过方法,但是只是有文档却没有演示代码,最近给公司一客户培训,就照文档中的绕过写出了相应的代码,方便我等小菜研究,此次的文章我会连续发几天都是关于如何绕过的,全都...

目前,文件上传往往在业务中不可避免,也是极其容易出现上传漏洞。根据owasptop10中的排名,文件上传漏洞(属于攻击检测和防范不足)高居其中。今天和大家分享常见的文件上传的绕过方式。未知攻焉知防。最后给大家推荐几个在线练习文件上传漏洞的靶场。瑞斯拜!!!......

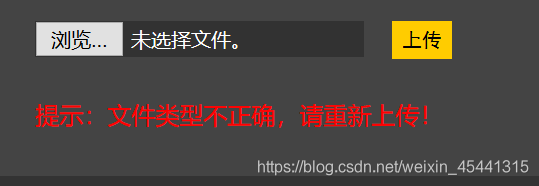

0x00 JS校验原理通常再在上传页面含有检测文件上传的javascript代码,最常见是判断文件后缀是否合法。检测代码及检测流程如下:document.getElementsByName获取上传的文件名file = document.getElementsByName('upload_file')[0].value;"xiaoma.php"file.substring函数获取后缀ext...

学习进行时,最近我学习了文件上传漏洞,感觉收获很大,所以总结一下。

为什么存在文件上传漏洞

上传文件时,Web应用程序没有对上传文件的格式进行严格过滤 , 就容易造成可以上传任意文件的情况。还有一部分是攻击者通过 Web服务器的解析漏洞来突破Web应用程序的防护。

上传漏洞与SQL注入或 XSS相比 , 其风险更大 , 如果 Web应用程序存在上传漏洞,攻击者可以利用上传的恶意脚本文件...

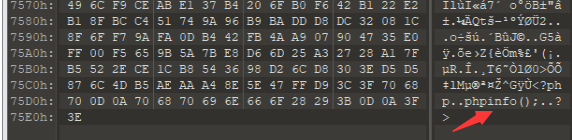

文章目录一、文件上传漏洞二、客户端校验上传文件的方式及绕过2.1、客户端JS验证2.2.1、前端js验证代码2.2.2、绕过前端JS验证三、服务端校验文件上传的方式及绕过3.1、通过文件后缀验证及绕过3.2 、通过文件类型验证及绕过3.3 、通过文件内容验证及绕过3.4、WAF进行校验及绕过3.5、竞争上传绕过3.6、.htaccess文件绕过3.7、根据操作系统特性进行绕过3.8、通过post和get方法绕过3.9、通过文件截断绕过攻击3.10、利用文件包含或解析漏洞绕过上传四、文件上传漏洞的防御总结