这两项功能都需要管理员权限,如果权限不足,需要先提权。

1、抓取主机用户密码 Hash 值(也可以直接输入命令:hashdump)

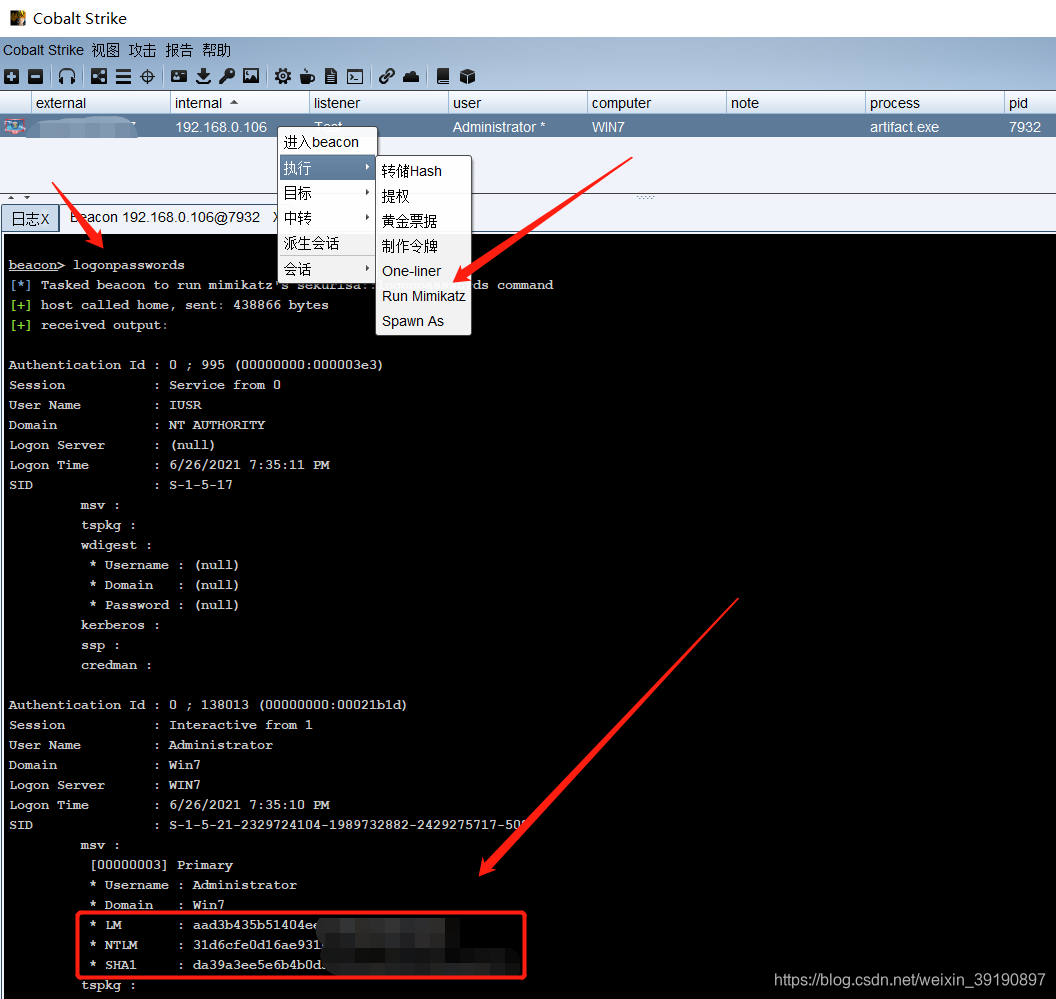

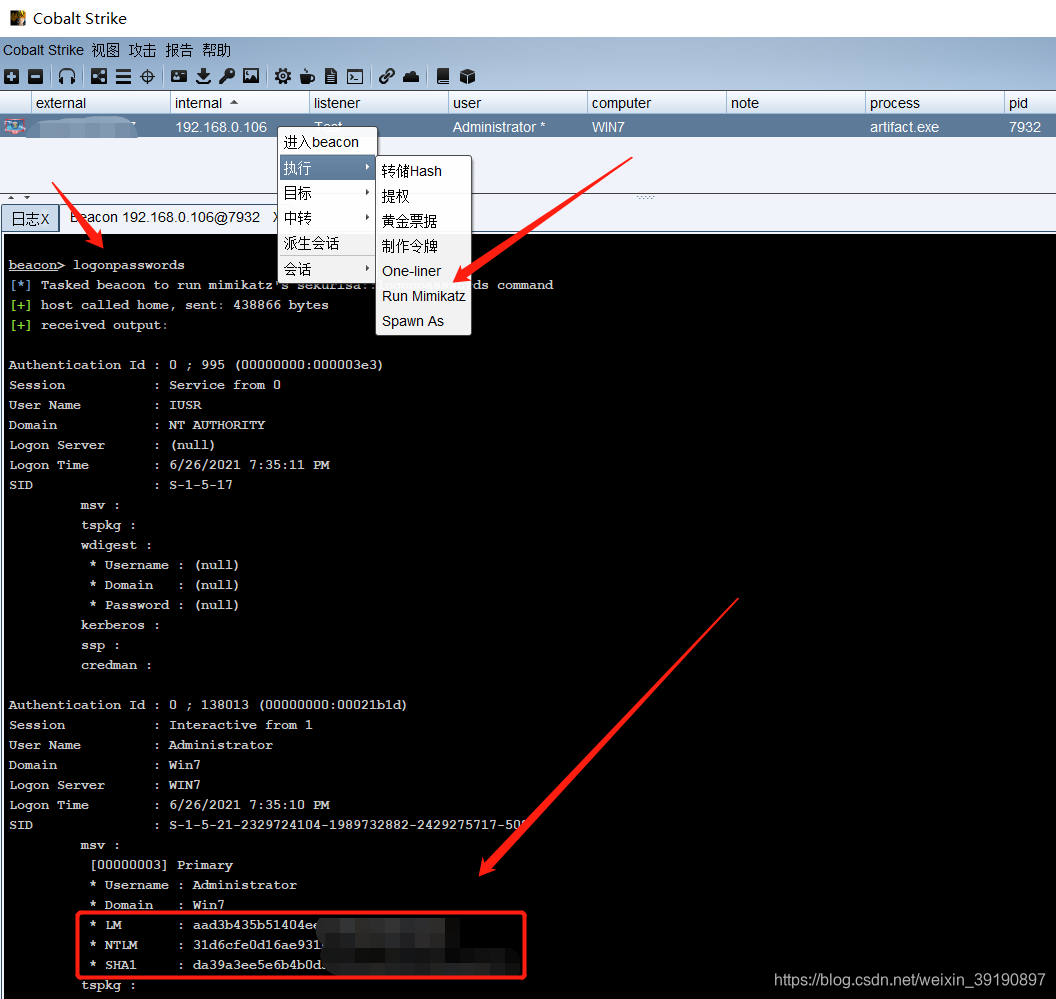

2、使用 mimikatz 抓取明文密码(也可以直接输入命令:

2、使用 mimikatz 抓取明文密码(也可以直接输入命令:logonpasswords):

3、抓取完之后,点击 “凭证信息”,就会显示我们抓取过的哈希或者明文。这里我们也可以手动添加或修改凭证信息:

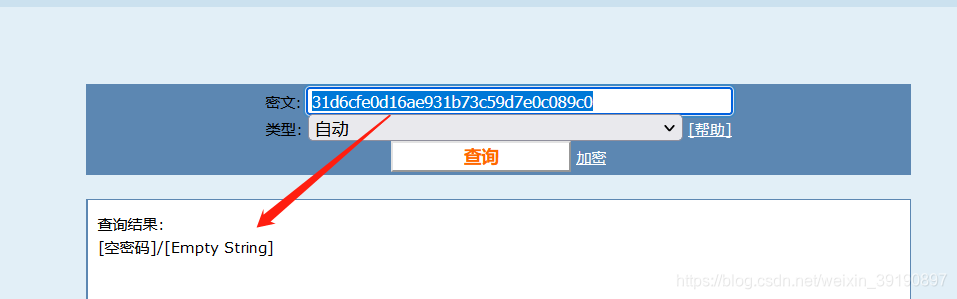

使用在线 Hash 计算对比下已知的密码:

使用在线 Hash 计算对比下已知的密码:

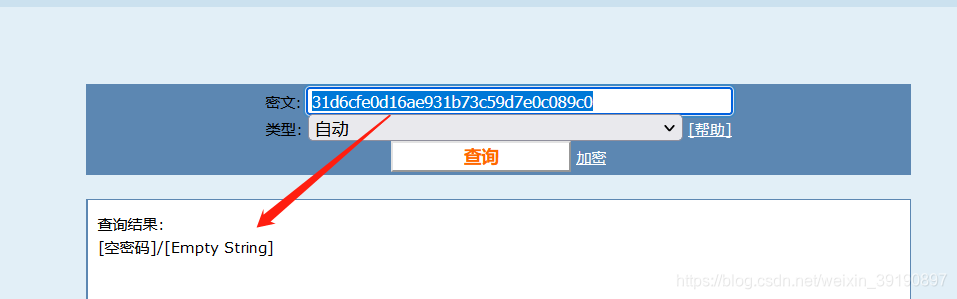

同时发现管理员账户是空密码:

同时发现管理员账户是空密码:

【注意】内网渗透有一个技术很实用的技术就是,密码喷洒攻击。说白就是拿收集到的靶机密码去碰撞内网其他主机的密码,往往会发现很多主机密码是相同的!详情可参见:域内用户枚举和密码喷射浅析 。

实际上内网渗透经常碰见的情况就是拿到 shell 后发现是普通管理员,这个时候为了获得更高权限、读取密码 hash 等就需要尝试进行提权了。为了进行演示实验,我们将 Win7 靶机继续切换回普通用户登录并上线到 CS 中:

1、尝试进行主机提权:

1、尝试进行主机提权:

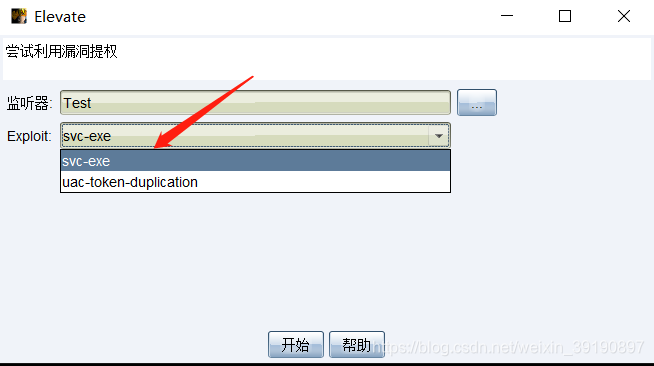

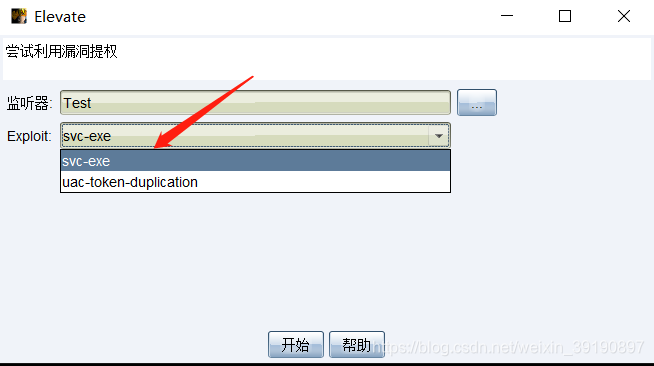

选择监听器和 EXP(此版本的 CS 只有两类提权的 EXP):

选择监听器和 EXP(此版本的 CS 只有两类提权的 EXP):

2、提权失败:

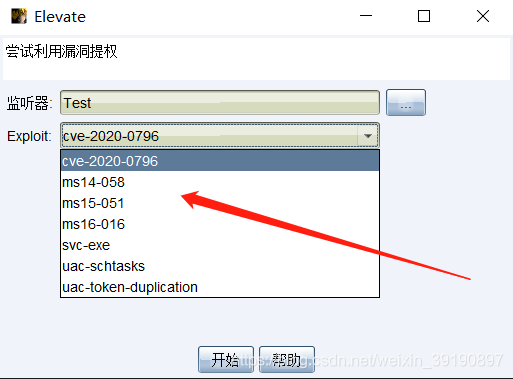

3、该默认 EXP 无法提权没关系,我们还可以自己加入一些提权脚本进去。在 Github 上有一个提权工具包,使用这个提权工具包可以增加几种提权方法:

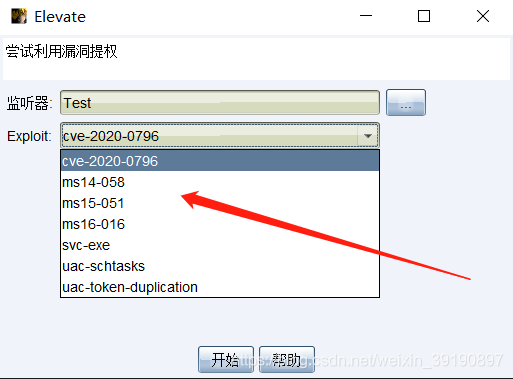

3、该默认 EXP 无法提权没关系,我们还可以自己加入一些提权脚本进去。在 Github 上有一个提权工具包,使用这个提权工具包可以增加几种提权方法:https://github.com/rsmudge/ElevateKit 。下载好该提权工具包后,导入:

此时再选择提权则有多种 EXP 可以选择了:

此时再选择提权则有多种 EXP 可以选择了:

4、发现使用 ms14-058 可成功提权,CS 弹回来一个 system 权限的 beacon :

5、提权后可以抓取主机用户密码 Hash 值了:

5、提权后可以抓取主机用户密码 Hash 值了:

当我们控制的主机是一台位于公网和内网边界的服务器 ,我们想利用该主机继续对内网进行渗透,于是,我们可以利用 CS 来建立 Socks4 代理。

1、首先我们先在 Win7 靶机搭建 DVWA 服务:

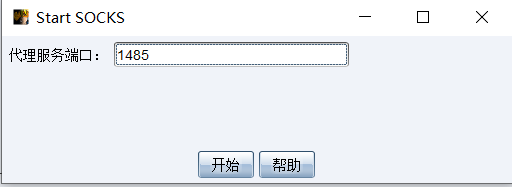

2、接着设置 Socks4 代理:

2、接着设置 Socks4 代理:

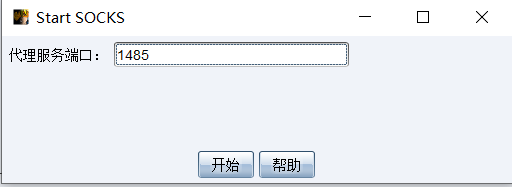

需要输入一个未占用的端口即可,CS 会给出一个默认端口,我们直接点击开始即可。

需要输入一个未占用的端口即可,CS 会给出一个默认端口,我们直接点击开始即可。

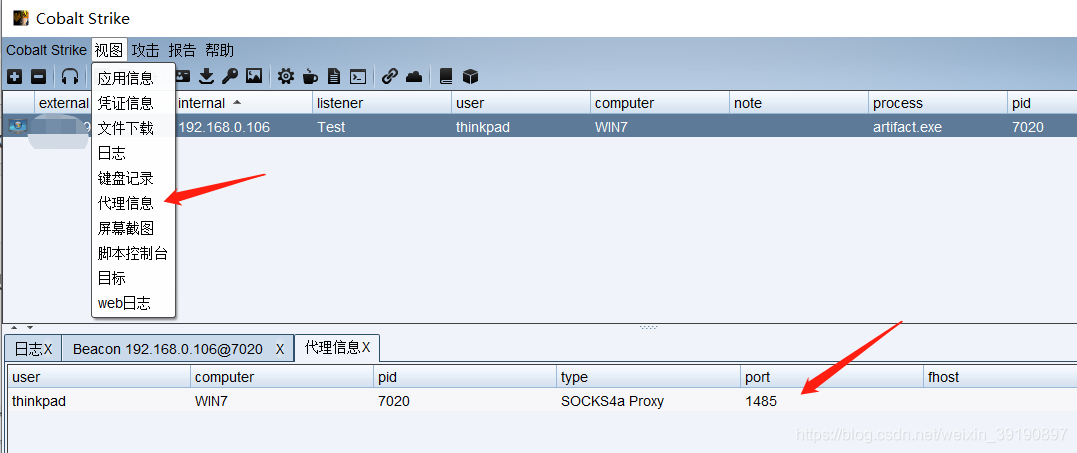

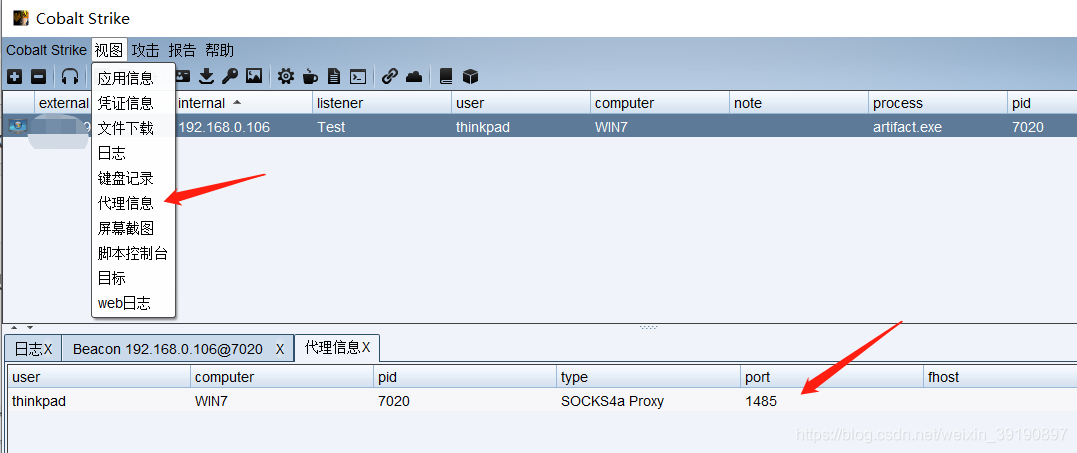

3、至此便完成在自己的主机上设置 Socks4 代理(代理 IP 是我们 CS 服务端的 IP,端口即是 1485),如果我们想查看整个 CS 代理的设置,可以点击 View 查看:

4、接下来,我在一台连接着我手机热点(1号WIFI)的电脑的谷歌浏览器设置代理,如下图所示:

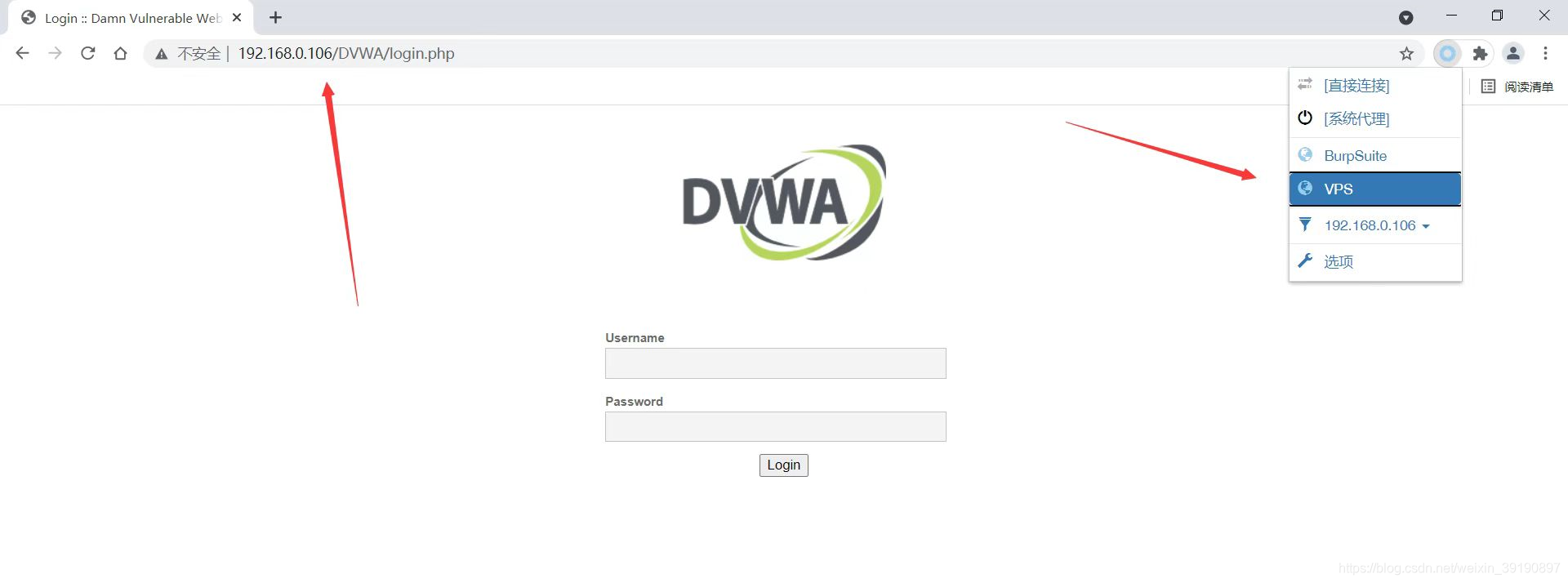

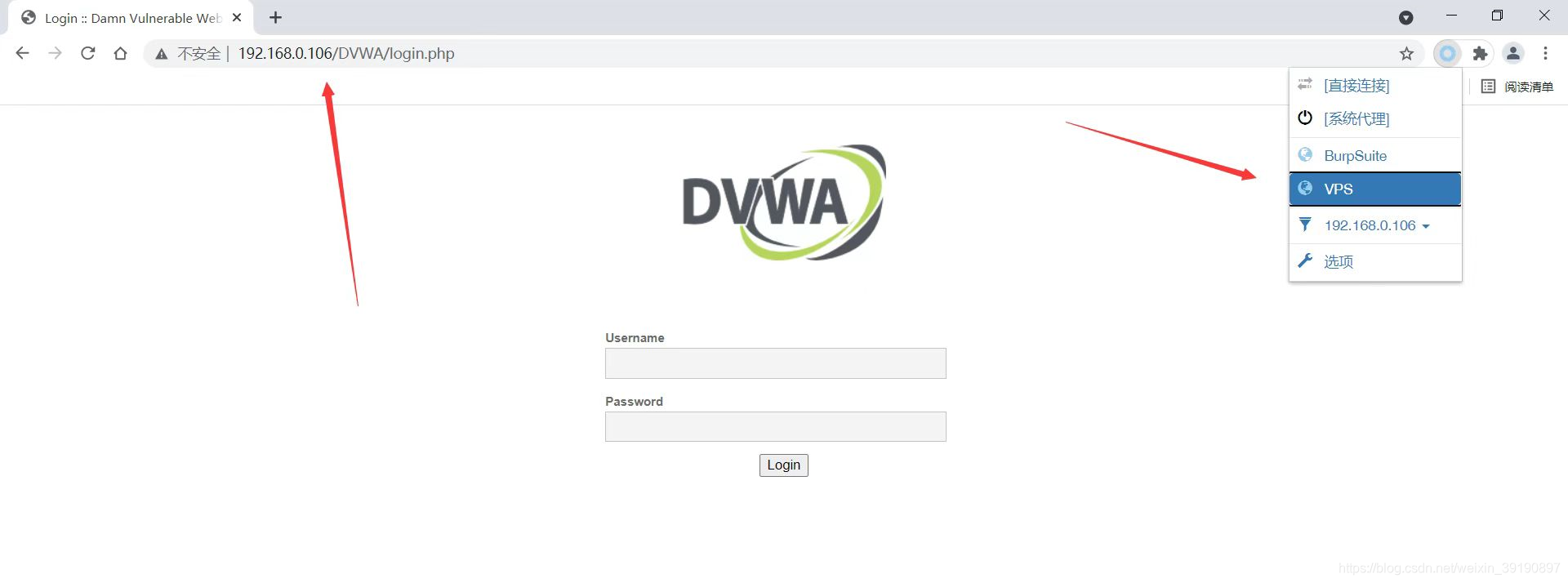

5、然后访问 http://192.168.0.106/DVWA/login.php 即可成功访问到家用网络 WIFI 环境(2号WIFI)下的 Win7 靶机的内网服务(DVWA靶场),实现内网穿透:

【注意】实战经验总结:

- 在实际的渗透测试过程中,我们可以借助已经拿到 Shell 的外网靶机(此处的 Win7) 当跳板机,访问靶机所在的内网的主机和 Web 服务,使用 Socks4 代理即可在自己的物理机中访问到目标内网的服务;

- 虽然上述直接在物理机的浏览器设置 CS 服务器 IP 的代理可以达到访问目标内网的目的,但是这样子我们没法使用 BurpSuite 开展进一步的渗透测试,因此还可以用另一种流量代理方案——在浏览器设置 Burp 代理,然后在 Burp 中设置 CS 服务器的 Socks4 代理:

Cobaltstrike 功能强大复杂,篇幅所限,不再继续展开介绍,更多教程请参见:

- 安全客谢公子的文章(很全): CobaltStrike使用详解 ;

- Cobaltstrike 的批量详细使用教程:CN-SEC 中文网;

- 语雀 xiaogege-yxttw 大佬的专栏:Cobaltstrike;

- Github资源合集:Awesome-CobaltStrike;

- Cobaltstrike 中文使用手册:百度网盘链接,密码: nifi。

文章目录前言基本使用CS服务搭建CS功能概览攻击演示创建监听器生成木马运行木马总结前言内网渗透是每一个安全工程师绕不过去的难题,往往内网渗透要比其他方面的渗透测试更为头疼,其实主要原因还是在大家对攻入目标网络的环境感到陌生罢了。第一次进入目标内网,独自一人面对庞大的目标系统网络、各种复杂的分区结构,很容易犯迷糊。如果这时能有个 Team 帮助你一起探索内网、一起协作,显然会使得内网渗透的难度大大降低。本文要介绍的就是业内知名的一款能够用于内网渗透时团队协同作战的工具“Cobalt Strike”。Co

Cobalt Strike 是一款使用java编写,C / S架构的商业渗透软件,适合多人进行团队协作,可模拟APT做模拟对抗,进行内网渗透,是一个为对手模拟和红队行动而设计的平台,主要用于执行有目标的攻击和模拟高级威胁者的后渗透行动。

Cobalt Strike 分为客户端组件和服务器组件。

服务器组件,也就是团队服务器,是 Beacon payload 的 控制器,也是 Cobalt Strike 社会工程功能的托管主机。团队服务器还存储由 Cobalt Strike 收集的数据,并管理日志记录。

客户端组件:客户端团队成员使用的图形化界面

文章目录基本使用客户端与服务器连接上线CS基本步骤基础设施监听器BeaconDNS BeaconDNS请求原理实验避坑重定器实验

Cobalt Strike是一款综合的渗透测试神器

官网:https://www.cobaltstrike.com/

工具的社区版是Armitage(一个MSF的图形化界面工具),CobaltStrike为收费商业版本

手册:CobaltStrike4.0用户手册_中文翻译、4.3、狼组版

Cobalt Strike使用C/S架构,Cobalt Strike的客户端连接到团.

Cobalt Strike自出世以来,一直在红队常用的工具行列。因其优良的团队协作性,被冠以多人运动的必备利器。

本文将网络上各路神仙的经验分享以渗透流程为依据进行了一次整合,旨在提供工具的学习使用流程。

1、工具介绍

CS是什么?

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器。Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。

Cobalt Strike集成

1.

CobaltStrike简介

CobaltStrike是一款后

渗透神器,有个故事是这么说的自从用了

CobaltStrike神器后,妈妈再也不用担心我搞

渗透了。专业人士亲切的称它为CS,于其说它是一个工具不如说它是一个集成的平台

Cobalt Strike 的使用(二)0x00 尝试使用外部拓展 ElevateKit0x01 Spawn 功能第一步,创建朋友的 CS服务器与客户端第二步,是两台 CS 客户端产生联系第三步,

在 (一)中我们是用了 CS 工具自带的 exp 进行提权。这次,我们尝试使用外部 exp 进行提权。

0x00 尝试使用外部拓展 ElevateKit

首先将 ElevateKit 下载并解压。

随后,同 CobaltStrike 的使用(一) 中步骤一样,直到目标靶机在 cs 中上线。

选中目标靶

cobalt strike是一款功能强大的渗透测试工具,而4.8是其最新版。它由Strategic Cyber LLC开发,旨在帮助安全专业人员评估系统的安全性,提供针对网络攻击和防御的全面解决方案。

cobalt strike 4.8引入了一些新的功能和改进,增强了其在渗透测试领域的表现。首先,它提供了全新的C2(命令与控制)通信协议,提高了通信的安全性。此外,它还加强了恶意代码植入的能力,并增加了多个新的攻击模块,例如内网渗透和社会工程学攻击。通过这些模块,渗透测试人员可以模拟各种攻击场景,帮助组织发现和解决潜在的安全威胁。

除了新增功能,cobalt strike 4.8还对现有功能进行了改进。例如,它增强了内存注入的技术,使得渗透测试人员能够更有效地将恶意代码注入到目标系统中。此外,它还优化了交互式控制台的用户界面,使得渗透测试人员能够更轻松地浏览和操作攻击载荷。还有一些性能改进,提高了工具的响应速度和稳定性。

总的来说,cobalt strike 4.8是一款强大且全面的渗透测试工具,为安全专业人员提供了更多的功能和改进。它的使用可以帮助组织评估其安全性,并发现和修复潜在的网络安全威胁。但需要注意的是,只能在合法授权的情况下使用此工具,以确保遵守法律和伦理规范。

服务端搭建

服务端搭建

解释下启动参数含义:

解释下启动参数含义:

以上就成功搭建好 Cobaltstrike 服务端了,请注意两点:

以上就成功搭建好 Cobaltstrike 服务端了,请注意两点: 如图已成功连接到 CS 服务端:

如图已成功连接到 CS 服务端:

接着即可看到 Cobalt Strike 客户端出现了目标主机的信息,同时团队的其他成员也都可以对这台机器进行操作了:

接着即可看到 Cobalt Strike 客户端出现了目标主机的信息,同时团队的其他成员也都可以对这台机器进行操作了:

【注意】

【注意】

查看键盘记录:

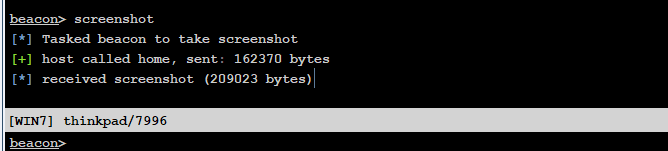

查看键盘记录: 2、screenshot 屏幕截图

2、screenshot 屏幕截图

如图可以选择目标靶机右键勾选执行操作:

如图可以选择目标靶机右键勾选执行操作:

被克隆的站点为:

被克隆的站点为: 此时靶机(物理机或者随便一个主机都行)访问目标链接:

此时靶机(物理机或者随便一个主机都行)访问目标链接: 此时访问 Web 日志功能可以查看用户输入的密码信息:

此时访问 Web 日志功能可以查看用户输入的密码信息: 同时记录往用户的输入,站点会自动跳转到真实的站点链接上:

同时记录往用户的输入,站点会自动跳转到真实的站点链接上:

此处 MailServer 配置一直失败,原因不详,请知情大佬赐教……

此处 MailServer 配置一直失败,原因不详,请知情大佬赐教…… 【Win7 切换到管理员账户的方法】以管理员身份运行 CMD,执行命令:

【Win7 切换到管理员账户的方法】以管理员身份运行 CMD,执行命令: 2、使用 mimikatz 抓取明文密码(也可以直接输入命令:

2、使用 mimikatz 抓取明文密码(也可以直接输入命令:

使用在线 Hash 计算对比下已知的密码:

使用在线 Hash 计算对比下已知的密码: 同时发现管理员账户是空密码:

同时发现管理员账户是空密码:

1、尝试进行主机提权:

1、尝试进行主机提权: 选择监听器和 EXP(此版本的 CS 只有两类提权的 EXP):

选择监听器和 EXP(此版本的 CS 只有两类提权的 EXP):

3、该默认 EXP 无法提权没关系,我们还可以自己加入一些提权脚本进去。在 Github 上有一个提权工具包,使用这个提权工具包可以增加几种提权方法:

3、该默认 EXP 无法提权没关系,我们还可以自己加入一些提权脚本进去。在 Github 上有一个提权工具包,使用这个提权工具包可以增加几种提权方法: 此时再选择提权则有多种 EXP 可以选择了:

此时再选择提权则有多种 EXP 可以选择了:

5、提权后可以抓取主机用户密码 Hash 值了:

5、提权后可以抓取主机用户密码 Hash 值了: 2、接着设置 Socks4 代理:

2、接着设置 Socks4 代理: 需要输入一个未占用的端口即可,CS 会给出一个默认端口,我们直接点击开始即可。

需要输入一个未占用的端口即可,CS 会给出一个默认端口,我们直接点击开始即可。