|

|

近视的桔子 · 中考今日起报名!聊城近3年高中录取分数线请查 ...· 8 月前 · |

|

|

彷徨的楼梯 · 梦见前男友纠缠自己,内心特别害怕。_百度知道· 9 月前 · |

|

|

打酱油的核桃 · 金华各县市最新GDP排名:义乌总量人均领先, ...· 1 年前 · |

|

|

博学的双杠 · Salsa音乐专辑推荐(一) - 知乎· 1 年前 · |

|

|

耍酷的书包 · 最赚钱车企跌落神坛?丰田汽车上半财年净利润下 ...· 1 年前 · |

现象描述

使用 SSH 登录 Linux 实例 时,提示无法连接或者连接失败,导致无法正常登录 Linux 实例。

问题定位及处理

当使用 SSH 登录 Linux 实例失败,并返回报错信息时,您可记录报错信息,并匹配以下常见的报错信息,快速定位问题并参考步骤进行解决。

SSH 登录报错 User root not allowed because not listed in AllowUsers

展开&收起现象描述

使用 SSH 登录 Linux 实例时,无法正常登录。客户端或服务端的 secure 日志中出现类似如下信息:

- Permission denied, please try again.

- User test from 192.X.X.1 not allowed because not listed in AllowUsers.

- User test from 192.X.X.1 not allowed because listed in DenyUsers.

- User root from 192.X.X.1 not allowed because a group is listed in DenyGroups.

- User test from 192.X.X.1 not allowed because none of user's groups are listed in AllowGroups.

问题原因

该问题通常是由于 SSH 服务启用了用户登录控制参数,对登录用户进行了限制。参数说明如下:

- AllowUsers :允许登录的用户白名单,只有该参数标注的用户可以登录。

- DenyUsers :拒绝登录的用户黑名单,该参数标注的用户都被拒绝登录。

- AllowGroups :允许登录的用户组白名单,只有该参数标注的用户组可以登录。

-

DenyGroups

:拒绝登录的用户组黑名单,该参数标注的用户组都被拒绝登录。

说明拒绝策略优先级高于允许策略。

解决思路

处理步骤

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,使用 VIM 编辑器进入

sshd_config配置文件。

vim /etc/ssh/sshd_config -

按

i

进入编辑模式,找到并删除以下配置,或在每行行首增加

#进行注释。

AllowUsers root test DenyUsers test DenyGroups test AllowGroups root - 按 Esc 退出编辑模式,输入 :wq 保存修改。

-

对应实际使用的操作系统,执行以下命令,重启 SSH 服务。

-

CentOS

systemctl restart sshd.service -

Ubuntu

重启 SSH 服务后,即可使用 SSH 登录。详情请参见 使用 SSH 登录 Linux 实例 。service sshd restart

-

CentOS

SSH 登录报错 Disconnected:No supported authentication methods available

展开&收起现象描述

Permission denied (publickey,gssapi-keyex,gssapi-with-mic).

sshd[10826]: Connection closed by xxx.xxx.xxx.xxx.

Disconnected:No supported authentication methods available.问题原因

SSH 服务修改了

PasswordAuthentication

参数,禁用了密码验证登录导致。

解决思路

处理步骤

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,使用 VIM 编辑器进入

sshd_config配置文件。

vim /etc/ssh/sshd_config -

按

i

进入编辑模式,将

PasswordAuthentication no修改为PasswordAuthentication yes。 - 按 Esc 退出编辑模式,并输入 :wq 保存修改。

-

对应实际使用的操作系统,执行以下命令,重启 SSH 服务。

-

CentOS

systemctl restart sshd.service -

Ubuntu

重启 SSH 服务后,即可使用 SSH 登录。详情请参见 使用 SSH 登录 Linux 实例 。service sshd restart

-

CentOS

SSH 登录报错 ssh_exchange_identification: read: Connection reset by peer

展开&收起现象描述

使用 SSH 登录时,出现报错信息 “ssh_exchange_identification: read: Connection reset by peer”。或出现以下报错信息:

- “ssh_exchange_identification: Connection closed by remote host”

- “kex_exchange_identification: read: Connection reset by peer”

- “kex_exchange_identification: Connection closed by remote host”

问题原因

解决思路

参考 处理步骤 ,从访问策略、防火墙规则、sshd 配置及网络环境几方面定位及解决问题。

处理步骤

检查及调整访问策略设置

in.sshd:ALL # 阻止全部ssh连接

in.sshd:218.64.87.0/255.255.255.128 # 阻止218.64.87.0—-127的ssh

ALL:ALL # 阻止所有TCP连接

使用 VNC 登录 Linux 实例

后,请检查

/etc/hosts.deny

文件及

/etc/hosts.allow

文件。并根据检查结果选择以下处理方式:

- 配置有误,请按需修改,更改即时生效。

-

未配置或配置无误,请进行下一步。

说明若您未配置访问策略,则默认文件均为空,且允许所有连接。

检查 iptables 防火墙规则

检查是否 iptables 防火墙规则是否被修改,包括使用某些入侵防御软件,例如 Fail2ban 及 denyhost 等。执行以下命令,查看防火墙是否阻止过 SSH 连接。

sudo iptables -L --line-number- 若 SSH 连接被阻止,请通过对应软件白名单等相关策略自行设置。

- 若 SSH 连接未被阻止,请进行下一步。

检查及调整 sshd 配置

-

执行以下命令,使用 VIM 编辑器进入

sshd_config配置文件。

vim /etc/ssh/sshd_config -

检查

MaxStartups值是否需调整。sshd_config配置文件中通过MaxStartups设置允许的最大连接数,如果短时间需建立较多连接,则需适当调整该值。 -

若需调整,则请参考以下步骤修改:

-

按

i

进入编辑模式,修改完成后按

Esc

退出编辑模式,并输入

:wq

保存修改。

说明MaxStartups 10:30:100为默认配置,指定 SSH 守护进程未经身份验证的并发连接的最大数量。10:30:100表示从第10个连接开始,以30%的概率拒绝新的连接,直到连接数达到100。

-

执行以下命令,重启 sshd 服务。

service sshd restart

-

按

i

进入编辑模式,修改完成后按

Esc

退出编辑模式,并输入

:wq

保存修改。

- 若无需调整,请进行下一步。

测试网络环境

-

检查是否使用了

内网 IP

进行登录。

- 是,请切换为 公网 IP 后再次进行尝试。

- 否,请进行下一步。

-

使用其他网络环境测试是否连接正常。

- 是,请重启实例后使用 VNC 登录实例。

- 否,请根据测试结果解决网络环境问题。

若至此您仍未解决 SSH 登录问题,则可能是由于系统内核出现异常或其他潜在原因导致,请通过 在线支持 联系我们进一步处理问题。

SSH 登录报错 Permission denied, please try again

展开&收起现象描述

root 用户使用 SSH 登录 Linux 实例时,出现报错信息 “Permission denied, please try again”。

问题原因

系统启用了 SELinux 服务,或是由 SSH 服务修改了

PermitRootLogin

配置所致。

解决思路

参考

处理步骤

,检查 SELinux 服务及 SSH 配置文件

sshd_config

中的

PermitRootLogin

参数,核实问题原因并解决问题。

处理步骤

检查及关闭 SELinux 服务

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看当前 SELinux 服务状态。

/usr/sbin/sestatus -venabled即处于开启状态,disabled即处于关闭状态。如下所示,则为开启状态:

SELinux status: enabled -

您可结合实际情况,临时或永久关闭 SELinux 服务。

-

临时关闭 SELinux 服务

执行以下命令,临时关闭 SELinux。修改实时生效,无需重启系统或实例。

setenforce 0 -

永久关闭 SELinux 服务

执行以下命令,关闭 SELinux 服务。

sed -i 's/SELINUX=enforcing/SELINUX=disabled/' /etc/selinux/config注意- 该命令仅适用于 SELinux 服务为 enforcing 状态时。

- 执行命令后需重启系统或实例,使修改生效。

-

临时关闭 SELinux 服务

检查及调整 sshd 配置

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,使用 VIM 编辑器进入

sshd_config配置文件。

vim /etc/ssh/sshd_config -

按

i

进入编辑模式,将

PermitRootLogin no修改为PermitRootLogin yes。说明:-

若

sshd_config中未配置该参数,则默认允许 root 用户登录。 - 该参数仅影响 root 用户使用 SSH 登录,不影响 root 用户通过其他方式登录实例。

-

若

- 按 Esc 退出编辑模式,并输入 :wq 保存修改。

-

执行以下命令,重启 SSH 服务。

重启 SSH 服务后,即可使用 SSH 登录。详情请参见 使用 SSH 登录 Linux 实例 。service sshd restart

SSH 登录时报错 Too many authentication failures for root

展开&收起现象描述

使用 SSH 登录时,登录时多次输入密码后返回报错信息 “Too many authentication failures for root”,并且连接中断。

问题原因

在多次连续输入错误密码后,触发了 SSH 服务密码重置策略导致。

解决思路

处理步骤

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,使用 VIM 编辑器进入

sshd_config配置文件。

vim /etc/ssh/sshd_config -

查看是否包含类似如下配置。

MaxAuthTries 5说明- 该参数默认未启用,用于限制用户每次使用 SSH 登录时,能够连续输入错误密码的次数。超过设定的次数则会断开 SSH 连接,并显示相关错误信息。但相关账号不会被锁定,仍可重新使用 SSH 登录。

-

请您结合实际情况确定是否需修改配置,如需修改,建议您备份

sshd_config配置文件。

-

按

i

进入编辑模式,修改以下配置,或在行首增加

#进行注释。

MaxAuthTries <允许输入错误密码的次数> - 按 Esc 退出编辑模式,输入 :wq 保存修改。

-

执行以下命令,重启 SSH 服务。

重启 SSH 服务后,即可使用 SSH 登录。详情请参见 使用 SSH 登录 Linux 实例 。service sshd restart

SSH 启动时报错 error while loading shared libraries

展开&收起现象描述

Linux 实例启动 SSH 服务,在 secure 日志文件中,或直接返回类似如下错误信息:

- “error while loading shared libraries: libcrypto.so.10: cannot open shared object file: No such file or directory”

- “PAM unable to dlopen(/usr/lib64/security/pam_tally.so): /usr/lib64/security/pam_tally.so: cannot open shared object file: No such file or directory”

问题原因

SSH 服务运行依赖相关的系统库文件丢失或权限配置等异常所致。

解决思路

处理步骤

说明本文以处理 libcrypto.so.10 库文件异常为例,其他库文件异常的处理方法类似,请结合实际情况进行操作。

获取库文件信息

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看 libcrypto.so.10 库文件信息。

ll /usr/lib64/libcrypto.so.10/usr/lib64/libcrypto.so.10是libcrypto.so.1.0.2k库文件的软链接。

lrwxrwxrwx 1 root root 19 Jan 19 2021 /usr/lib64/libcrypto.so.10 -> libcrypto.so.1.0.2k -

执行以下命令,查看

libcrypto.so.1.0.2k库文件信息。

ll /usr/lib64/libcrypto.so.1.0.2k

-rwxr-xr-x 1 root root 2520768 Dec 17 2020 /usr/lib64/libcrypto.so.1.0.2k - 记录正常库文件的路径、权限、属组等信息,并通过以下方式进行处理:

查找及替换库文件

-

执行以下命令,查找

libcrypto.so.1.0.2k文件。

find / -name libcrypto.so.1.0.2k -

根据返回结果,执行以下命令,将库文件拷贝至正常目录。

cp <步骤1获取的库文件绝对路径> /usr/lib64/libcrypto.so.1.0.2k -

依次执行以下命令,修改文件权限、所有者及属组。

chmod 755 /usr/lib64/libcrypto.so.1.0.2kchown root:root /usr/lib64/libcrypto.so.1.0.2k -

执行以下命令,创建软链接。

ln -s /usr/lib64/libcrypto.so.1.0.2k /usr/lib64/libcrypto.so.10 -

执行以下命令,启动 SSH 服务。

service sshd start

外部文件上传

-

通过 FTP 软件将其他正常服务器上的

libcrypto.so.1.0.2k的库文件上传至目标服务器的\tmp目录。

说明本文以上传至目标服务器的

\tmp目录为例,您可结合实际情况进行修改。 -

执行以下命令,将库文件拷贝至正常目录。

cp /tmp/libcrypto.so.1.0.2k /usr/lib64/libcrypto.so.1.0.2k -

依次执行以下命令,修改文件权限、所有者及属组。

chmod 755 /usr/lib64/libcrypto.so.1.0.2kchown root:root /usr/lib64/libcrypto.so.1.0.2k -

执行以下命令,创建软链接。

ln -s /usr/lib64/libcrypto.so.1.0.2k /usr/lib64/libcrypto.so.10 -

执行以下命令,启动 SSH 服务。

service sshd start

通过快照回滚恢复

可通过回滚实例系统盘的历史快照进行库文件恢复,详情请参见

从快照回滚数据

。

注意

- 快照回滚会导致快照创建后的数据丢失,请谨慎操作。

- 建议按快照创建时间从近到远的顺序逐一尝试回滚,直至 SSH 服务正常运行。若回滚后仍无法正常运行 SSH 服务,则说明该时间点的系统已经出现异常。

SSH 服务启动时报错 fatal: Cannot bind any address

展开&收起现象描述

Linux 实例启动 SSH 服务时,直接返回或在 secure 日志文件中出现类似如下错误信息:

FAILED.

fatal: Cannot bind any address.

address family must be specified before ListenAddress.问题原因

解决思路

处理步骤

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,使用 VIM 编辑器进入

sshd_config配置文件。

vim /etc/ssh/sshd_config -

查看是否包含类似如下配置。

AddressFamily inet6- inet :使用 IPv4 协议簇,为默认值。

- inet6 :使用 IPv6 协议簇。

- any :同时启用 IPv4 和 IPv6 协议簇。

-

按

i

进入编辑模式,修改为以下配置,或在行首增加

#进行注释。

AddressFamily inet注意AddressFamily参数需在ListenAddress前配置才可生效。 - 按 Esc 退出编辑模式,并输入 :wq 保存修改。

-

执行以下命令,重启 SSH 服务。

重启 SSH 服务后,即可使用 SSH 登录。详情请参见 使用 SSH 登录 Linux 实例 。service sshd restart

SSH 服务启动时报错 Bad configuration options

展开&收起现象描述

Linux 实例启动 SSH 服务时,直接返回或在 secure 日志文件中出现类似如下错误信息:

/etc/ssh/sshd_config: line 2: Bad configuration options:\\

/etc/ssh/sshd_config: terminating, 1 bad configuration options问题描述

解决思路

参考处理步骤提供的以下处理项,修复

sshd_config

配置文件。

处理步骤

对应错误信息修改配置文件

若错误信息中明确指出了错误配置,则可通过 VIM 编辑器直接修改

/etc/ssh/sshd_config

配置文件。您可参考其他实例的正确配置文件进行修改。

外部文件上传

-

通过 FTP 软件将其他正常服务器上的

/etc/ssh/sshd_config的库文件上传至目标服务器的\tmp目录。

说明本文以上传至目标服务器的

\tmp目录为例,您可结合实际情况进行修改。 -

执行以下命令,将库文件拷贝至正常目录。

cp /tmp/sshd_config /etc/ssh/sshd_config -

依次执行以下命令,修改文件权限、所有者及属组。

chmod 600 /etc/ssh/sshd_configchown root:root /etc/ssh/sshd_config -

执行以下命令,启动 SSH 服务。

service sshd start

重新安装 SSH 服务

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,卸载 SSH 服务。

rpm -e openssh-server -

执行以下命令,安装 SSH 服务。

yum install openssh-server -

执行以下命令,启动 SSH 服务。

service sshd start

通过快照回滚恢复

可通过回滚实例系统盘的历史快照进行库文件恢复,详情请参见

从快照回滚数据

。

注意

- 快照回滚会导致快照创建后的数据丢失,请谨慎操作。

- 建议按快照创建时间从近到远的顺序逐一尝试回滚,直至 SSH 服务正常运行。若回滚后仍无法正常运行 SSH 服务,则说明该时间点的系统已经出现异常。

SSH 启用 UseDNS 导致 SSH 登录或数据传输速度变慢

展开&收起现象描述

Linux 实例通过外网使用 SSH 登录或进行数据传输时,速度很慢。在切换为内网后,登录及数据传输速度仍然很慢。

问题原因

解决思路

处理步骤

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,使用 VIM 编辑器进入

sshd_config配置文件。

vim /etc/ssh/sshd_config -

查看是否包含如下配置:

UseDNS yes -

按

i

进入编辑模式,删除配置或在行首增加

#进行注释。 -

执行以下命令,重启 SSH 服务。

重启 SSH 服务后,即可使用 SSH 登录。详情请参见 使用 SSH 登录 Linux 实例 。service sshd restart

SSH 登录报错 No supported key exchange algorithms

展开&收起现象描述

使用 SSH 登录 Linux 实例时,无法正常登录。客户端或服务端的 secure 日志中可能出现类似如下错误信息::

- Read from socket failed: Connection reset by peer.

- Connection closed by 192.X.X.1.

- sshd error: could not load host key.

- fatal: No supported key exchange algorithms [preauth].

- DSA host key for 192.X.X.1 has changed and you have requested strict checking.

- Host key verification failed.

- ssh_exchange_identification: read: Connection reset by peer.

问题原因

通常是由于 SSH 服务相关的密钥文件出现异常,导致 sshd 守护进程无法加载到正确的 SSH 主机密钥。常见异常原因如下:

解决思路

处理步骤

检查及修改文件权限

- 使用 VNC 登录 Linux 实例 。

-

依次执行以下命令,恢复相关文件的默认权限。

cd /etc/ssh/chmod 600 ssh_host_*chmod 644 *.pub -

执行

ll命令,查看文件权限。返回如下结果,表明文件权限正常。

total 156 -rw-------. 1 root root 125811 Nov 23 2013 moduli -rw-r--r--. 1 root root 2047 Nov 23 2013 ssh_config -rw------- 1 root root 3639 May 16 11:43 sshd_config -rw------- 1 root root 668 May 20 23:31 ssh_host_dsa_key -rw-r--r-- 1 root root 590 May 20 23:31 ssh_host_dsa_key.pub -rw------- 1 root root 963 May 20 23:31 ssh_host_key -rw-r--r-- 1 root root 627 May 20 23:31 ssh_host_key.pub -rw------- 1 root root 1675 May 20 23:31 ssh_host_rsa_key -rw-r--r-- 1 root root 382 May 20 23:31 ssh_host_rsa_key.pub

检查及修改文件有效性

-

SSH 服务在启动时会自动重建丢失的密钥文件。依次执行以下命令,确认存在

ssh_host_*文件。

cd /etc/ssh/llssh_host_*文件。

total 156 -rw-------. 1 root root 125811 Nov 23 2013 moduli -rw-r--r--. 1 root root 2047 Nov 23 2013 ssh_config -rw------- 1 root root 3639 May 16 11:43 sshd_config -rw------- 1 root root 672 May 20 23:08 ssh_host_dsa_key -rw-r--r-- 1 root root 590 May 20 23:08 ssh_host_dsa_key.pub -rw------- 1 root root 963 May 20 23:08 ssh_host_key -rw-r--r-- 1 root root 627 May 20 23:08 ssh_host_key.pub -rw------- 1 root root 1675 May 20 23:08 ssh_host_rsa_key -rw-r--r-- 1 root root 382 May 20 23:08 ssh_host_rsa_key.pub -

执行以下命令,删除相关文件。

rm -rf ssh_host_*

sudo rm -r /etc/ssh/ssh*key -

执行

ll命令,确认文件是否成功删除。返回结果如下所示,则说明已成功删除。

total 132 -rw-------. 1 root root 125811 Nov 23 2013 moduli -rw-r--r--. 1 root root 2047 Nov 23 2013 ssh_config -rw------- 1 root root 3639 May 16 11:43 sshd_config -

执行以下命令,重启 SSH 服务,自动生成相关文件。

service sshd restart

sudo dpkg-reconfigure openssh-server -

执行

ll命令,确认是否成功生成ssh_host_*文件。返回结果如下,则说明已成功生成。

total 156 -rw-------. 1 root root 125811 Nov 23 2013 moduli -rw-r--r--. 1 root root 2047 Nov 23 2013 ssh_config -rw------- 1 root root 3639 May 16 11:43 sshd_config -rw------- 1 root root 668 May 20 23:16 ssh_host_dsa_key -rw-r--r-- 1 root root 590 May 20 23:16 ssh_host_dsa_key.pub -rw------- 1 root root 963 May 20 23:16 ssh_host_key -rw-r--r-- 1 root root 627 May 20 23:16 ssh_host_key.pub -rw------- 1 root root 1671 May 20 23:16 ssh_host_rsa_key -rw-r--r-- 1 root root 382 May 20 23:16 ssh_host_rsa_key.pub

SSH 服务启动时报错 must be owned by root and not group or word-writable

展开&收起现象描述

Linux 实例启动 SSH 服务时,返回 “must be owned by root and not group or word-writable” 错误信息。

问题原因

通常是由于 SSH 服务相关权限,或属组异常所致。基于安全性考虑,SSH 服务对相关目录或文件的权限配置及属组等均有一定要求。

解决思路

处理步骤

说明本步骤以 CentOS 7.6 操作系统环境为例,请您结合实际业务情况进行操作。

检查及修复 /var/empty/sshd 目录配置

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看

/var/empty/sshd目录权限配置。

ll -d /var/empty/sshd/

drwx--x--x. 2 root root 4096 Aug 9 2019 /var/empty/sshd/ -

对比实际返回结果与默认权限配置,若不相同,则请依次执行以下命令,恢复默认配置。

说明/var/empty/sshd目录权限默认为711,默认为 root 属组的 root 用户。chown -R root:root /var/empty/sshdchmod -R 711 /var/empty/sshd -

执行以下命令,重启 SSH 服务。

systemctl restart sshd.service

检查及修复 /etc/securetty 文件配置

-

执行如下命令,查看

/etc/securetty文件权限配置。

ll /etc/securetty

-rw-------. 1 root root 255 Aug 5 2020 /etc/securetty -

对比实际返回结果与默认权限配置,若不相同,则请依次执行以下命令,恢复默认配置。

说明/etc/securetty文件权限默认为600,默认为 root 属组的 root 用户。chown root:root /etc/securettychmod 600 /etc/securetty -

执行以下命令,重启 SSH 服务。

systemctl restart sshd.service

SSH 登录时报错 Host key verification failed

展开&收起现象描述

使用 SSH 登录 Linux 实例时,无法正常登录,且出现以下报错信息:

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY!

Someone could be eavesdropping on you right now (man-in-the-middle attack)!

It is also possible that the RSA host key has just been changed.

The fingerprint for the RSA key sent by the remote host is

ae:6e:68:4c:97:a6:91:81:11:38:8d:64:ff:92:13:50.

Please contact your system administrator.

Add correct host key in /root/.ssh/known_hosts to get rid of this message.

Offending key in /root/.ssh/known_hosts:70

RSA host key for x.x.x.x has changed and you have requested strict checking.

Host key verification failed.X.X.X.X (端口:XX)的主机密钥与本地主机密钥数据库中保存的不一致。主机密钥已更改或有人试图监听此连接。若无法确定,建议取消此连接。问题原因

Linux 实例重装系统操作后,账户信息等变更使 SSH 公钥变更,造成客户端保存的公钥指纹与服务器端不一致,导致 SSH 认证失败拒绝登录。

解决思路

对应客户端实际使用操作系统,参考处理步骤中提供的步骤进行操作。

处理步骤

Windows 客户端

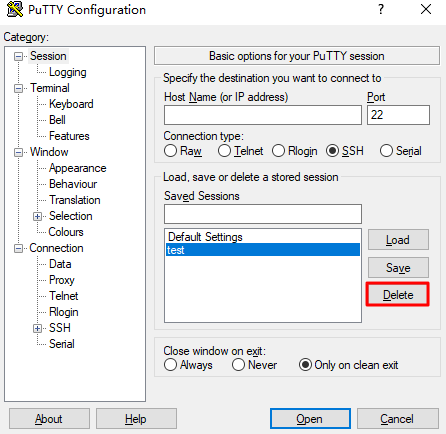

说明本文 SSH 客户端以 PuTTY 为例,请您结合实际情况进行操作。

- 启动 PuTTY。

-

在登录页面,选择会话后单击

Delete

进行删除。如下图所示:

- 参考 使用远程登录软件登录 Linux 实例 ,重新使用用户名及密码登录实例,确认保存新的公钥指纹后,即可成功登录。

Linux 客户端

说明本文 Linux 实例操作系统以 CentOS 6.5 为例,不同版本操作系统可能存在区别,请您结合实际情况操作。

- 使用 VNC 登录 Linux 实例 。

-

执行如下命令,进入对应账号的

known_hosts文件。

vi ~/.ssh/known_hosts -

按

i

进入编辑模式,删除 Linux 实例 IP 对应的条目。类似如下信息:

1.14.xxx.xx skowcenw96a/pxka32sa.... dsaprgpck2wa22mvi332ueddw... - 按 Esc 输入 :wq 保存修改并退出。

- 参考 使用 SSH 登录 Linux 实例 ,重新连接 Linux 实例,确认保存新的公钥指纹后,即可成功登录。

SSH 登录报错 pam_listfile(sshd:auth): Refused user root for service sshd

展开&收起现象描述

- sshd[1199]: pam_listfile(sshd:auth): Refused user root for service sshd

- sshd[1199]: Failed password for root from 192.X.X.1 port 22 ssh2

- sshd[1204]: Connection closed by 192.X.X.2

问题原因

pam 模块(pam_listfile.so)相关访问控制策略导致用户登录失败。

pam 模块介绍

pam(Pluggable Authentication Modules)是由 Sun 提出的一种认证机制。通过提供一些动态链接库和一套统一的 API,将系统提供的服务和该服务的认证方式分开。使系统管理员可以灵活地根据需求给不同的服务配置不同的认证方式,而无需更改服务程序,同时也便于向系统中添加新的认证手段。

每个启用了 pam 模块的应用程序,在

/etc/pam.d

目录中都有对应的同名配置文件。例如,login 命令的配置文件是

/etc/pam.d/login

,可以在相应配置文件中配置具体的策略。关于更多 pam_listfile 信息,请查阅

linux-pam.org 官方文档

。

解决思路

参考 处理步骤 检查并修复 pam 模块。

处理步骤

说明本文处理步骤以 CentOS 6.5 操作系统为例,不同操作系统版本有一定区别,请结合实际情况进行操作。

- 使用 VNC 登录 Linux 实例 。

-

使用

cat命令,查看对应 pam 配置文件。说明如下:文件 功能说明 /etc/pam.d/login控制台(管理终端)对应配置文件 /etc/pam.d/sshdSSH 登录对应配置文件 /etc/pam.d/system-auth系统全局配置文件 -

查看是否存在类似如下配置。

auth required pam_listfile.so item=user sense=allow file=/etc/ssh/whitelist onerr=fail- item :设置访问控制的对象类型。可选值为 tty、user、rhost、ruser、group 和 shell。

- sense :在配置文件中找到符合条件项目的控制方式。可选值为 allow 和 deny。allow 代表白名单方式,deny 代表黑名单方式。

- file :用于指定配置文件的全路径名称。

- onerr :定义出现错误时的缺省返回值。例如,无法打开配置文件的错误。

-

使用 VIM 编辑器,删除策略配置,或在行首增加

#进行注释。

说明相关策略配置可一定程度提高服务器的安全性,请您集合实际情况进行修改,建议修改前进行备份。

# auth required pam_listfile.so item=user sense=allow file=/etc/ssh/whitelist onerr=fail - 使用 SSH 登录实例,详情请参见 使用 SSH 登录 Linux 实例 。

SSH 登录时报错 requirement "uid >= 1000" not met by user "root"

展开&收起现象描述

pam_succeed_if(sshd:auth): requirement "uid >= 1000" not met by user "root".问题原因

pam 模块的策略配置禁止了 UID 小于1000的用户进行登录。

解决方案

处理步骤

说明本文处理步骤以 CentOS 6.5 操作系统为例,不同操作系统版本有一定区别,请结合实际情况进行操作。

- 使用 VNC 登录 Linux 实例 。

-

使用

cat命令,查看对应 pam 配置文件。说明如下:文件 功能说明 /etc/pam.d/login控制台(管理终端)对应配置文件 /etc/pam.d/sshdSSH 登录对应配置文件 /etc/pam.d/system-auth系统全局配置文件 -

查看是否存在类似如下配置。

auth required pam_succeed_if.so uid >= 1000 -

使用 VIM 编辑器,修改、删除策略配置或在行首增加

#进行注释。请结合实际情况进行修改,建议修改前进行备份。

auth required pam_succeed_if.so uid <= 1000 # 修改策略 # auth required pam_succeed_if.so uid >= 1000 # 注释相关配置 - 使用 SSH 登录实例,详情请参见 使用 SSH 登录 Linux 实例 。

SSH 登录时报错 Maximum amount of failed attempts was reached

展开&收起现象描述

使用 SSH 登录 Linux 实例时,出现 “Maximum amount of failed attempts was reached” 报错信息。

问题原因

连续多次输入错误密码,触发系统 pam 认证模块策略限制,导致用户被锁定。

解决方案

参考处理步骤提供的处理项,结合实际情况进行操作:

处理步骤

说明本文处理步骤以 CentOS 7.6 及 CentOS 6.5 操作系统为例,不同操作系统版本有一定区别,请结合实际情况进行操作。

root 用户未被锁定

- 使用 root 用户登录实例,详情请参见 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看系统全局 pam 配置文件。

cat /etc/pam.d/system-auth -

执行以下命令,查看本地终端对应的 pam 配置文件。

cat /etc/pam.d/login -

执行以下命令,查看 SSH 服务对应的 pam 配置文件。

cat /etc/pam.d/sshd -

使用 VIM 编辑器编辑以上文件相关内容,修改、删除对应配置或在行首增加

#注释配置。本文以注释配置为例,修改完成后,相关配置如下所示:

#auth required pam_tally2.so deny=3 unlock_time=5 #auth required pam_tally.so onerr=fail no_magic_root #auth requeired pam_tally2.so deny=5 lock_time=30 unlock_time=10 even_deny_root root_unlock_time=10-

此处使用

pam_tally2模块,如果不支持则可以使用pam_tally模块。不同的 pam 版本,设置可能有所不同,具体使用方法请参照相关模块的使用规则。 -

pam_tally2与pam_tally模块都可以用于账户锁定策略控制。两者的区别是前者增加了自动解锁时间的功能。 -

even_deny_root指限制 root 用户。 -

deny指设置普通用户和 root 用户连续错误登录的最大次数。超过最大次数,则锁定该用户。 -

unlock_time指设定普通用户锁定后,指定时间后解锁,单位为秒。 -

root_unlock_time指设定 root 用户锁定后,指定时间后解锁,单位为秒。

-

此处使用

- 使用 SSH 登录实例,详情请参见 使用 SSH 登录 Linux 实例 。

root 用户被锁定

- 使用单用户模式登录实例,详情请参见 设置 Linux 云服务器进入单用户模式 。

-

在单用户模式下,依次执行以下命令,手动解锁 root 用户。

pam_tally2 -u root #查看root用户登录密码连续输入错误次数pam_tally2 -u root -r #清除root用户密码连续输入错误次数authconfig --disableldap --update #更新PAM安全认证记录 - 重启实例。

- 参考 root 用户未被锁定 步骤,在对应的 pam 配置文件进行注释、修改或更新即可。

- 使用 SSH 登录实例,详情请参见 使用 SSH 登录 Linux 实例 。

SSH 登录时报错 login: Module is unknown

展开&收起现象描述

使用 SSH 登录 Linux 实例时,无法登录成功,且 secure 日志中出现类似如下报错信息:

login: Module is unknown.

login: PAM unable to dlopen(/lib/security/pam_limits.so): /lib/security/pam_limits.so: cannot open shared object file: No such file or directory.问题原因

| 文件 | 功能说明 |

|---|---|

/etc/pam.d/login

|

控制台(管理终端)对应配置文件 |

/etc/pam.d/sshd

|

SSH 登录对应配置文件 |

/etc/pam.d/system-auth

|

系统全局配置文件 |

解决思路

处理步骤

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看 pam 配置文件。

cat [对应 pam 配置文件的绝对路径]/lib/security/pam_limits.so。

session required pam_limits.so -

执行以下命令,确认

/lib/security/pam_limits.so路径是否错误。

ll /lib/security/pam_limits.so-

是,则使用 VIM 编辑器编辑 pam 配置文件,修复

pam_limits.so模块路径。64位系统的 Linux 实例中,正确路径应该为/lib64/security。 修改后配置信息应如下所示:

session required /lib64/security/pam_limits.so - 否,则请通过 在线支持 寻求帮助。

-

是,则使用 VIM 编辑器编辑 pam 配置文件,修复

- 使用 SSH 登录实例,详情请参见 使用 SSH 登录 Linux 实例 。

病毒引起 SSH 服务运行异常报错 fatal: mm_request_send: write: Broken pipe

展开&收起现象描述

病毒引发 SSH 服务运行异常,系统提示 “fatal: mm_request_send: write: Broken pipe” 报错信息。

问题原因

可能是由于 udev-fall 等病毒影响了 SSH 服务的正常运行所致。

解决思路

处理步骤

临时处理方法

本文以 udev-fall 病毒为例,您可通过下步骤,临时恢复 SSH 服务的正常运行。

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看 udev-fall 病毒进程信息,并记录该进程 ID。

ps aux | grep udev-fall -

执行以下命令,根据获取的 udev-fall 病毒进程 ID,结束 udev-fall 病毒进程。

kill -9 [病毒进程 ID] -

执行以下命令,取消 udev-fall 病毒程序的自动运行设置。

chkconfig udev-fall off -

执行以下命令,删除所有 udev-fall 病毒程序相关指令和启动配置。

for i in ` find / -name "udev-fall"`; do echo '' > $i && rm -rf $i; done -

执行以下命令,重启 SSH 服务。

systemctl restart sshd.service

可靠处理方法

由于无法明确病毒或者恶意入侵者是否对系统做过其他篡改,或隐藏了其他病毒文件。为了服务器的长期稳定运行,建议通过回滚实例系统盘历史快照的方式,来将服务器恢复到正常状态。详情请参见

从快照回滚数据

。

注意

- 快照回滚会导致快照创建后的数据丢失,请谨慎操作。

- 建议按快照创建时间从近到远的顺序逐一尝试回滚,直至 SSH 服务正常运行。若回滚后仍无法正常运行 SSH 服务,则说明该时间点的系统已经出现异常。

SSH 服务启动时报错 main process exited, code=exited

展开&收起现象描述

在 Linux 实例中,使用 service 或 systemctl 命令启动 SSH 服务时,命令行没有返回报错信息,但服务没有正常运行。secure 日志中发现类似如下错误信息:

sshd.service: main process exited, code=exited, status=203/EXEC.

init: ssh main process (1843) terminated with status 255.问题原因

通常是 PATH 环境变量配置异常,或 SSH 软件包相关文件被移除导致。

解决方案

参考 处理步骤 ,检查并修复 PATH 环境变量,或重新安装 SSH 软件包。

处理步骤

说明本文处理步骤以 CentOS 6.5 操作系统为例,不同操作系统版本有一定区别,请结合实际情况进行操作。

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,检查环境变量配置。

echo $PATH -

对比实际返回 PATH 环境变量与默认值。PATH 环境变量默认值:

/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin

export PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin -

执行如下命令,查找并确认 sshd 程序路径。

find / -name sshd-

返回结果如下,则说明 sshd 程序文件已存在。

/usr/sbin/sshd - 若对应文件不存在,则请重新安装 SSH 软件包。

-

返回结果如下,则说明 sshd 程序文件已存在。

-

执行以下命令,重启 SSH 服务。

service sshd restart

SSH 登录时报错 pam_limits(sshd:session):could not sent limit for ‘nofile’

展开&收起现象描述

-bash: fork: retry: Resource temporarily unavailable.

pam_limits(sshd:session):could not sent limit for 'nofile':operaton not permitted.

Permission denied.问题原因

通常是由于当前 Shell 进程或文件开启的数量,超出服务器 Ulimit 系统环境限制导致。

解决思路

参考 处理步骤 ,结合实际使用的操作系统版本,修改 limits.conf 文件永久变更 Ulimit 系统环境限制。

处理步骤

说明

- CentOS 6系统版本及之后发行版本中,增加了

X-nproc.conf文件管理 Ulimit 系统环境限制,操作步骤以 CentOS 6进行区分。X-nproc.conf文件在不同系统版本中前缀数字不同,在 CentOS 6中为90-nproc.conf,在 CentOS 7中为20-nproc.conf,请以实际情况环境为准。- 本文以 CentOS 7.6 及 CentOS 5 操作系统环境为例,请您结合实际业务情况进行操作。

CentOS 6之前版本

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看系统当前 Ulimit 系统资源限制信息。

cat /etc/security/limits.conf- <domain> :需要限制的系统用户,可以用 * 代替所有用户。

-

<type>

:soft、hard 和 - 三种参数。

- soft 指当前系统已经生效的 <value> 值。

- hard 指系统中设定的最大 <value> 值。

- soft 的限制不能比 hard 限制高,- 表示同时设置 soft 和 hard 的值。

-

<item>

:需要限制的使用资源类型。

- core 指限制内核文件的大小。

- rss 指最大持久设置大小。

- nofile 指打开文件的最大数目。

- noproc 指进程的最大数目。

-

默认未设置系统资源限制,请根据实际情况进行判断,如果系统开启并配置系统资源限制,则需通过编辑

limits.conf文件,选择注释、修改或删除noproc或nofile参数限制的资源类型代码操作。

修改前建议执行以下命令,备份limits.conf文件。

cp -af /etc/security/limits.conf /root/limits.conf_bak - 修改完成后,重启实例即可。

CentOS 6之后版本

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看系统当前 Ulimit 系统资源限制信息。

cat /etc/security/limits.d/20-nproc.conf

-

参考

CentOS 6之前版本

版本步骤,修改

/etc/security/limits.d/20-nproc.conf文件,建议修改前进行文件备份。 - 修改完成后,重启实例即可。

SSH 登录报错 pam_unix(sshdsession) session closed for user

展开&收起现象描述

使用 SSH 登录 Linux 实例时,输入正确的用户及密码无法登录成功。直接返回或在 secure 日志出现类似如下错误信息:

- This account is currently not available.

- Connection to 127.0.0.1 closed.

- Received disconnect from 127.0.0.1: 11: disconnected by user.

- pam_unix(sshd:session): session closed for user test.

问题原因

解决思路

参考 处理步骤 ,检查并修复对应用户的默认 Shell 配置。

处理步骤

- 使用 VNC 登录 Linux 实例 。

-

执行以下命令,查看 test 用户的默认 Shell。

cat /etc/passwd | grep test

test:x:1000:1000::/home/test:/sbin/nologin -

执行以下命令,使用 VIM 编辑器编辑

/etc/passwd文件。建议在修改前进行文件备份。

vim /etc/passwd -

按

i

进入编辑模式,将

/sbin/nologin修改为/bin/bash。 - 按 Esc 输入 :wq ,保存编辑并退出。

- 使用 SSH 登录实例,详情请参见 使用 SSH 登录 Linux 实例 。