目录0x01

漏洞简介0x02

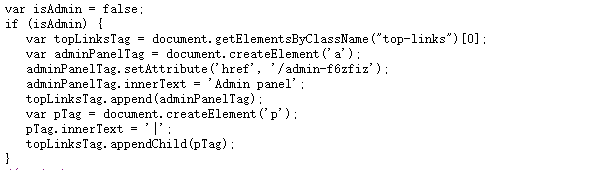

漏洞是怎么发生的0x03

漏洞危害0x04 测试方法操作系统版本中间件的类型、版本Web敏感

信息网络

信息泄露第三方软件应用敏感

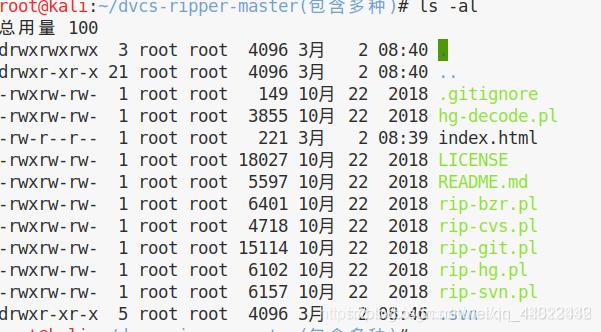

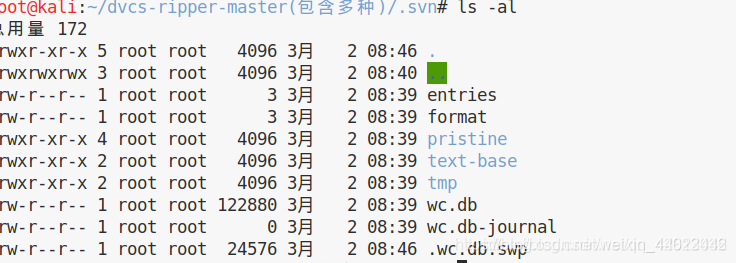

信息搜集工具0x05靶机演示错误

信息导致的

信息泄露调试数据导致的

信息泄露备份文件导致的

信息泄露由于配置不当引发的

信息泄露0x06 实战演示

漏洞描述获取目标

漏洞复现0x07

漏洞修复参考

0x01

漏洞简介

敏感数据包括但不限于:口令、密钥、证书、会话标识、License、隐私数据(如短消息的内容)、授权凭据、个人数据(如姓名、住址、电话等)等。

系统暴露系统内部信息,如网站绝对路径、网页源代码、SQL语句、中间件版本和程序异常等信息。数据库的敏感信息泄露(数据库表段等信息泄露),攻击者可能利用此缺陷对客户端或服务器发送特殊构造的数据,发出攻击,从而了解后台数据库表等信息,对系统安全构成威胁。通过系统暴露出的异常信息,便于入侵者了解系统框架及代码等,从而加大系统被侵入的风险

解决方案:

1.对用户输入的异常字符做过滤,防止网站绝对路径、网页源代码和SQL语句等信息输出。

2.屏蔽应用程序报错回显,防止恶意用户获得服务器的敏感信息,或对出错信息进

文章目录那么到底什么是信息泄漏漏洞?信息公开的例子有哪些?信息泄露漏洞如何产生的?信息泄露漏洞的影响是什么?如何评估信息泄露漏洞的严重性如何防止信息泄露漏洞?

题外话:“信息泄漏”,“泄漏出来的信息”这玩意儿这玩意儿也算是个洞???

要知道在渗透初期,渗透测试人员会针对目标进行信息收集这是必不可少的,甚至可以说信息收集贯穿了渗透测试的每一个每一个阶段。

那么到底什么是信息泄漏漏洞?

信息泄露,是指网站在无意间的情况下向用户泄露的敏感信息。结合上下流量包信息,网站可能会将各种各样的信息泄漏给潜在的攻击者。

历时一周的集训终于在今天下午结束了,这一周过的很充实,老师讲的生动有趣且非常细致,学习了很多,也吸收了很多的知识。在用到oracle数据库的时候我不由自主的尝试了下测试方法,发现了一点点的收获。

好巧不巧前几天在b站上一直刷到某Q在疯狂扫描电脑硬盘的视频,于是越发想把心中

vsftpd漏洞利用是指利用vsftpd软件中的漏洞来获取未授权访问或执行任意代码的能力。在进行vsftpd漏洞利用之前,需要进行一些配置和准备工作。

首先,需要复制vsftpd的主配置文件到/etc目录,并配置相应的设置。可以使用命令"cp vsftpd.conf /etc"来复制主配置文件,然后根据需要进行修改。此外,还需要复制PAM认证文件到/etc/pam.d/ftp目录,可以使用命令"cp RedHat/vsftpd.pam /etc/pam.d/ftp"来实现。

接下来,需要进行漏洞利用的脚本设置。可以使用类似于"print "Use: ./vsftpexploit.py [target IP] [target Port]"的命令来指示使用漏洞利用脚本,并提供目标IP地址和端口号作为参数。

然而,在进行vsftpd漏洞利用之前,可能会遇到一些问题。例如,进入vsftpd目录后,可能需要赋予文件权限,并进行make和make install操作。然而,如果系统中没有安装gcc编译器,可能会导致报错。这时,需要先安装gcc编译器,以解决此问题。

综上所述,vsftpd漏洞利用是指利用vsftpd软件中的漏洞来获取未授权访问或执行任意代码的能力。在进行漏洞利用之前,需要进行一些配置和准备工作,并确保系统中安装了必要的工具和依赖。<span class="em">1</span><span class="em">2</span><span class="em">3</span>

#### 引用[.reference_title]

- *1* *3* [Vsftpd2.3.4环境搭建-漏洞利用(笑脸漏洞)](https://blog.csdn.net/qq_34914659/article/details/119534938)[target="_blank" data-report-click={"spm":"1018.2226.3001.9630","extra":{"utm_source":"vip_chatgpt_common_search_pc_result","utm_medium":"distribute.pc_search_result.none-task-cask-2~all~insert_cask~default-1-null.142^v93^chatsearchT3_2"}}] [.reference_item style="max-width: 50%"]

- *2* [Python学习之重构vsFTPd后门漏洞详解](https://blog.csdn.net/qq_32506555/article/details/54604194)[target="_blank" data-report-click={"spm":"1018.2226.3001.9630","extra":{"utm_source":"vip_chatgpt_common_search_pc_result","utm_medium":"distribute.pc_search_result.none-task-cask-2~all~insert_cask~default-1-null.142^v93^chatsearchT3_2"}}] [.reference_item style="max-width: 50%"]

[ .reference_list ]