漏洞影响版本: Docker版本< 1.0, 存在于 Docker 1.0 之前的绝大多数版本

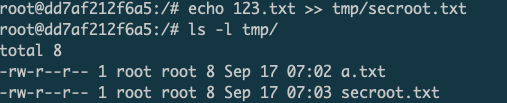

1、下载shocker文件:https://github.com/gabrtv/shocker

2、gcc编译shocker.c文件:gcc shocker.c -o shocker

3、执行文件:docker run gabrtv/shocker

参考:https://www.cnblogs.com/xiaozi/p/13423853.html

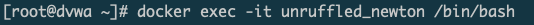

docker-runc CVE-2019-5736(runC容器逃逸漏洞)1、准备漏洞环境:curl https://gist.githubusercontent.com/thinkycx/e2c9090f035d7b09156077903d6afa51/raw -o install.sh && bash install.sh2、下载poc,编译脚本a)下载poc:https://github.com/Frichetten/CVE-2019-5736-PoCb)修改payload

aws-cdk-docker

方便的Docker映像,用于在CodeBuild项目中运行AWS CDK。 专为运行Python CDK Apps而设计。

可通过以下网址访问:thestuhrer / aws-cdk

最新:基于主vx.yz:具有可用版本的AWS CDK xyz的映像

影响版本:Linux 4.15.x~4.19.2 4.19.2已修补,4.19.1未修补。 7.0分。

测试版本:Linux-4.19.1 exploit及测试环境下载地址—https://github.com/bsauce/kernel-exploit-factory

编译选项:CONFIG_USER_NS CONFIG_SLAB=y

General setup —> Choose SLAB allocator (SLUB (Unqueued Allocator)) —> SL

nacos

问题:解决nacos使用本地mysql数据库,无法连接mysql容器数据库的问题

办法:创建docker自定义网络,设置固定网关;容器设置固定ip,将容器添加到docker自定义网络中

问题:解决nacos无法连接mysql数据库问题

Caused by: java.lang.IllegalStateException: No DataSource set

办法:开启mysql远程连接权限

方法二: 指定参数启动nacos容器

docker network

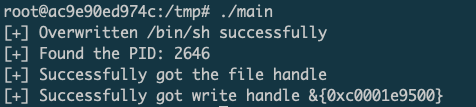

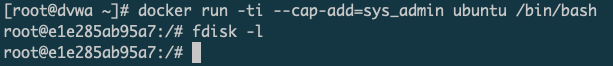

复现利用特权模式docker逃逸

漏洞说明:

获取某个系统shell后发现其是docker,这时候我们就需要进行docker逃逸来拿到其真正宿主的权限,利用特权模式逃逸

靶机:ubantu16.0 IP地址 192.168.32.142

Docker version 小于 18.09.2版本

当管理员执行docker run -privileged时,Docker容器将被允许访问主机上的所有设备,并可以执行mount命令进行挂载。

(1)下载centos镜像

执行命令:docker pull cento