0x01 工具介绍

0x02 工具详情

config.ini 请使用编辑器更改,记事本会改会原有格式。

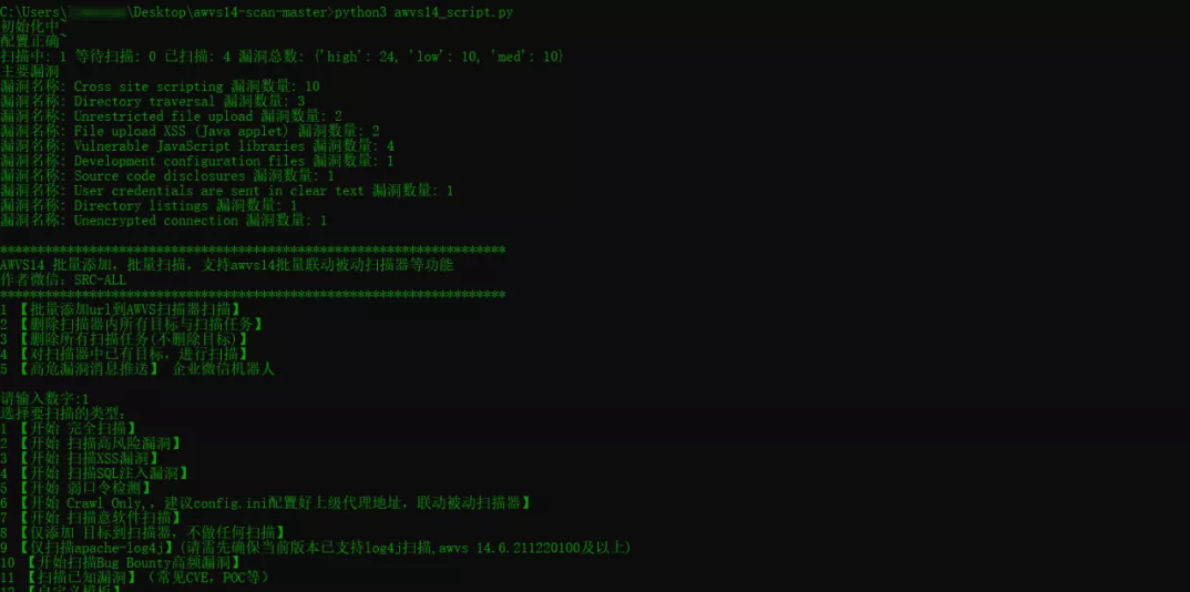

1 【批量添加url到AWVS扫描器扫描】

2 【删除扫描器内所有目标与扫描任务】

3 【删除所有扫描任务(不删除目标)】

4 【对扫描器中已有目标,进行扫描】

5 【高危漏洞消息推送】 企业微信机器人

请输入数字:

1选择要扫描的类型:

1 【开始 完全扫描】

2 【开始 扫描高风险漏洞】

3 【开始 扫描XSS漏洞】

4 【开始 扫描SQL注入漏洞】

5 【开始 弱口令检测】

6 【开始 Crawl Only,,建议config.ini配置好上级代理地址,联动被动扫描器】

7 【开始 扫描意软件扫描】

8 【仅添加 目标到扫描器,不做任何扫描】

9 【仅扫描apache-log4j】(请需先确保当前版本已支持log4j扫描,awvs 14.6.211220100及以上)

10 【开始扫描Bug Bounty高频漏洞】

11 【扫描已知漏洞】(常见CVE,POC等)

12 【自定义模板】

请输入数字:?

0x03 工具功能

本工具仅支持AWVS14版本的API接口

-

支持

URL添加扫描 -

仅支持大规模扫描

Apache-log4j漏洞 -

支持对类url添加

Cookie依赖进行爬虫扫描 -

支持对多个网址添加1个或多个不同的请求头

-

支持配置上级代理地址,能够结合被动扫描器进行配置扫描,如:

Xray、W13Scan、Burp等扫描器 -

支持一键清空所有任务

-

通过配置

config文件,支持各种扫描参数,如速度虫,找出路径(不扫描的目录),自定义目录子Cookie为仅包含地址 -

支持对扫描器内部的目标扫描方式进行扫描,支持自定义扫描方式

0x04 AWVS安装

Docker:

安装 docker pull xiaomimi8/awvs14-log4j-2022

启动 docker run -it -d -p 13443:3443 xiaomimi8/awvs14-log4j-2022

用户名:admin@admin.com 密码:Admin123

Windows:

AWVS14.6.220117111破解Win&Linux&Mac

链接:https://pan.baidu.com/s/1To8wL96JeAlLlEkVybLRqg 提取码:uodm